ネットワークセキュリティグループ(NSG)は、Azureに組み込まれたツールで、ネットワークインターフェースまたはサブネットレベルで、受信および送信トラフィックを制御し、Azureリソースのセキュリティを向上させることができます。

この記事では、ネットワークセキュリティグループ(NSG) とは何か、その特徴、留意事項、および設定手順について説明します。

ネットワークセキュリティグループ(NSG) とは

NSGは、アクセス制御に使用でき、カスタムルールを使ってプロトコルやポート範囲に基き、受信・送信トラフィックをフィルタリングすることができます。

以下の5つのタプル情報を基に、トラフィックを許可または拒否することができます。

-

送信元アドレス

-

送信先アドレス

-

送信元ポート

-

送信先ポート

-

プロトコル

NSGは、サブネットまたはネットワークインターフェイスカード(NIC)のいずれかに関連付けることができます。サブネットに関連付けられる場合、NSGはそのサブネットに関連付けられたすべてのリソースにセキュリティルールを適用します。一方、NICに関連付けられる場合、セキュリティルールはそのNICに関連付けられた仮想マシン(VM)にのみ適用されます。

1つのNSGは複数のサブネットまたはNICに接続できますが、各サブネットまたはNICに接続できるNSGは1つだけです。

留意事項

NSG には、留意すべき項目があります。

デフォルトの受信セキュリティポリシー

Azure Load BalancerまたはAzure Virtual Networkからのトラフィックはデフォルトで許可されますが、インターネットからのトラフィックなどは拒否されます。インターネットからの通信を許可するには、明示的に許可する必要があります。

優先順位

ルールを作成する際には、優先度を考慮する必要があります。優先順位が高いルール(優先度の値が小さい)が最初に処理されます。例えば、同じトラフィックの拒否ルールと許可ルールがある場合、優先順位が高いルールが優先され、優先順位が低いルールは無視されます。

リージョンとサブスクリプションの制限

NSGは、同じリージョンおよびサブスクリプション内のリソースのアクセス制御とトラフィックフィルタリングにのみ使用できます。

ルール数の制限

各NSGは最大200のルールまで設定できます。

設定方法

NSGの作成

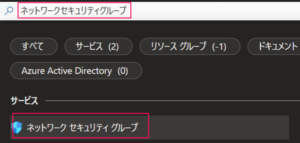

Azureポータルの検索バーで「ネットワークセキュリティグループ」を検索し、ネットワークセキュリティグループをクリックします。

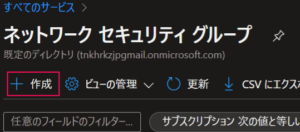

[作成] をクリックします。

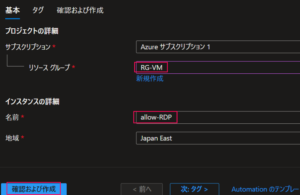

NSGを作成するリソースグループと名前を設定します。

-

リソースグループ:あらかじめ作成済みのRG-VMを選択します。新規作成することも可能です。

-

名前:任意の名前(今回は、allow-RDP)を設定します。

リソースグループについては下記を参考にしてください。

【Azure】リソースグループの概要と追加・削除

リソースグループでは、さまざまなリソースを論理的にグルーピングすることができます。リソースグループは、アプリケーションやサービスを実行するために必要なすべてのリソースのための論理コンテナです。たとえば、仮想マシン、データベース、およびストレ...

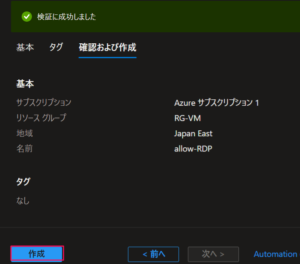

確認および作成 をクリックします。

[作成]をクリックします。

下記のとおり、新規のNSGが作成されました。名前をクリックします。

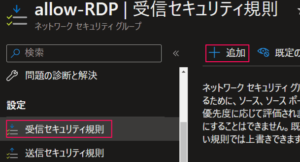

[設定] メニューから、[受信セキュリティ規則] を選択し、[追加] をクリックします。

下記の画面で、インバウンド用の受信セキュリティ規則を設定します。今回は、インターネットから仮想ネットワークのアドレス空間に対して、RDP(TCP3389番)を許可するルールとします。

-

ソース:Service Tag を選択します。選択後、ソースサービスタグを選択できるようになります。

-

ソースサービスタグ:Internetを選択します。

-

ソース ポート範囲:制限しないので、アスタリスクのままにします。

-

宛先:Service Tag を選択します。選択後、宛先サービスタグを選択できるようになります。

-

宛先サービスタグ:VirtualNetworkを選択します。

-

サービス:RDPを選択します。その他、HTTPSやSSHなども選択できます。Customを選択すると任意のポート番号も設定することができます。

-

アクション:許可 を選択します。

-

優先度:デフォルトルール(値は65000以降)より優先したいため、65000より低い値を設定します。ここでは、100を設定します。

-

名前:任意の名前。今回は、AllowTagRDPInboundとします。

設定完了後、[追加]をクリックします。

サービスタグについては、下記のドキュメントを参考にしてください。

Azure サービス タグの概要

サービス タグについて確認します。 サービス タグを使用すると、セキュリティ規則の作成の複雑さを最小限に抑えることができます。

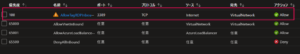

下記のとおり登録されます。

警告マークが表示されているのは、RDPポートがインターネットに公開されていることに対するセキュリティの警告です。

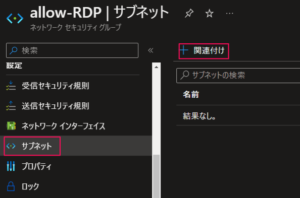

NSGの関連付け

上で作成したNSGをサブネットに関連付けします。

今回は、あらかじめ設定されている仮想ネットワーク(RG-VM-vnet)内のサブネット(default)へ関連付けます。

仮想ネットワーク、サブネットの概要は下記を参考にしてください。

【Azure】仮想ネットワーク(VNet)の概要

仮想ネットワーク(Azure Virtual Network)は、Azure内にプライベートネットワークを配置するサービスで、Azureリソース間やインターネット、オンプレミス環境へアクセスするために使用されます。この記事では、仮想ネットワ...

NSGの詳細画面左メニューの [設定] にある [サブネット] を選択し、[関連付け] をクリックします。

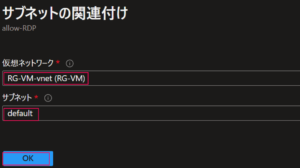

関連付けしたい仮想ネットワークとそのサブネットを選択し、[OK]をクリックします。

下記のとおり、登録されます。これで、サブネット(default)内の仮想ネットワークに対して、インターネットからRDPの接続が許可されます。

まとめ

Azureのネットワークセキュリティグループ(NSG)について説明しました。NSGは、受信および送信トラフィックを制御し、Azureリソースのセキュリティを向上させることができます。NSGは、サブネットまたはNICに関連付けられ、送信元アドレス、送信先アドレス、送信元ポート、送信先ポート、プロトコルを基にトラフィックを許可または拒否することができます。また、この記事では、NSGの作成方法と留意事項についても説明しました。

コメント