読む前にパッと耳で!この記事のポイント、サクッと音声でお届け

このポッドキャスト音声は、本記事をもとに、AIツール(NotebookLM)を用いて自動生成したものです。発音や言い回しに不自然な点や、内容に誤りが含まれる可能性があります。あくまで「理解の補助」としてご活用いただけますと幸いです。

ファイアウォールの一番の役割は、特定のIPアドレスやアプリケーション、ポート番号のみに通信を制限し、制御することです。 ファイアウォールでは、デフォルトで全ての通信の転送は拒否され、許可したい通信をファイアウォールポリシーとして、追加していきます。

ここでは、Fortigateで設定するファイアウォールポリシーの設定方法を確認します。

ファイアウォールポリシーの設定

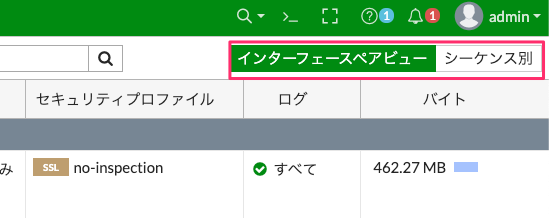

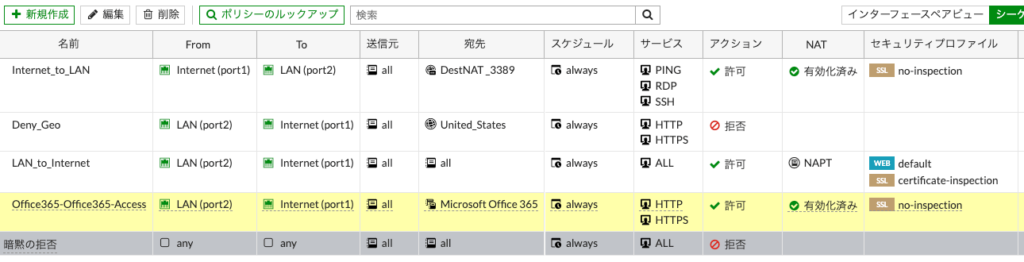

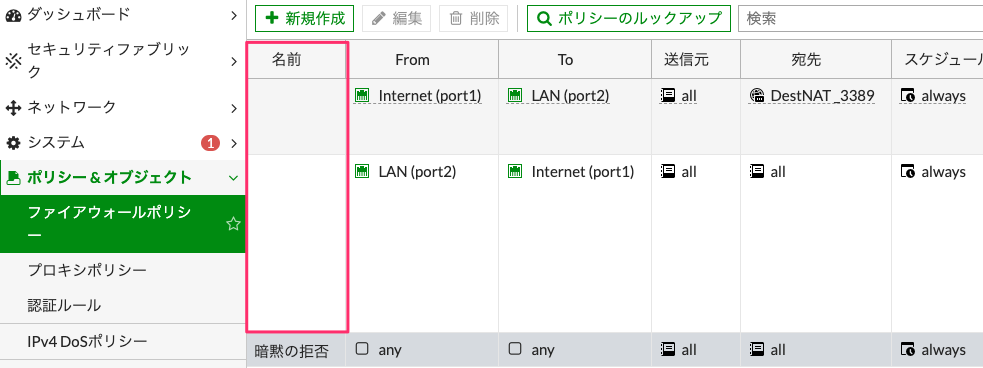

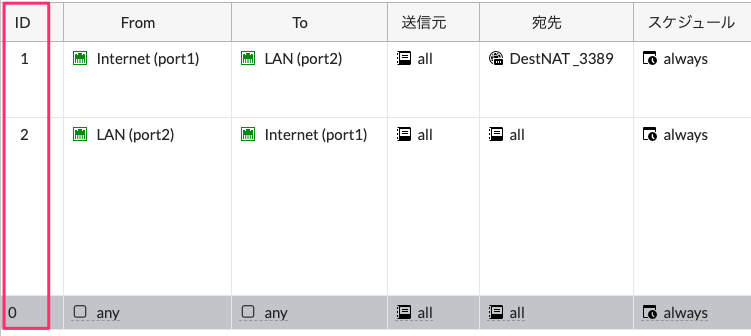

ポリシー&オブジェクト >> ファイアウォールポリシー へ移動すると、設定されているポリシーの一覧が確認できます。

上の表示はインタフェースペアビューという表示形式で、着信インターフェースと発信インターフェースにグループ化され、一覧表示されています。 右上に行くと、インタフェースペアビューとシーケンス別で表示を切り替えることができます。

シーケンス別に変更すると、着信・発信インタフェースのグループ化が解かれた表示となり、この表示の上から順番にポリシー適合がチェックされます。

一番下に全ての着信・発信インタフェースに対して暗黙の拒否ががあるのを確認してください。これにより、設定したポリシーに適合しなかった通信は、全て拒否されます。

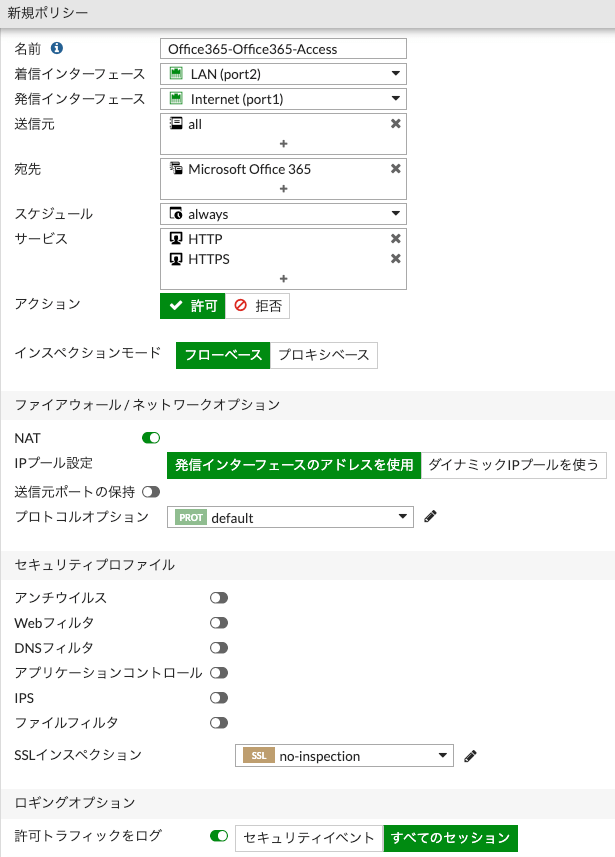

では、ファイアウォールポリシーの設定内容を確認します。 ポリシー&オブジェクト >> ファイアウォールポリシー へ移動し、新規作成をクリックします。

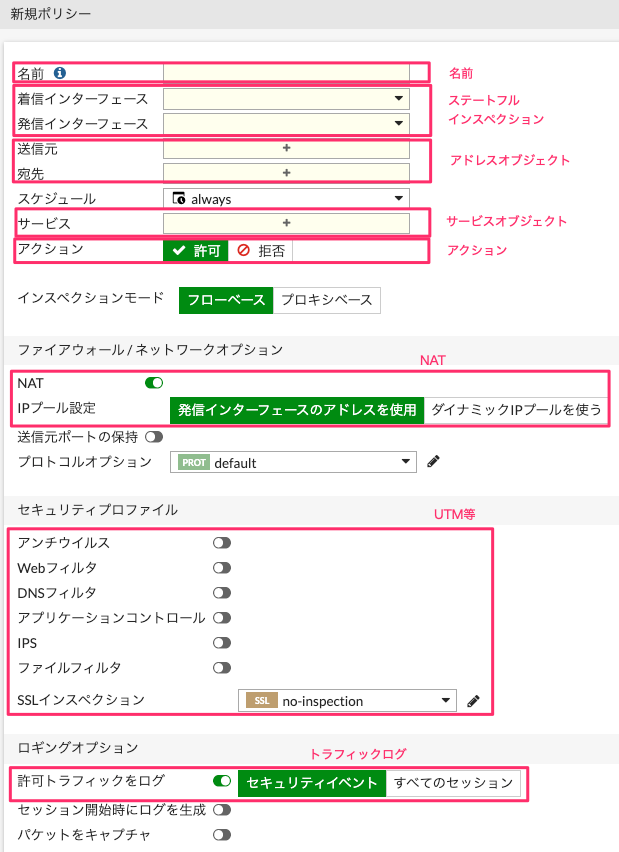

では、ぞれぞれの設定を見ていきます。

名前

ポリシーに任意の名前を設定します。

ステートフルインスペクション

制限したい通信の着信・発信インタフェースを設定します。発信インタフェースから出力されたパケットの戻りパケットは、ステートフルインスペクションにより、自動的に通信許可されます。つまり、戻りパケット用の発信インタフェースから着信インタフェースへの許可ポリシーは不要です。

>> 参考記事 : ステートフルインスペクションと各種チューニングアドレスオブジェクト

制限したい送信元、宛先のアドレスをアドレスオブジェクトとして設定し、選択します。

>> 参考記事 : アドレスオブジェクト(サブネット・IP範囲・FQDN・ジオグラフィ)の設定と動作確認 FortiOS6.4.3サービスオブジェクト

設定したアドレスオブジェクトに対して制限したいサービスをサービスオブジェクトとして設定し、選択します。

>> 参考記事 : サービスオブジェクト、サービスグループの設定 FortiOS6.4.3アクション

通信を許可したい場合はACCEPT、拒否したい場合はDENYを選択します。

NAT

送信元NATをしたい場合に設定します。

>> 参考記事 : 送信元NATと動作確認 FortiOS6.4.3セキュリティプロファイル

アンチウイルスやWebフィルタなどを設定します。

>> 参考記事 : UTM(アンチウイルス)の設定と動作確認 FortiOS6.2.4ロギングオプション

許可トラフィックをログ を有効にすることで、トラフィックログが取得できます。

- セキュリティイベント:セキュリティプロファイルが適用されたトラフィックログのみ取得

- すべてのセッション:すべてのトラフィックログが取得

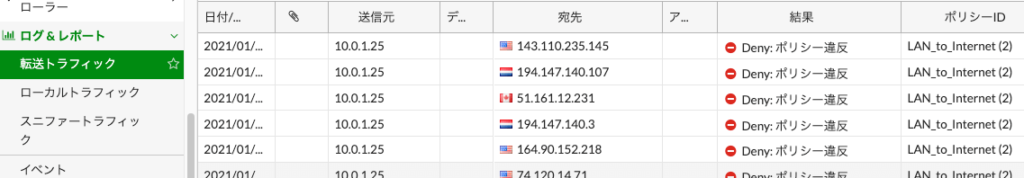

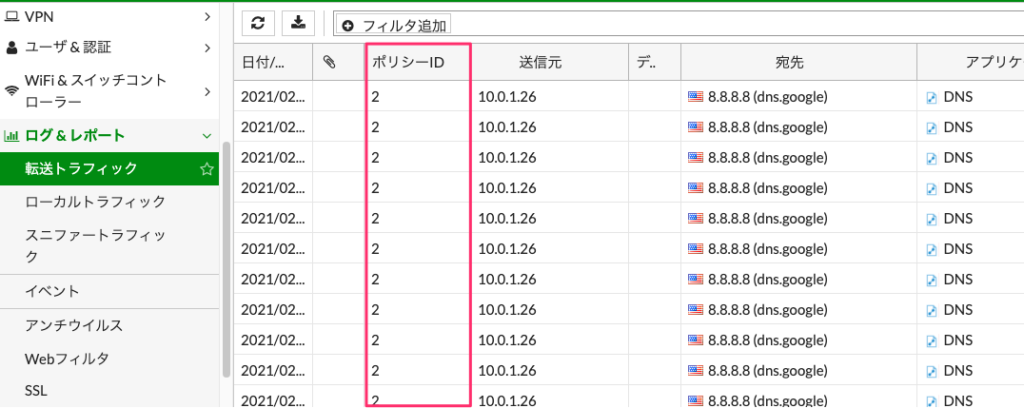

トラフィックログは、ログ&レポート >> 転送トラフィック で確認できます。

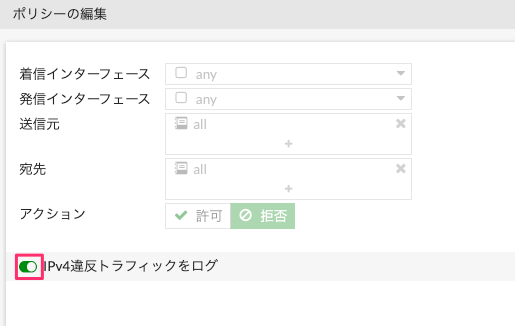

注意:暗黙の拒否のポリシーに対して、通信ログを出力したい場合は、暗黙の拒否のポリシーを選択し、IPv4違反トラフィックをログを有効にします。

ファイアウォールポリシー設定例

設定例として、LAN(port2)からインターネット(port1)向けにMicrosoft Office365宛のHTTP/HTTPS通信を許可するポリシーを設定してみます。 送信元NATを有効にし、すべての通信ログを取得します。

OKをクリックすると、以下の通り、暗黙の拒否の上に登録されます。

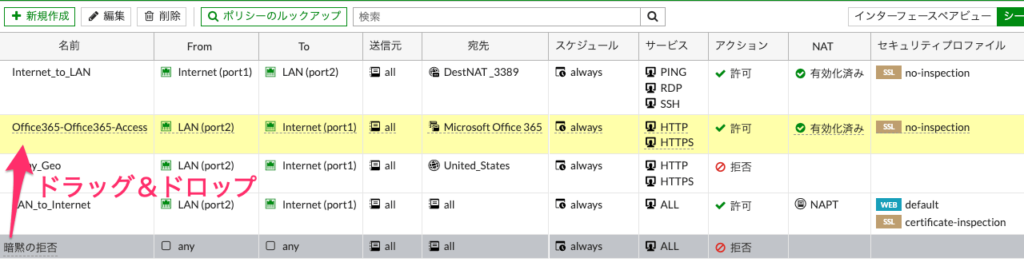

ポリシーは上から照合され、ポリシーが適用されると、それ以後のポリシーは参照されません。追加されたポリシーは一番最後に照合されるので、優先的に照合させたい場合は、ポリシーの順番を変える必要があります。

ポリシーの順番を変える場合は、移動したいポリシーを選択して、移動したい先にドラッグ&ドロップします。

名前無しでポリシーを設定する方法

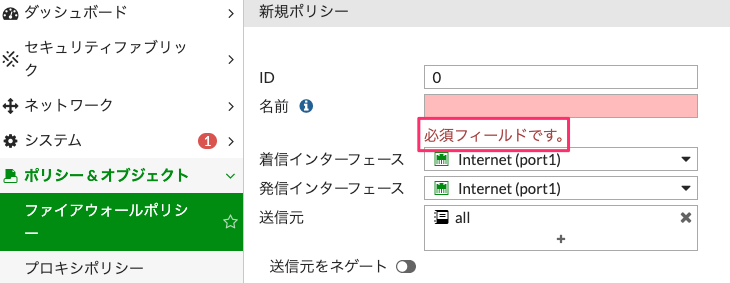

デフォルトでは、上の設定の通り、ポリシーには名前を設定する必要があり、かつ、この名前は他ポリシーと同じではダメで、一意である必要があります。 そのため、名前の付与もルールなどを決めて管理する必要があります。

ただし、ポリシーに名前をつける必要がない場合は、名前必須の仕様を解除することができます。

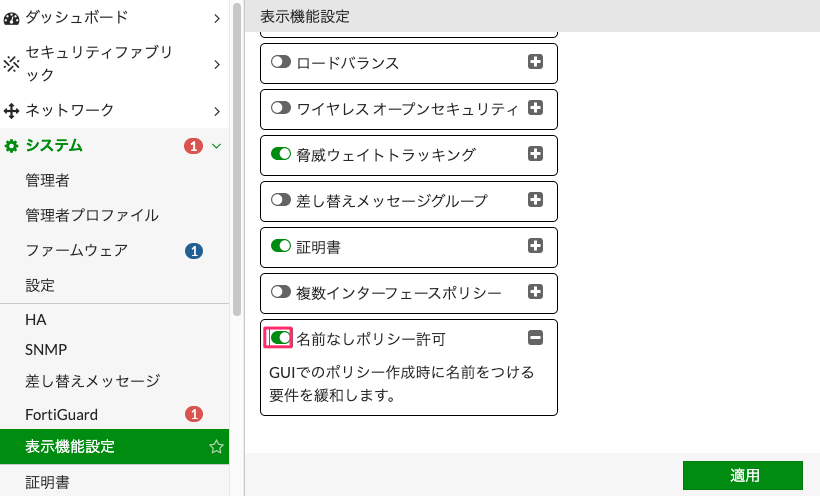

システム >> 表示機能設定 へ移動し、名前無しポリシーを許可 を有効にします。

これで名前の付与は必須でなくなります。

ここで注意点ですが、トラフィックログでは、名前を付与していないため、ポリシーIDのみで、どのポリシーに該当して通信制御したのか記録されます。

そのため、ファイアウォールポリシーにもあらかじめ名前のカラムでポリシーIDを表示するよう、変更しておくことをお勧めします。

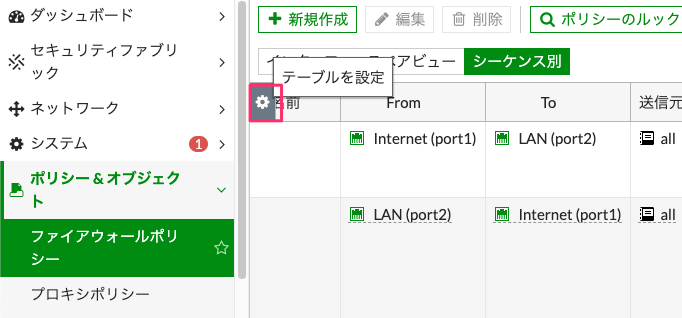

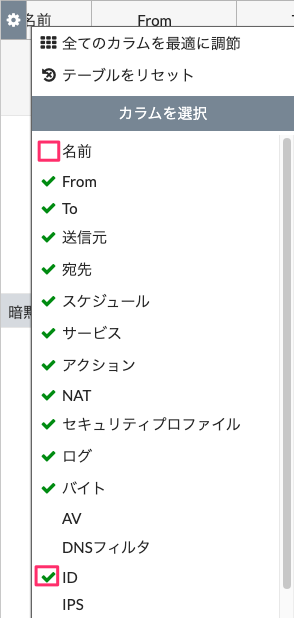

ファイアウォールポリシー設定画面で、以下の通り、歯車をクリックします。

名前のチェックを外し、IDにチェックを入れ、適用をクリックします。

IDのカラムが一番右に追加されるので、一番左にドラッグ&ドロップすると以下の通り、わかりやすいと思います。

コメント