Fortigateでファイアウォールポリシーを設定する際に、特定のデバイスに対してサービス(ポート番号)を制限するのが一般的です。

よく使用されるサービスは、Fortigateで事前に定義されており、ポリシー&オブジェクト >> サービス に移動すると、HTTPやHTTPSなど、予め登録されている一覧が確認できます。

ただし、制限したサービスが事前に定義されているサービスにない場合は、カスタムで設定する必要があります。

今回は、カスタムサービスとして、Zabbix agent(TCP/UDP 10050) とZabbix trapper(TCP/UDP 10051)の2つを設定し、それを、1つのグループ(Service_Group_Zabbix)にまとめる手順を確認します。

サービス設定

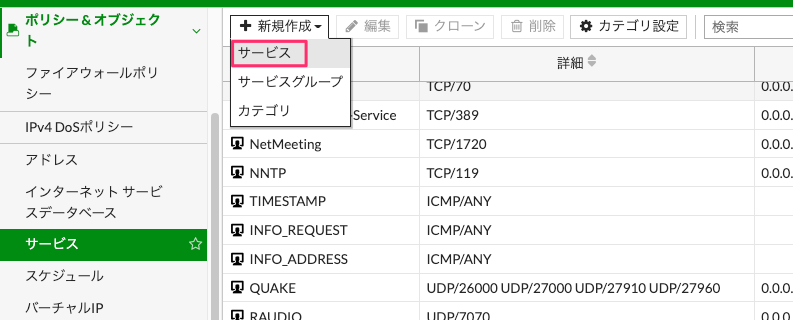

ポリシー&オブジェクト >> サービス に移動し、新規作成 >> サービスをクリックします。

以下の画面で、新しいサービスであるZabbix agent(TCP/UDP 10050)を設定します。

- 名前:任意の名前。今回はZabbix agentと設定

- プロトコルタイプ:TCP/UDP/SCTP を選択

- 宛先ポート:TCP/UDPの種別とポート番号の範囲(低値と高値)を設定。今回は、10050番なので、低値と高値とも10050で設定。+ボタンをクリックすることで、リストを追加することができます。

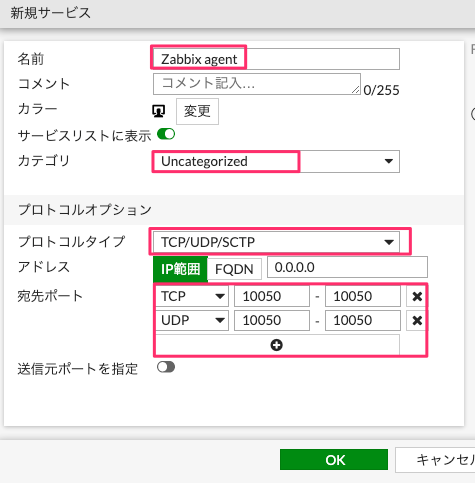

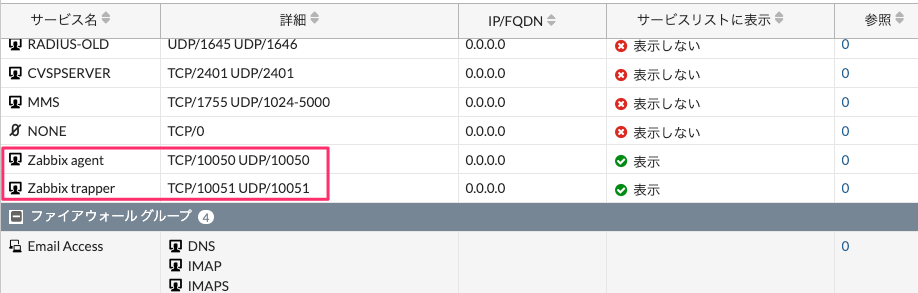

OKをクリックすると、以下の通り登録されます。

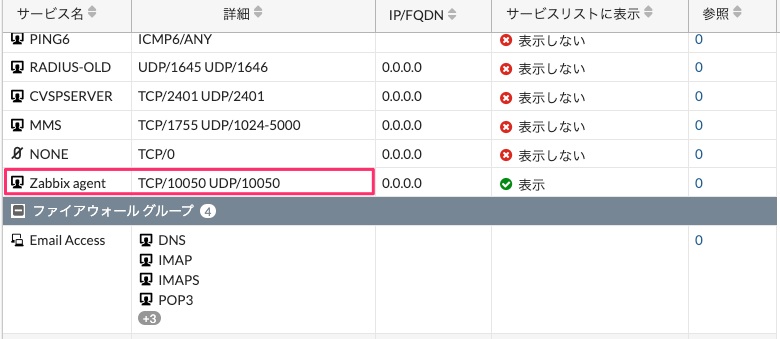

同じ要領で、Zabbix trapper(TCP/UDP 10051)も設定します。

OKをクリックすると、以下のように登録されます。

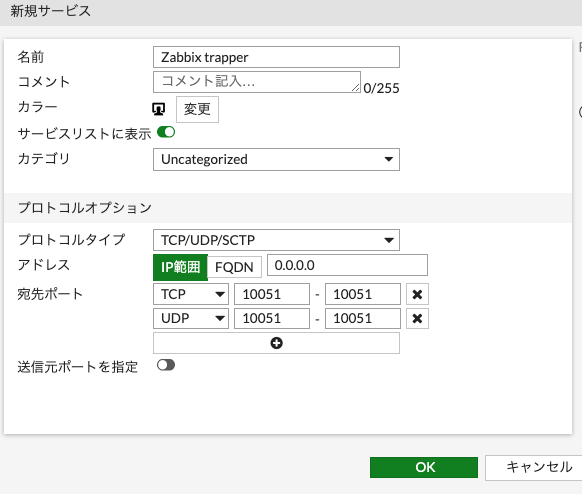

上で設定した2つのサービスをサービスグループとして、1つのグループにまとめます。

サービスグループ設定

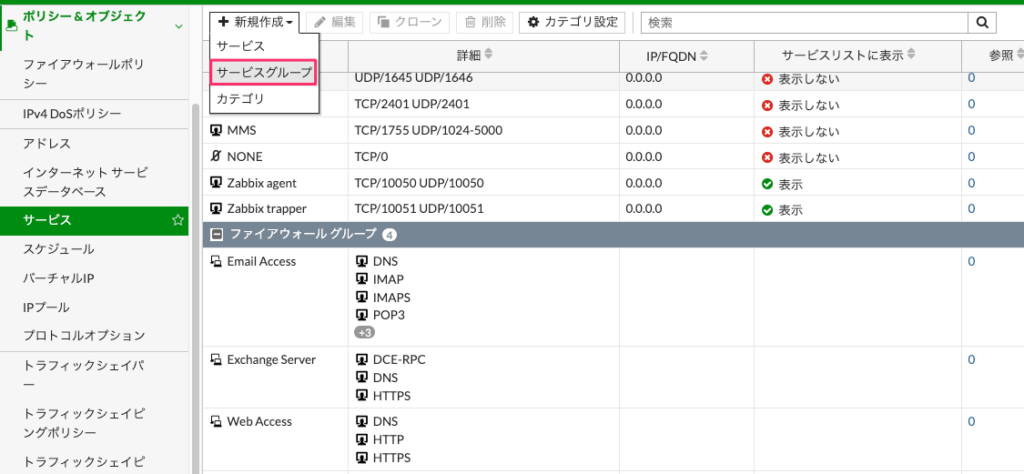

ポリシー&オブジェクト >> サービス に移動し、新規作成 >> サービスグループをクリックします。

以下の画面で、新しいサービスグループ(Service_Group_Zabbix)を作成し、Zabbix agentとZabbix trapperの2つを登録します。

- 名前:任意の名前。今回はService_Group_Zabbixと設定

- メンバー:+ボタンをクリックすると、エントリを選択の画面が表示されるので、Zabbix agentとZabbix trapperの2つを選択

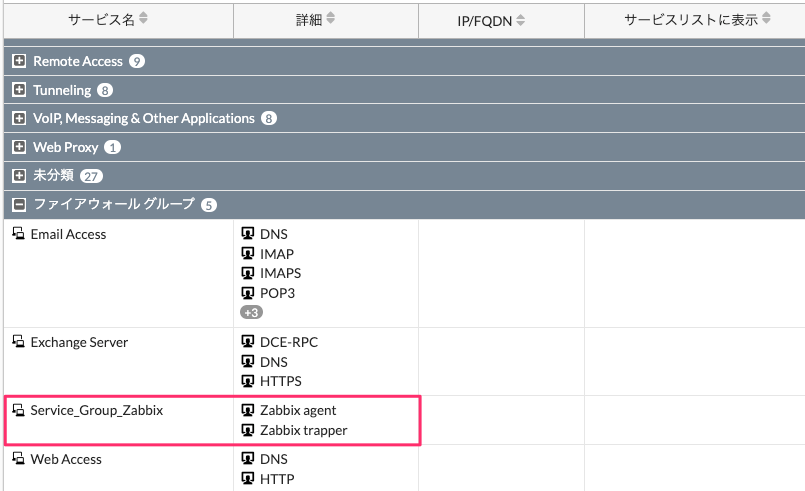

OKをクリックすると、以下の通り、サービスグループが登録されます。

ファイアウォールポリシーで、Service_Group_Zabbixを設定することで、Zabbix agent(TCP/UDP 10050) とZabbix trapper(TCP/UDP 10051)の2つのサービスの通信が制限することができます。

コメント