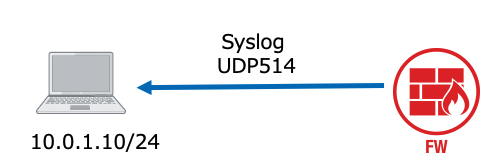

Fortigateでは、内部で出力されるログを外部のSyslogサーバへ送信することができます。Foritigate内部では、大量のログを貯めることができず、また、ローエンド製品では、メモリ上のみへのログ保存である場合もあり、ログ関連は外部のSyslogサーバへ転送することをお勧めします。

Forigateのシスログ設定と動作確認を行います。

Syslogの設定

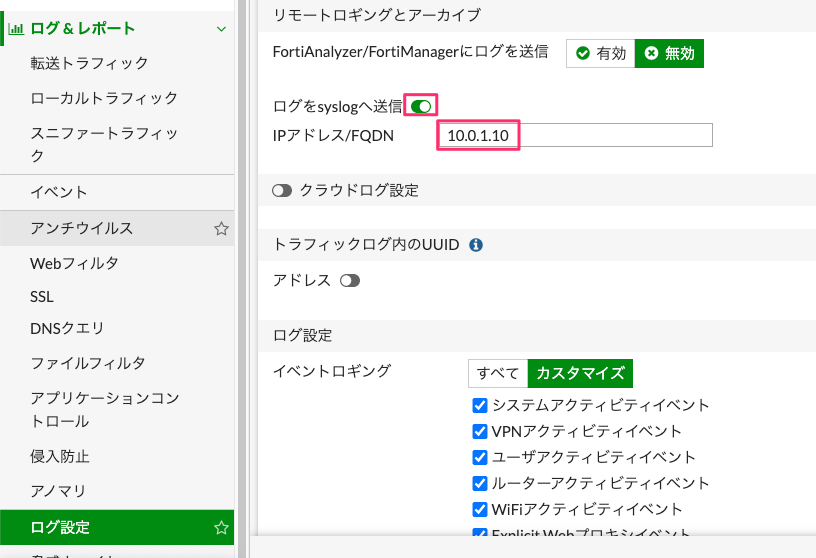

GUIより、ログ&レポート-ログ設定へ移動後、ログをsyslogへ送信を有効にし、アドレス/FQDNにSyslogサーバのIPアドレスを設定します。

これで、Syslog設定の基本は完了です。ポート番号やファシリティはGUIでは出力されず、以下のCLIで確認します。

# get log syslogd setting status : enable server : 10.0.1.10 mode : udp port : 514 facility : local7 source-ip : format : default priority : default max-log-rate : 0 interface-select-method: auto

ファシリティは、local7であることが確認できます。これはFortigateのデフォルトです。ファシリティをlocal0に変更するには、以下の通り設定します。

# config log syslogd setting

(setting) # set facility local0

(setting) # end

# get log syslogd setting

status : enable

server : 10.0.1.10

mode : udp

port : 514

facility : local0

source-ip :

format : default

priority : default

max-log-rate : 0

interface-select-method: auto

その他、送信元のIPアドレスやTCPを使用したログ送信などもCLIで設定します。

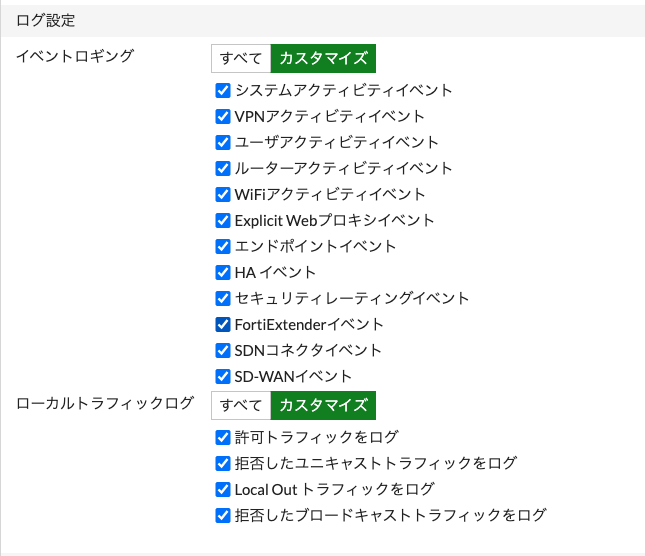

送信するログの種別

シスログで送信できるログは以下の通りです。すべてのログを送信することもできますし、カスタマイズとして、種別により送る、送らないを選択できます。

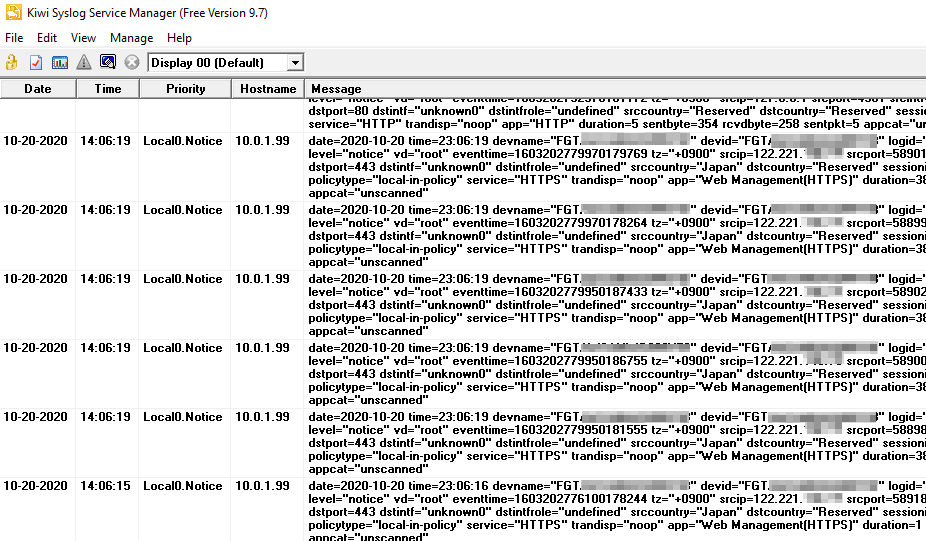

動作確認

SyslogサーバとしてKiwiSyslogServerを使用し、ファシリティlocal0のログが受信されていることを確認できます。

複数のSyslogサーバ設定

Fortigateでは、4台までのSyslogサーバを設定することができます。 2台目以降は、CLIで設定する必要があります。ログ設定であるconfig log のヘルプを見ると、syslogd〜syslogd4まで設定できることが確認できます。

FortiGate # config log ?

custom-field Configure custom log fields.

disk Configure disks.

eventfilter Configure log event filters.

fortianalyzer Configure first FortiAnalyzer device.

fortianalyzer-cloud Configure cloud FortiAnalyzer device.

fortianalyzer2 Configure second FortiAnalyzer device.

fortianalyzer3 Configure third FortiAnalyzer device.

fortiguard Configure log for FortiCloud.

gui-display Configure how log messages are displayed on the GUI.

memory Configure memory log.

null-device Configure logging for statistics collection for when no external logging

destination, such as FortiAnalyzer, is present (data is not saved).

setting Configure general log settings.

syslogd Configure first syslog device.

syslogd2 Configure second syslog device.

syslogd3 Configure third syslog device.

syslogd4 Configure fourth syslog device.

threat-weight Configure threat weight settings.

webtrends Configure Web trends.

2台目のSyslogサーバを10.0.1.25として設定する場合は、syslogd2として設定します。

FortiGate # config log syslogd2 setting

FortiGate (setting) # set status enable

FortiGate (setting) # set server 10.0.1.25

FortiGate (setting) # show

config log syslogd2 setting

set status enable

set server "10.0.1.25"

end

FortiGate (setting) # end

FortiGate #

コメント