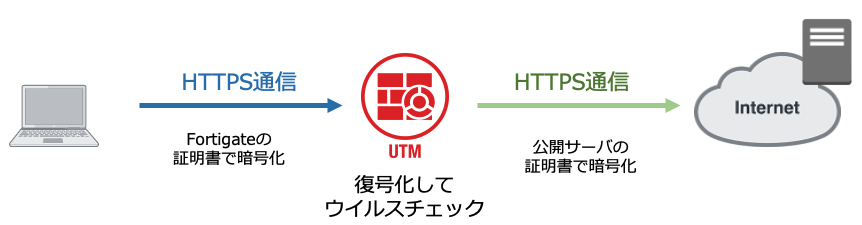

この記事は、SSLインスペクション(deep-inspection)を有効にした状態で、UTM(アンチウイルス)の動作を確認します。先に以下の記事をお読みいただくことをお勧めします。

>> 参考記事 : SSLインスペクション(deep-inspection)設定と動作確認 FortiOS6.2.4

アンチウイルスの設定

FortigateのUTM機能の一つであるアンチウイルスについて設定、動作確認します。

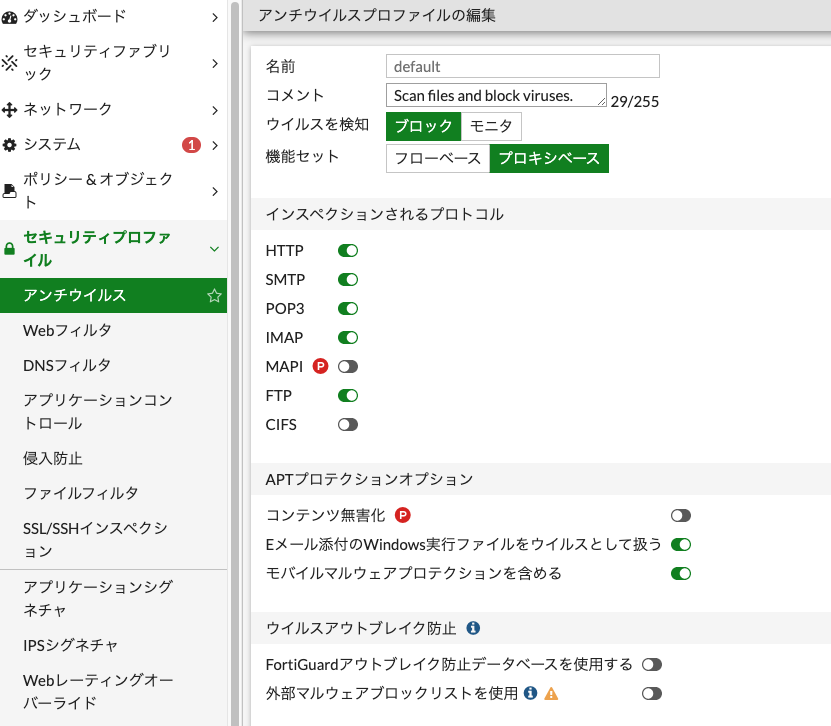

GUIで、【セキュリティプロファイル】-【アンチウイルス】へ移動し、default をダブルクリックして、設定内容を確認していきます。

主な設定内容は以下の通りです。

- ウイルスを検知:ウイルスを検知した際の動作を決定します。

- 機能セット:フローベースとプロキシベースの2種類があります。プロキシベースの方が、パケットからファイルを組み当てて、検査するため、検知率が上がります。ただし、処理負荷が高くなります。処理負荷に問題が発生しない限り、プロキシベースを選択します。デフォルトはフローベースです。

- インスペクションされるプロトコル:検査対象のプロトコルを指定します。

defaultのプロファイルで、機能セットをプロキシベースに変更して、OKをクリックします。

次に内部から外部へのポリシーへプロファイルを適用します。【ポリシー&オブジェクト】-【ファイアウォールポリシー】へ移動し、Internal->Externalのポリシーを編集します。アンチウイルスのプロファイルをプロキシベースに変更したので、ポリシーのインスペクションモードもプロキシベースに変更し、アンチウイルスのプロファイルdefaultを適用します。

動作確認

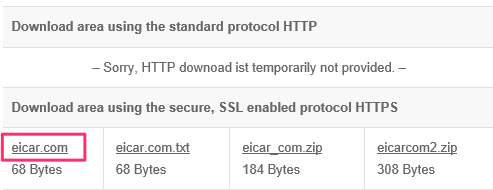

端末より、動作確認します。テスト用のウイルスファイルとして、eicar(https://www.eicar.org/?page_id=3950)をダウンロードします。eicarを使用することで、安全にアンチウイルス機能が動作しているのかどうかを確認することができます。

以下のリンクをクリックします。

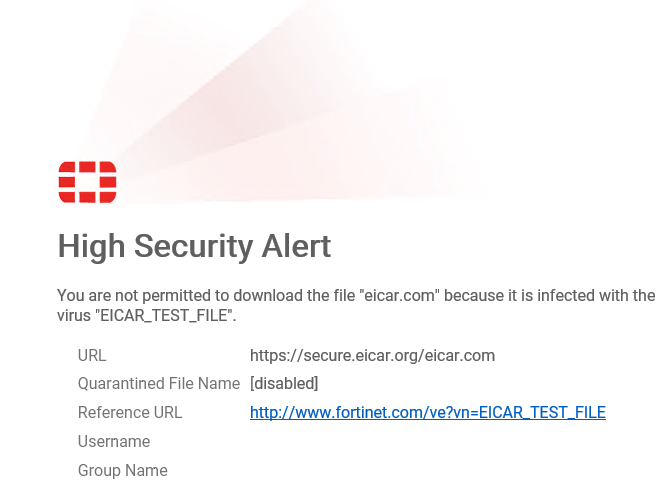

すると、ブラウザ上にアラート画面が出力され、ファイルのダウンロードが阻止されます。

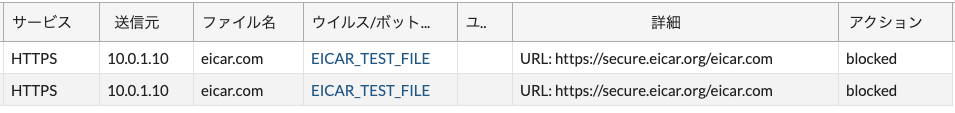

GUI上でも【ログ&レポート】-【アンチウイルス】にてブロックされたログが確認できます。

HTTPS通信のため、SSLインスペクション(deep-inspection)は必須です。SSLインスペクションを無効化すると、eicarを検出することはできません。

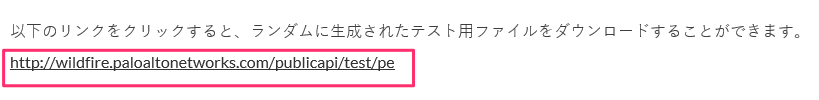

次にテスト用のマルウェアとして、Paloalto社のWildFireのテストファイルをダウンロードしてみます。

サイトの中にダウンロードリンクがあるので、クリックします。

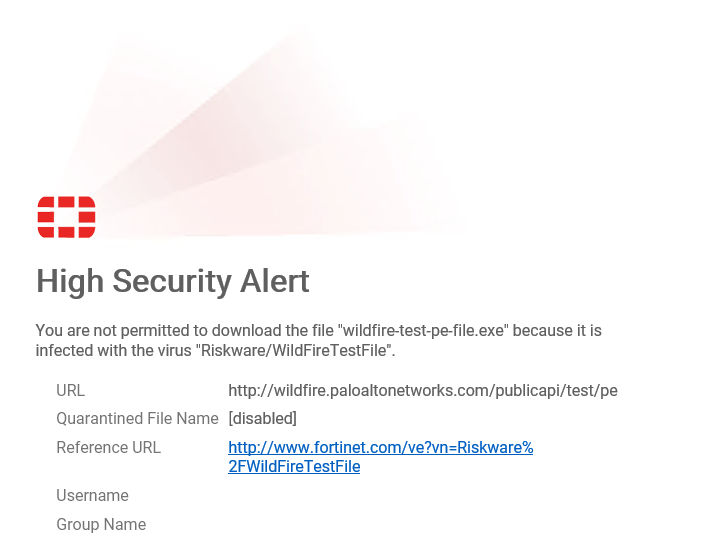

クリックすると、ブラウザ上にアラート画面が出力されます。

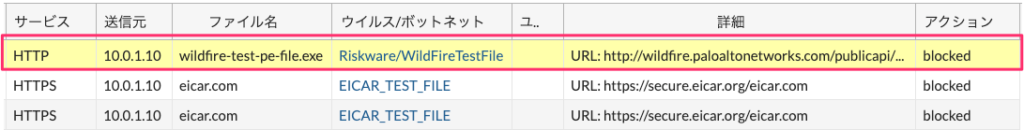

GUI上でも【ログ&レポート】-【アンチウイルス】にてブロックされたログが確認できます。

コメント