この記事では、Microsoft Sentinelに脅威インテリジェンス(サードバーティ:Pulse Dive)を取り込む方法について確認します。脅威インテリジェンスを取り込むことで、Microsoft Sentinelは新たな脅威や攻撃の兆候を迅速に検出できるようになります。

Microsoft Sentinelの初期セットアップ手順は、下記の記事を参考にしてください。下記の記事の環境を前提とします。

>> 参考記事 :Microsoft Sentinel 初期セットアップ手順脅威インテリジェンスとは?

脅威インテリジェンスとは、潜在的なサイバー脅威に関する情報を収集、分析し、組織のセキュリティ対策に活用できる形にした知見のことです。これには、以下のような情報が含まれます。

- 攻撃者の意図や能力に関する情報

- マルウェアや不正なIPアドレスなどの具体的な脅威指標

- 新たな攻撃手法やトレンドに関する情報

Microsoft Sentinelで脅威インテリジェンス情報をインポートし、脅威の検出、調査に使用します。

脅威インテリジェンス(Pulsedive)の取得

今回は、サードパーティの脅威インテリジェントとして、Pulsediveを使用します。Pulsediveは、無料プランの利用ができる脅威インテリジェンスプラットフォームです。テスト目的で、Microsoft SentinelでPulsediveの脅威インテリジェンス情報を取得します。

>> Pulsedive

Pulsediveの登録

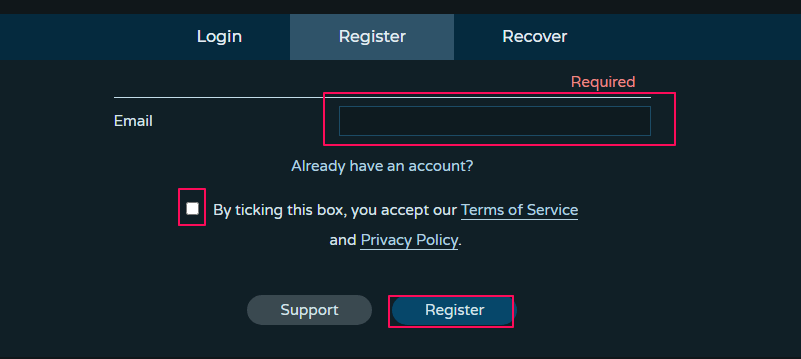

Pulsediveにアカウントを登録し、APIを取得する必要があります。

上のリンクへアクセスし、メールアドレスを入力します。

入力したメールアドレスに対して、登録リンクが送付されます。リンクをクリックすると、ユーザ登録ができるようになります。

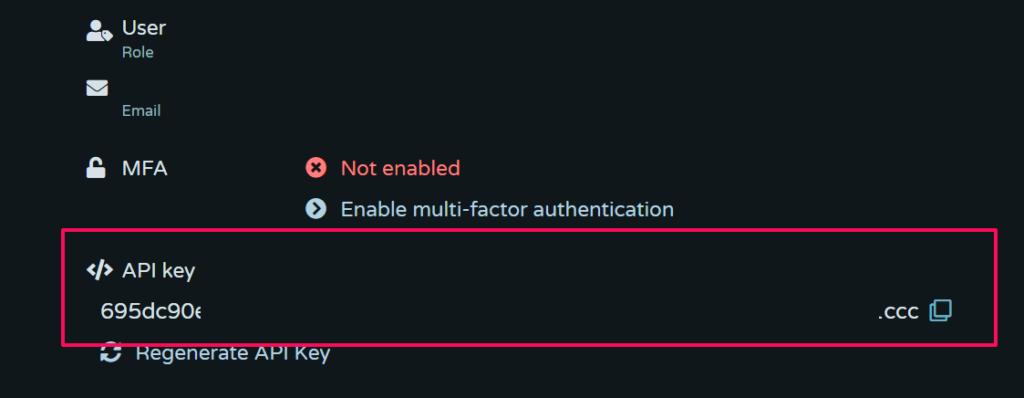

登録完了後、APIキーは、右上の「アカウント」セクションをクリックすると、参照することができます。

脅威インテリジェンスの取り込み

テスト目的で、Microsoft Sentinelに脅威インテリジェンス(Pulse Dive)を取り込みます。

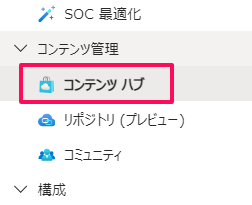

Microsoft Sentinelにログインし、「コンテンツ管理」から「コンテンツハブ」をクリックします。

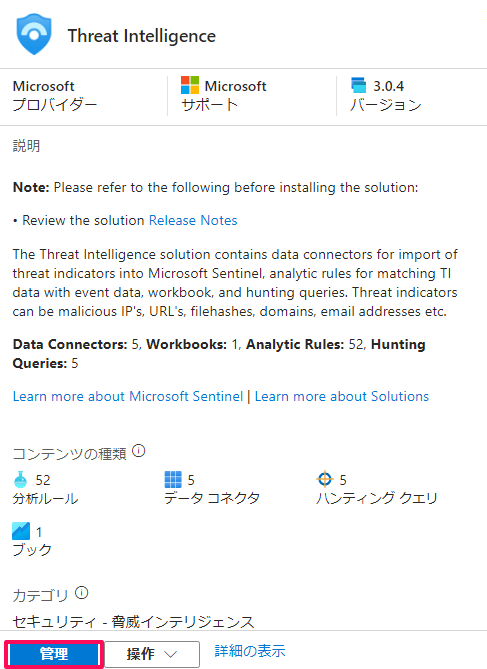

「Threat Intelligence」を検索し、チェックを付け、「インストール」をクリックします。

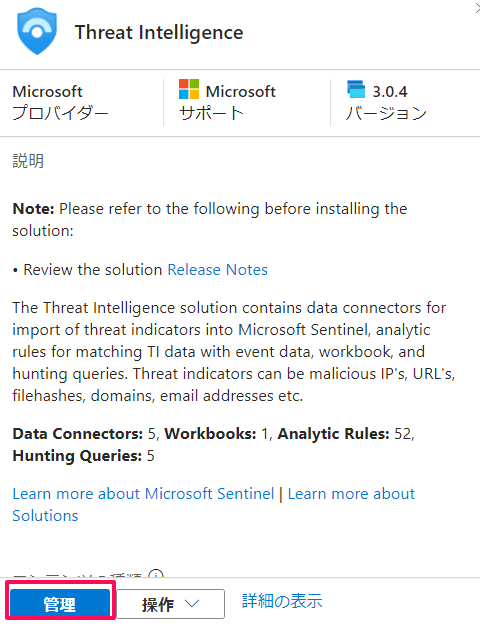

しばらくすると、インストールが完了します。右画面の「管理」をクリックします。

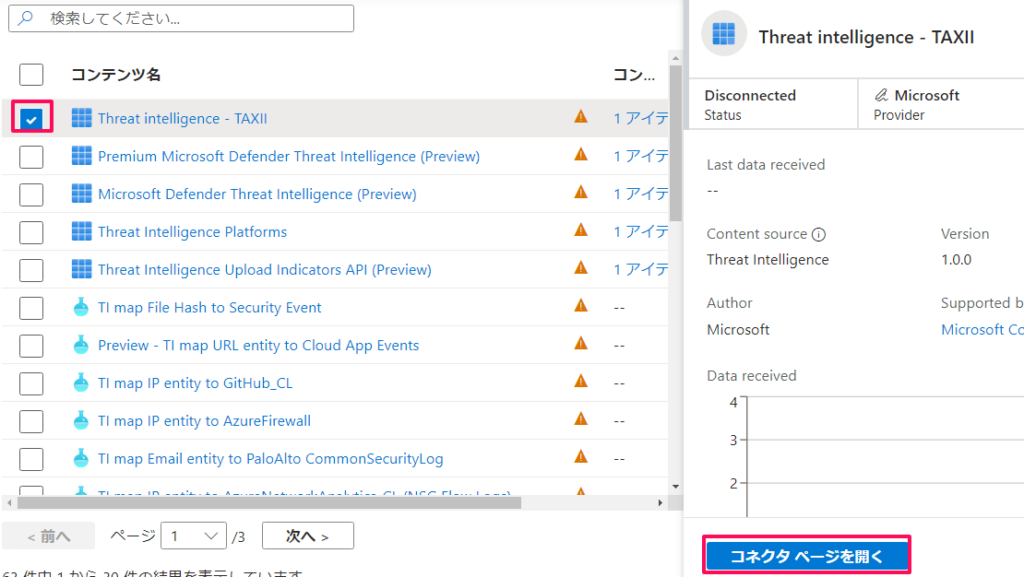

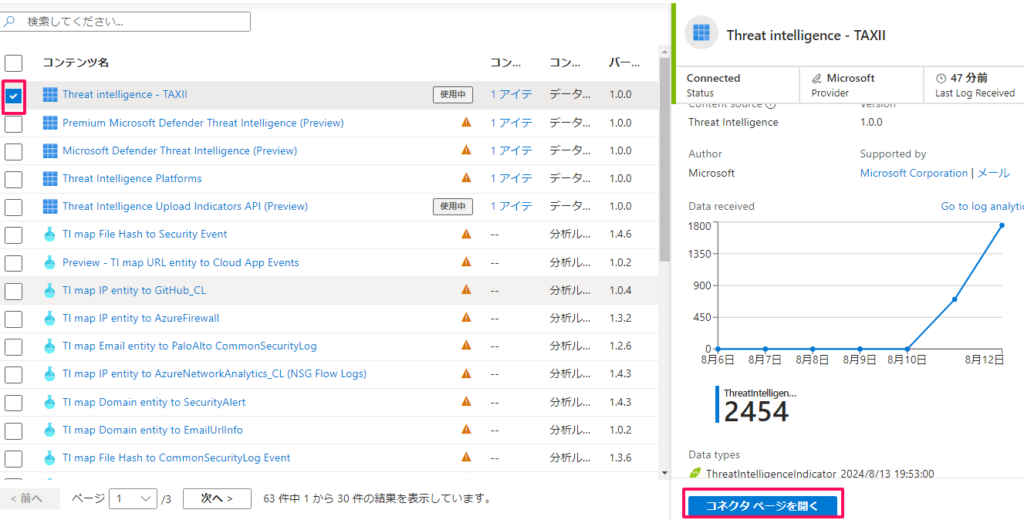

「Threat intelligence – TAXII」を選択し、「コネクタページを開く」をクリックします。

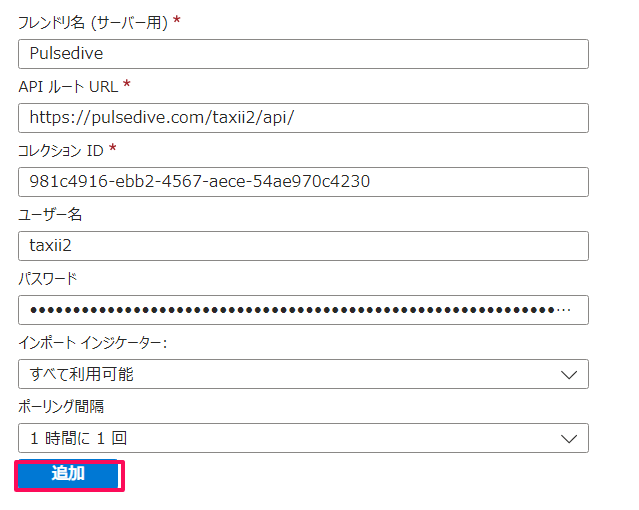

以下の入力画面が表示されます。これらの入力値の一部はPulsediveのドキュメントによって確認できます。ドキュメントは以下のリンクを確認してください。

>> STIX via TAXII

- フレンドリ名:任意の名前。今回は、Pulsediveとします。

- APIルートURL:ドキュメント参照し、登録

- コレクションID:テスト目的のコレクションIDをドキュメント参照し、登録

- ユーザ名:ドキュメント参照し、登録

- パスワード:発行されたAPIキーを入力

- インポータ インジケータ:既定のまま

- ポーリング間隔:既定のまま

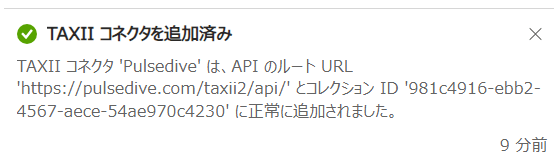

コネクタが追加されます。

実際のログの取り込みには、しばらく時間がかかります。

「コンテンツハブ」から「Threat Intelligence」に選択し、右画面の「管理」をクリックします。

「Threat Intelligence」のアイコンが「使用中」となっています。チェックを入れると、右画面に概要が出力され、ログ取得できていることが確認できます。「コネクタページを開く」をクリックします。

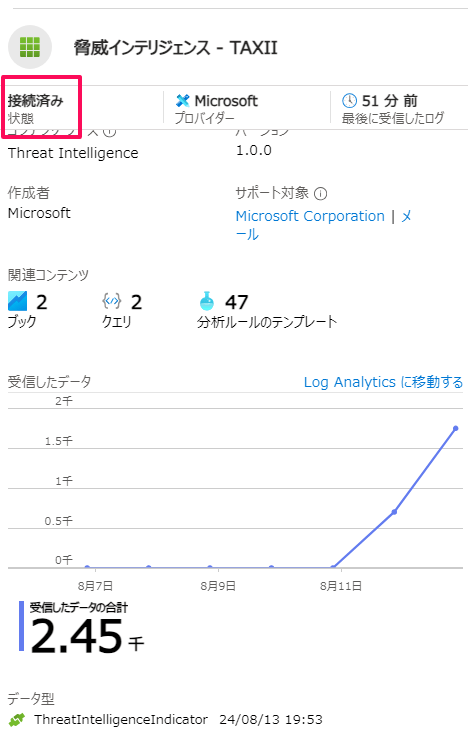

状態が「接続済み」で、ログの取り込みできていることが確認できます。

脅威インテリジェンス出力確認

実際に、Sentinelに取り込まれた脅威インテリジェンスの中身を出力します。

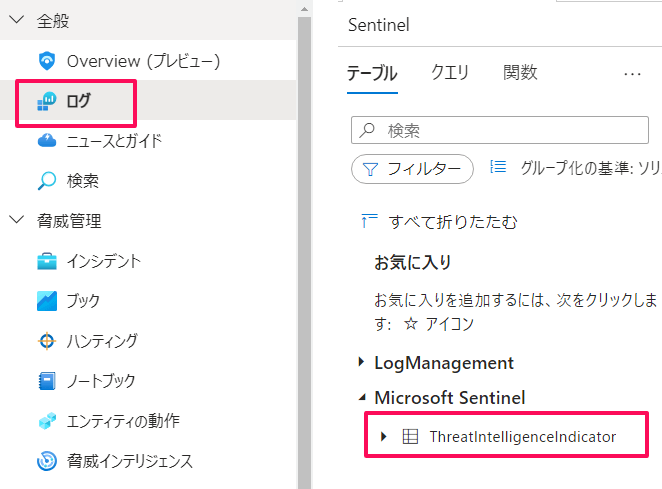

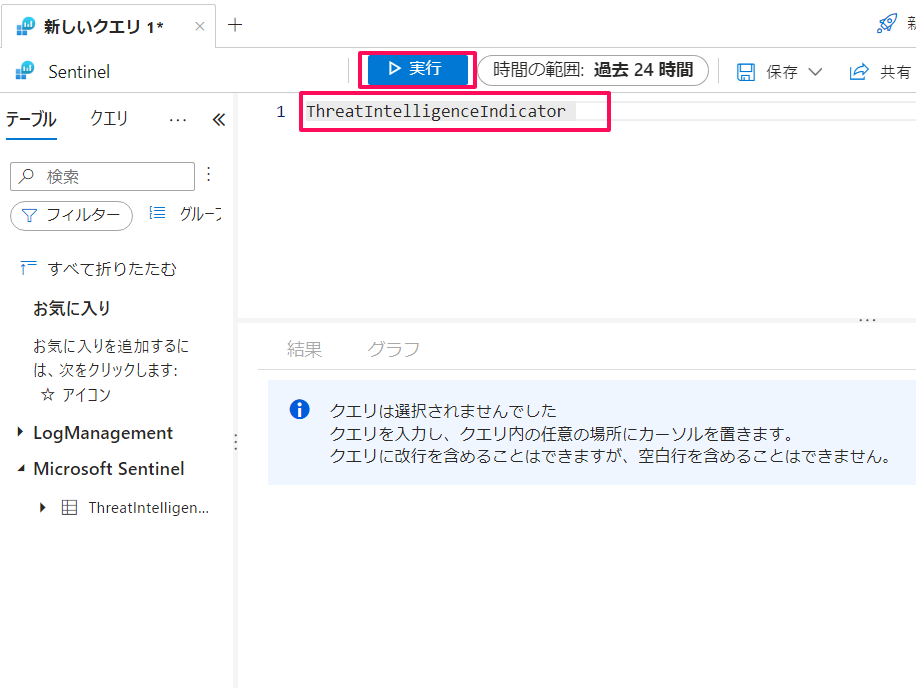

メニューの「ログ」をクリックすると、ログを出力するクエリを発行することができます。「Microsoft Sentinel」>>「ThreatIntelligenceIndicator 」というテーブルが表記されているので、ダブルクリックします。

すると、「ThreatIntelligenceIndicator 」を表示するクエリが自動入力されますので、「実行」をクリックします。

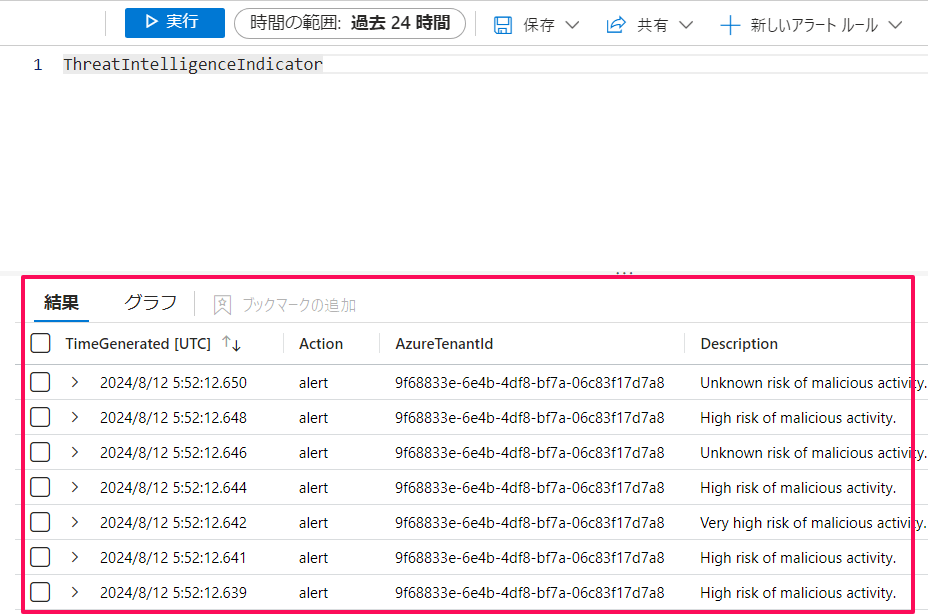

すると、下の「結果」タブに、取り込まれたログが出力されます。

コメント