Microsoft Sentinelは、Azure Activityログを取り込むことで、Azure環境でのユーザーの操作や正常性のアラートを効果的に監視し分析することができます。

Microsoft Sentinelの初期セットアップ手順は、下記の記事を参考にしてください。リソースグループなど、以下の記事の環境を前提とします。

>> 参考記事 :Microsoft Sentinel 初期セットアップ手順Azure Activityログについて

Azure Activityログは、Azure リソースで行われた操作の追跡と監視に使用されるログです。このログは、ユーザーの操作、リソースの変更、更新、削除などのアクションが記録されます。

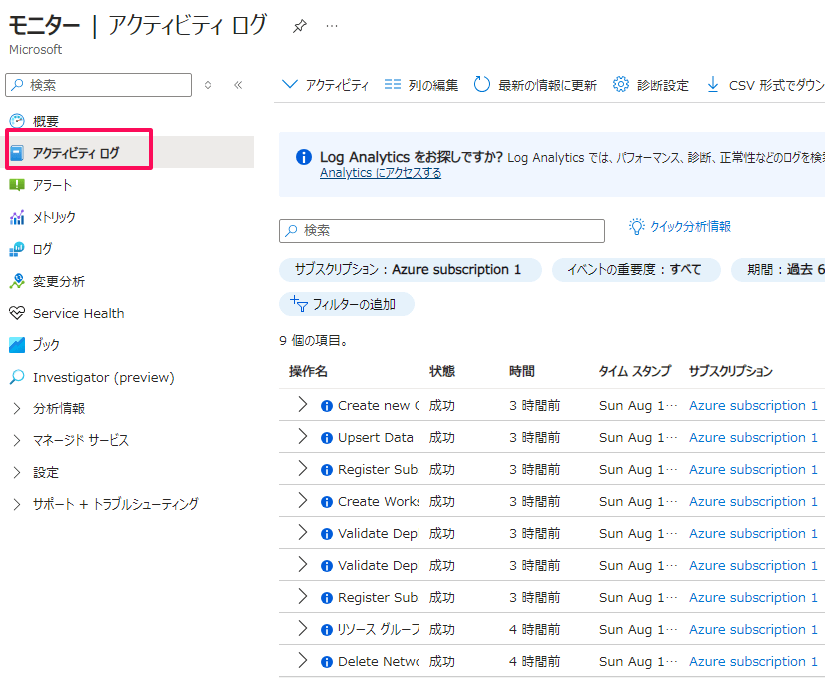

Azure Activityログは、Azureポータルから確認することができます。

Azureポータルのメニューから「モニター」をクリックします。

「アクティビティ ログ」をクリックすると、ログを参照できます。

Microsoft SentinelへのAzure Activityログの取り込み

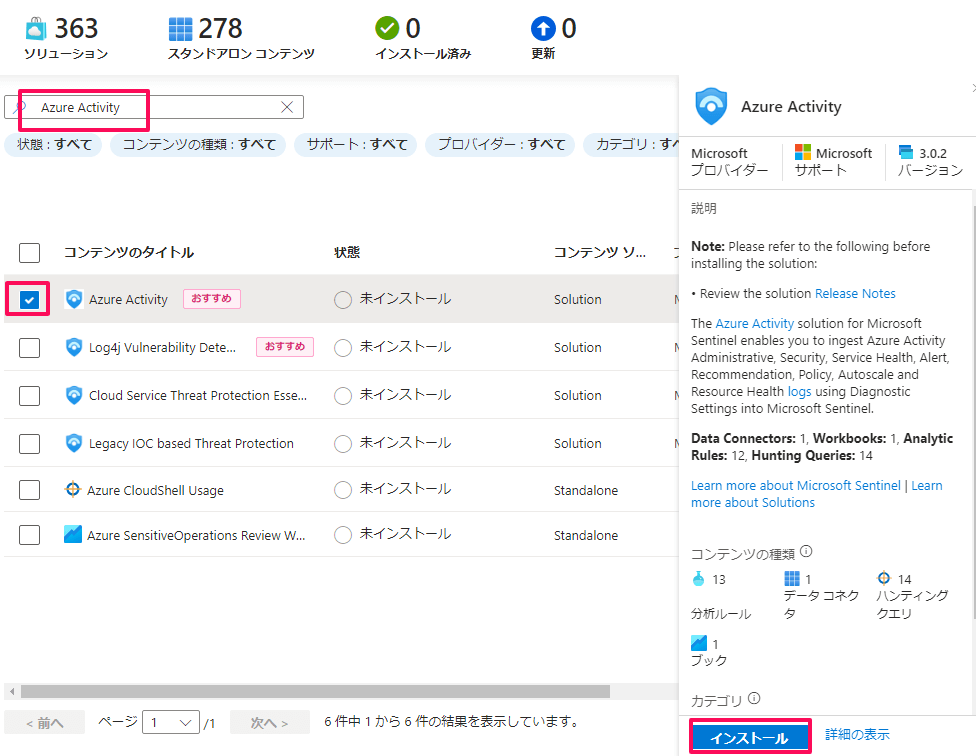

Azure Activityログを取り込むためにデータコネクタを設定します。大きな流れとして、Sentinelのコンテンツハブから「Azure Activity」を検索し、インストールし、接続します。

作業はグローバル管理者で実施します。

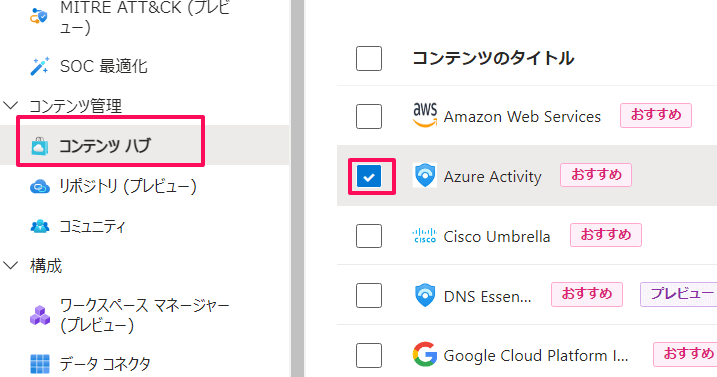

Microsoft Sentinelにアクセスし、左側のメニューから「コンテンツハブ」を選択します

「Azure Activity」を検索し、Azure Activetyを選択します。右側にAzure Activirtyの概要が出力されます。

Azure Activityに接続するためのデータコネクタの他に、分析ルールやハンティングクエリーなども準備されています。

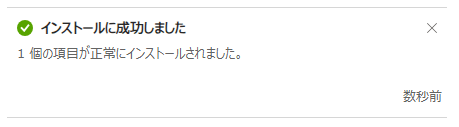

「インストール」をクリックします。インストールが開始されます。

しばらくすると、インストールが完了します。

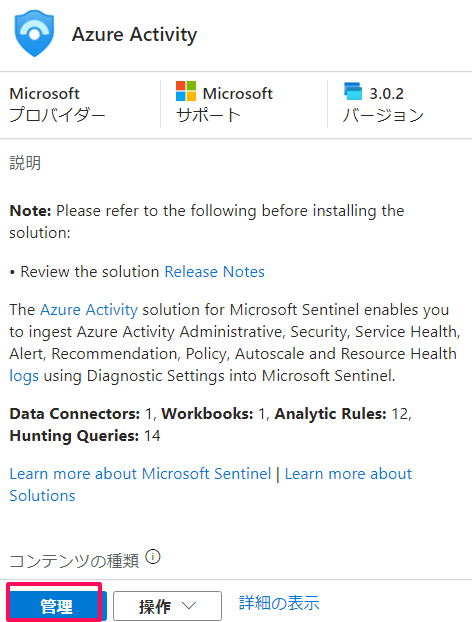

「Azure Activity」が「インストール済み」になっていることを確認します。「管理」をクリックします。

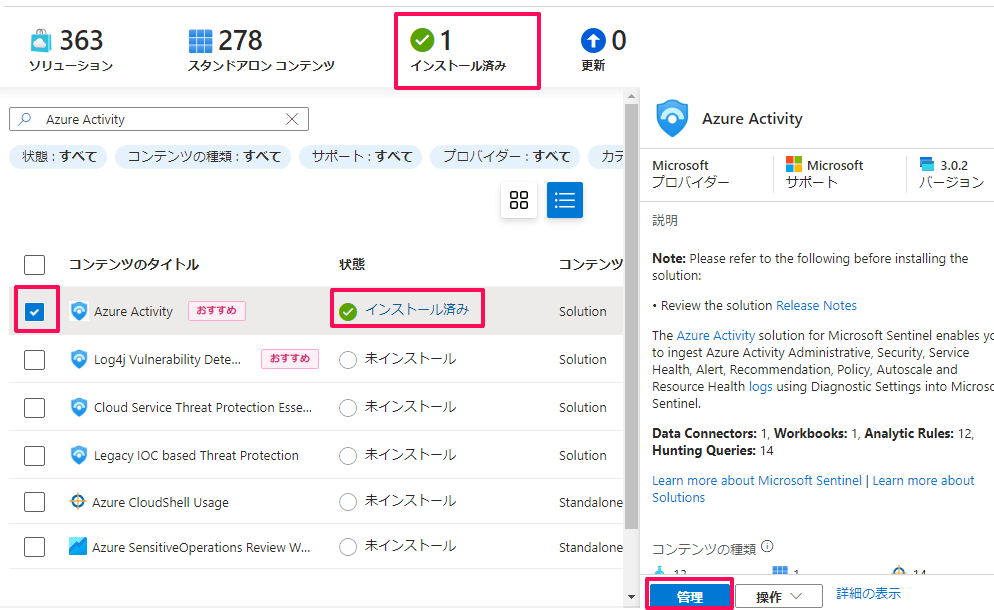

データコネクタと複数の分析ルールやハンティングルールが確認できます。

「Azure Activity」を選択し、「コネクタページを開く」をクリックします。

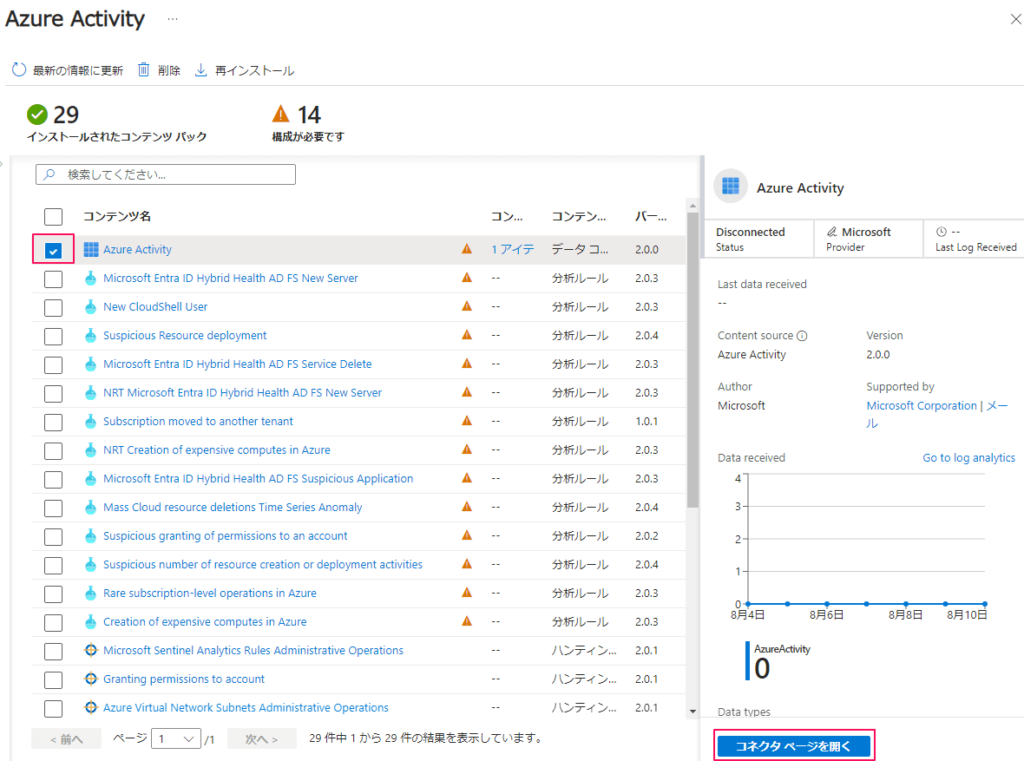

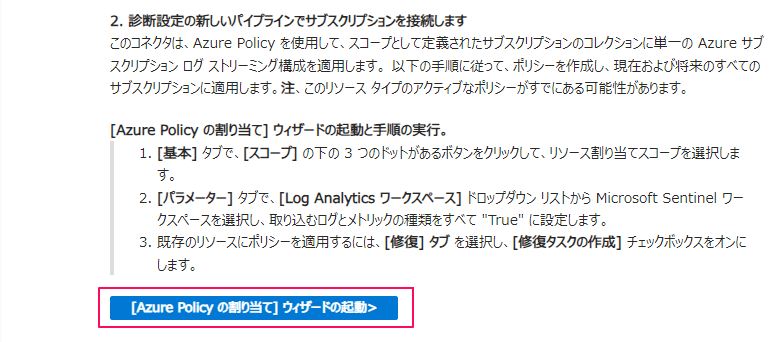

画面下の「Azure Policyの割り当て」ウィザードの起動 をクリックします。

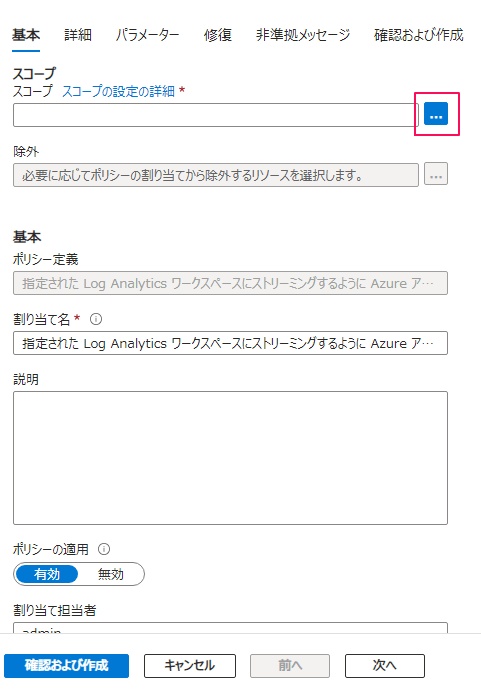

スコープ を設定します。三点リーダをクリックします。

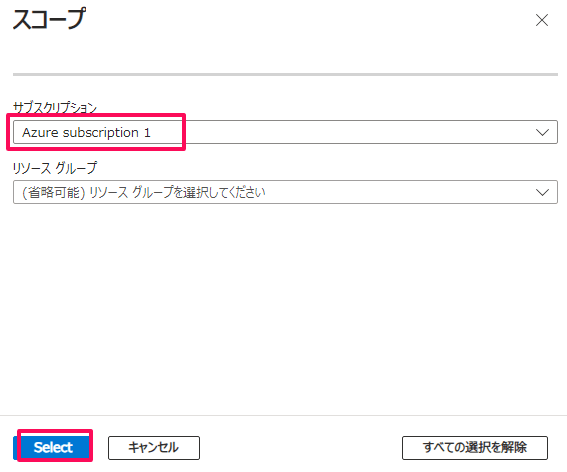

サブスクリプションを選択し、「Select」をクリックします。

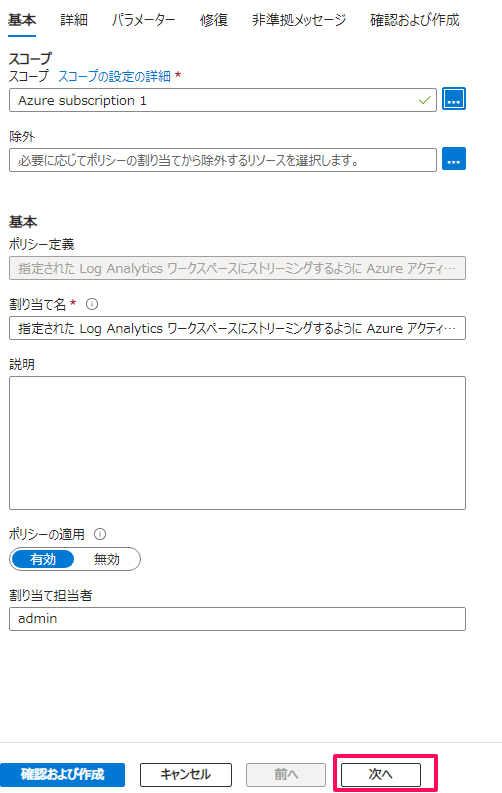

その他の項目は変更せず、「次へ」をクリックします。

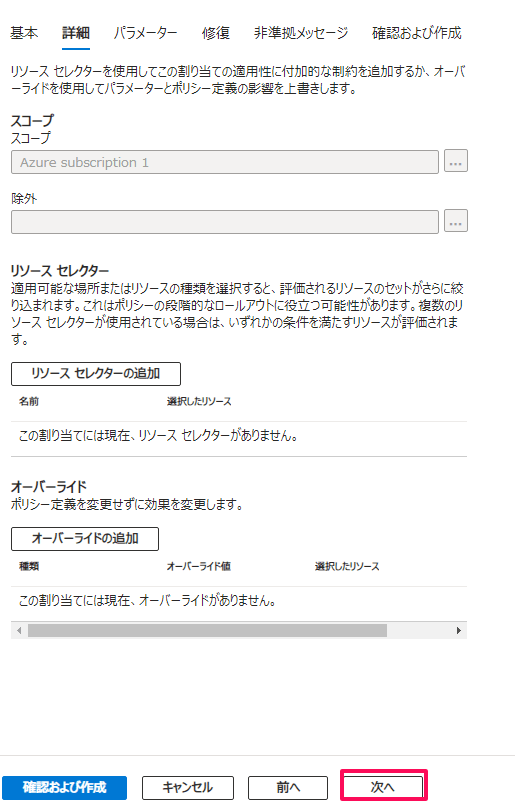

「詳細」タブへ移動します。

特定のリソースのみに監視を制限するためのリソースセレクターなどの設定ができます。今回は何も設定せず、「次へ」をクリックします。

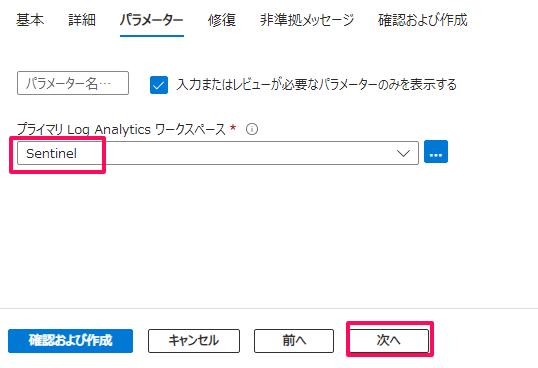

「パラメータ」タブに移動します。

データを送信するプライマリ Log Analytics ワークスペースを選択します。ここでは初期セットアップ時に作成したワークスペース「Sentinel」を選択します。

「次へ」をクリックします

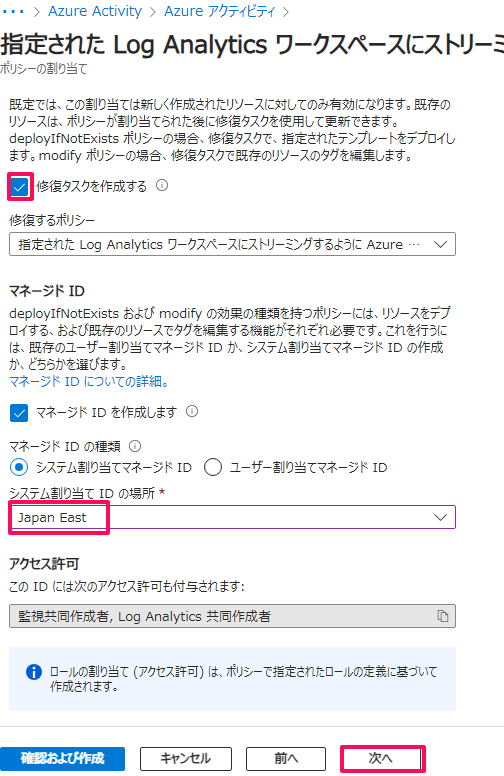

「修復」タブに移動します。

修復タスクを有効にします。これは、Azure Policyを使用して準拠していないリソースを修正するためのものです。

マネージドIDも既定で作成されます。システム割り当て ID の場所を選択してください。

「次へ」をクリックします。

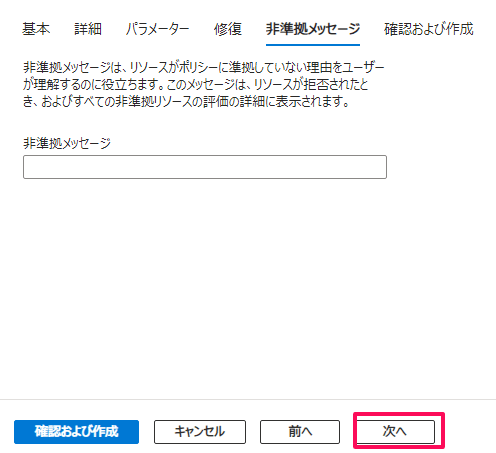

「非準拠メッセージ」タブへ移動します。今回は、何も設定せず、「次へ」をクリックします。

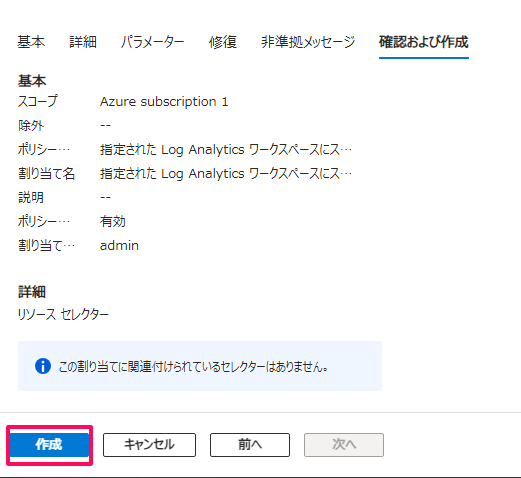

「確認と作成」タブへ移動します。「作成」をクリックします。

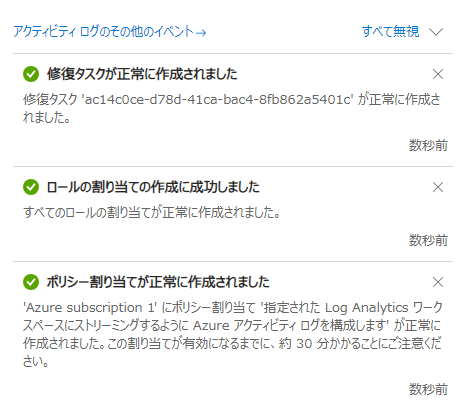

下記の通り、ポリシーが割り当てられます。

割り当てが完了するまでに、少し時間(30分~1時間程度)がかかります。

ログ取り込み確認

ログ取り込みを確認します。

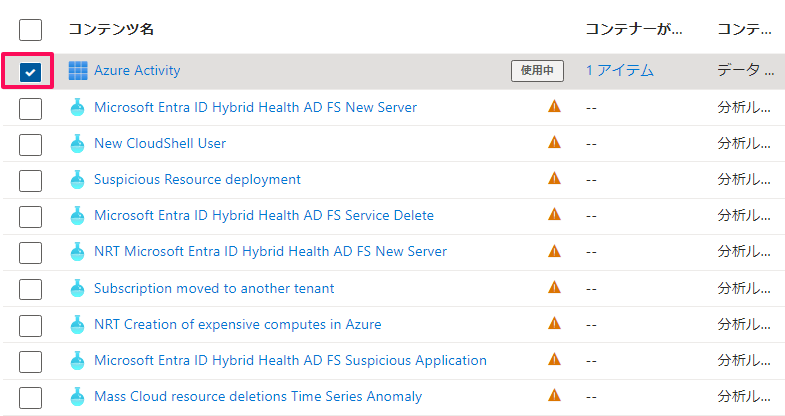

「コンテンツハブ」から「Azure Activity」を選択します。

右画面に概要が表示されるので、「管理」をクリックします。

「Azure Activity」が「使用中」と表示されています。ボックスにチェックを入れ、選択します。

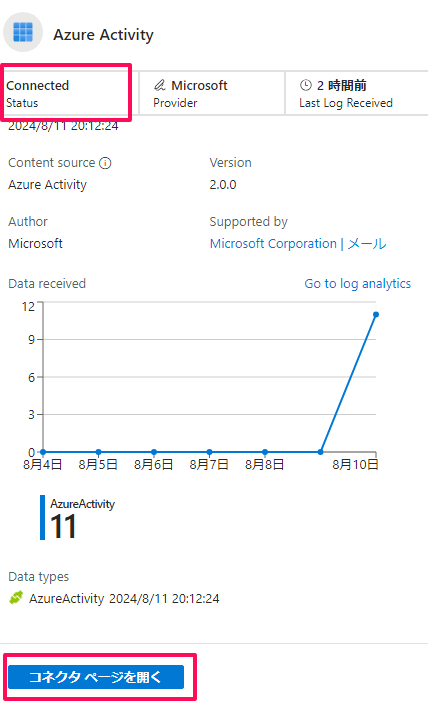

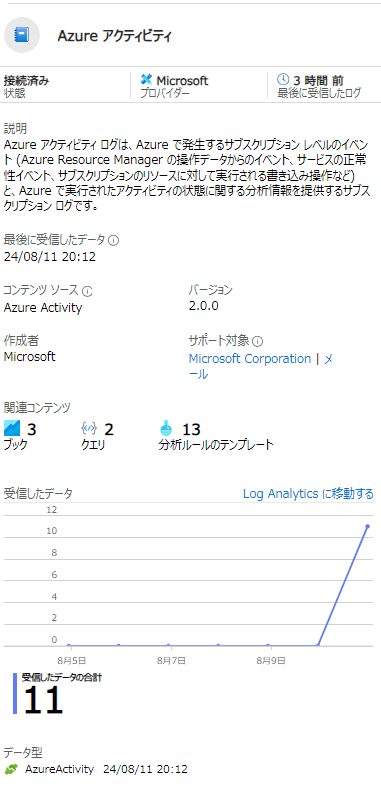

右画面に概要が表示されます。接続状態が Connected で、ログも取り込まれています。「コネクタページを開く」をクリックします。

上と同様が画面が表示されます。(こちらは日本語です)

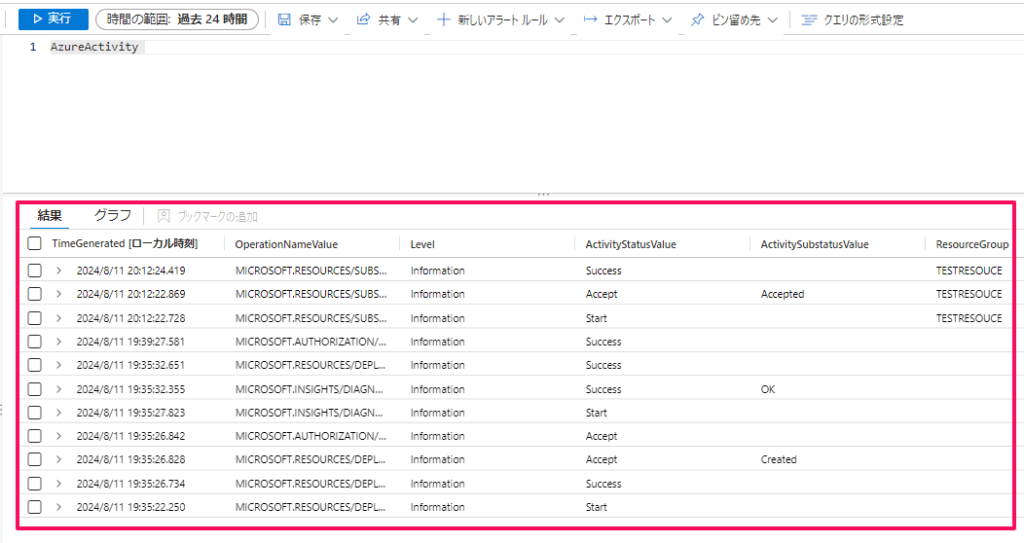

Azure Activityログ出力確認

実際に、Sentinelに取り込まれたAzure Activityログの中身を出力します。

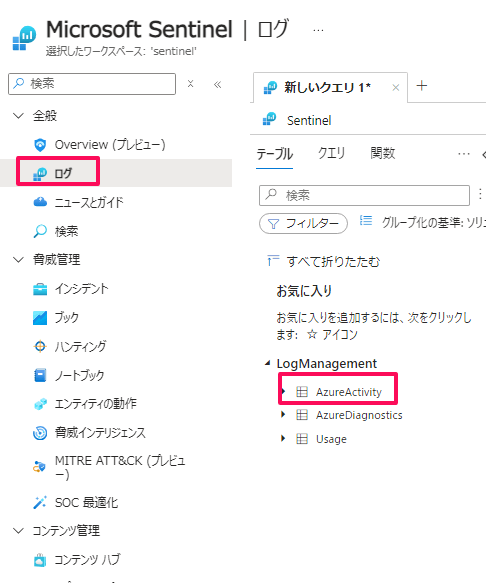

メニューの「ログ」をクリックすると、ログを出力するクエリを発行することができます。「AzureActivity」というテーブルが表記されているので、ダブルクリックします。

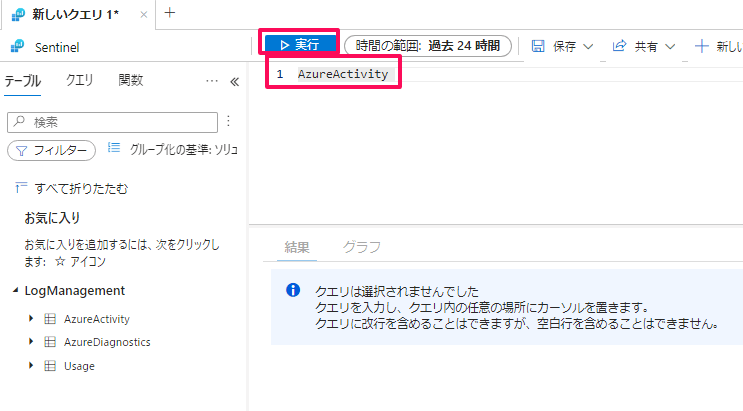

すると、「AzureActivity」を表示するクエリが自動入力されますので、「実行」をクリックします。

すると、下の「結果」タブに、取り込まれたログが出力されます。

コメント