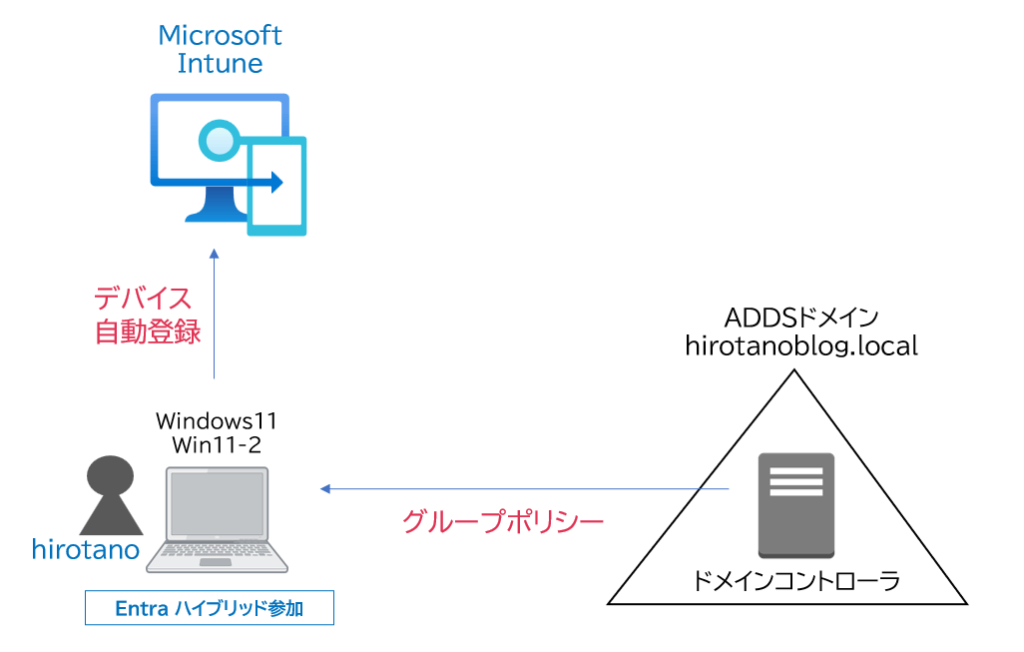

下記の記事では、Entra ID参加デバイスを、自動的にIntuneにもデバイス登録する手順を確認しました。

>> 参考記事 :Entra ID 参加デバイスをIntuneへ自動登録するただし、Entraハイブリッド 参加しているデバイスをIntuneへ登録する場合は、グループポリシーを用いる必要があります。

この記事では、グループポリシーを設定することで、Entra ハイブリッド参加しているデバイスをIntuneへ自動登録する手順を確認します。

デバイスをEntra ハイブリッド参加させる手順は、下記の記事を参考にしてください。

>> 参考記事 :Entra ID – デバイス登録(Entra ハイブリッド参加)手順と動作確認グループポリシーの設定

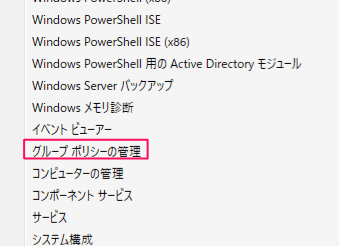

ドメインコントローラにて、サーバーマネージャーを開き、「ツール」>>「グループポリシーの管理」をクリックします。

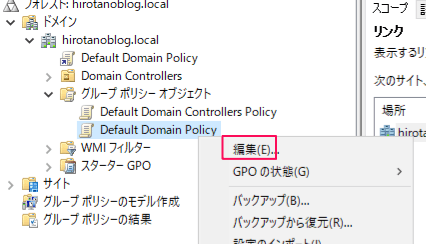

今回は、「Default Domain Policy」にGPOを適用するものとします。選択後、右クリックし、「編集」をクリックします。

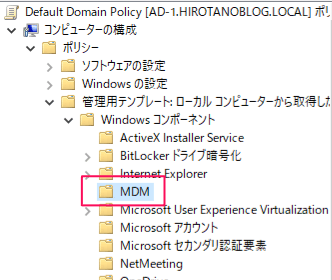

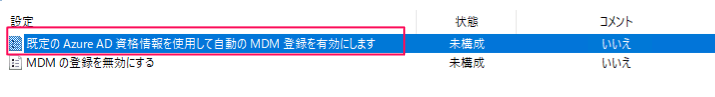

「コンピューターの構成」>>「ポリシー」>>「管理用テンプレート」>>「Windowsコンポーネント」>>「MDM」へ移動します。

「既定のAzure AD資格情報を使用して自動のMDM登録を有効にします」をクリックします。

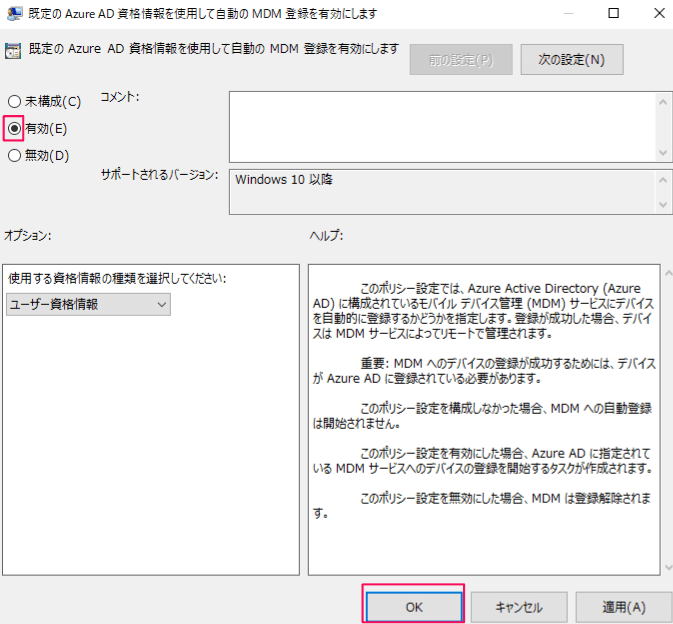

「有効」を選択し、「OK」をクリックします。

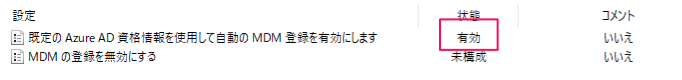

下記のとおり、状態が「有効」となります。

動作確認

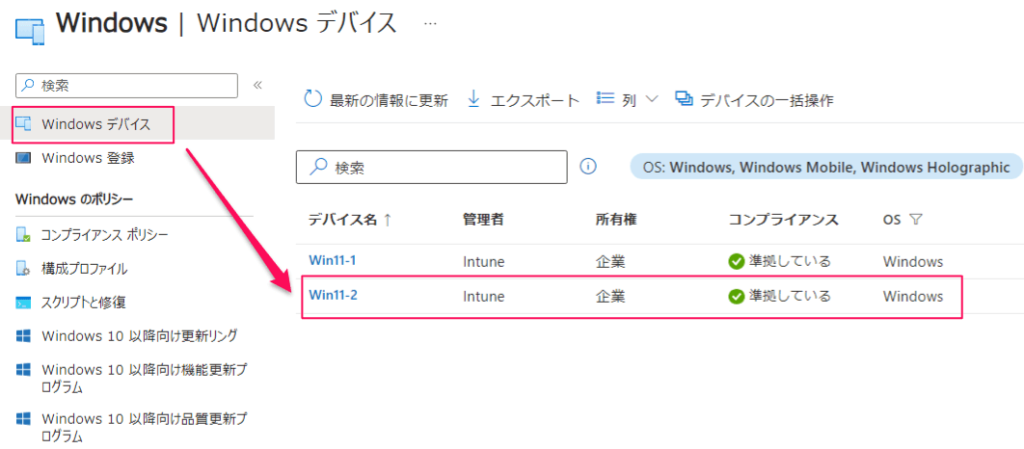

Entra ハイブリッド参加デバイスである「Win11-2」にて、ユーザー「hirotano」 の資格情報でドメインにログオンします。

しばらくすると、「Microsoft Intune管理センタ(https://intune.microsoft.com/)」に「Win11-2」デバイスが登録されます。

参考

>> 参考記事 :グループ ポリシーを使用して Windows デバイスを自動的に登録する

グループ ポリシーを使用して Windows デバイスを自動的に登録する

グループ ポリシーを使用して、Active Directory (AD) ドメインに参加しているデバイスの MDM への自動登録をトリガーする方法について説明します。

コメント