Microsoft Sentinelの分析ルール、により、セキュリティ脅威を自動的に検出することができます。これらのルールは、ログデータを定期的に分析し、特定のパターンや異常を識別します。

この記事では、Azure Activityのログを定期的に分析し、インシデントを発生させる手順を確認します。

具体的には、リソースグループが追加されたことをAzure Activityから自動検出して、Microsoft Sentinelにインシデントを発生させます。

分析ルールを設定する前に、Azure ActivityのログをMicrosoft Sentinelに取り込むためのデータコネクタの設定をする必要があります。設定手順は下記の記事を参考にしてください。

>> 参考記事 :Microsoft Sentinel にAzure Activityログを取り込む(コンテンツハブ)分析ルールの作成(Azure Activity)

それでは、分析ルールを作成していきます。

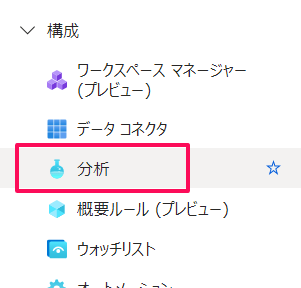

Microsoft Sentinelのポータル画面より、「構成」>>「分析」をクリックします。

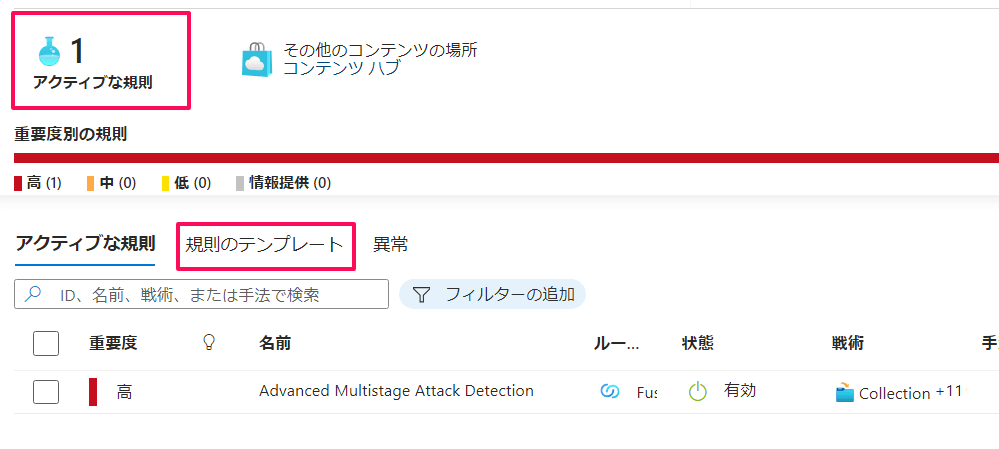

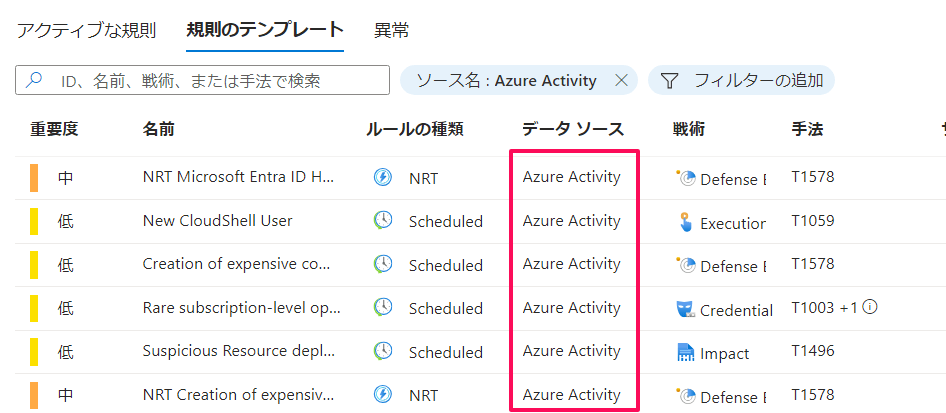

分析ルールで一覧が表示されます。現在は、1つの分析ルールのみ有効になっています。今回は、Azure Activityのデータコネクタに組み込まれた分析ルールを使用したいと思います。「規則のテンプレート」をクリックします。

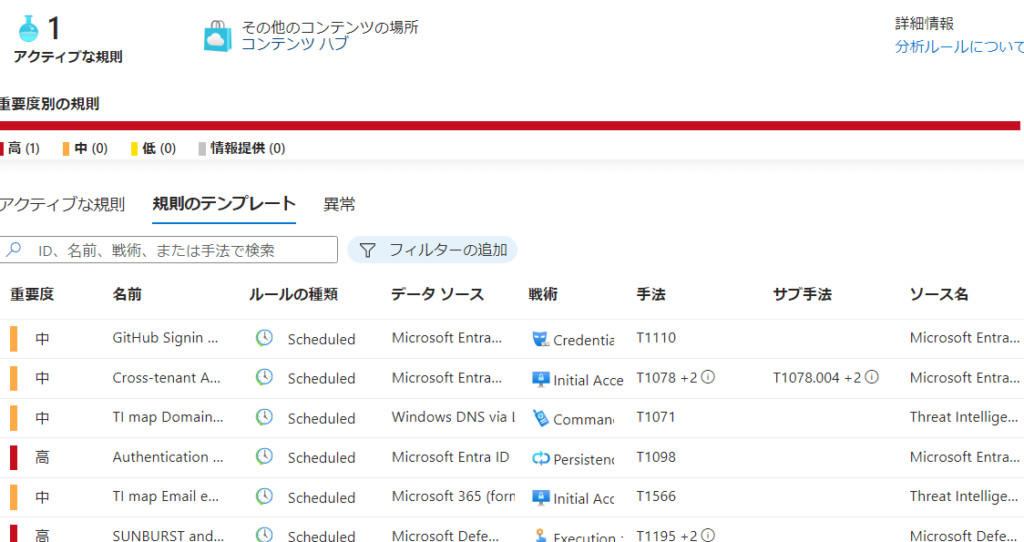

取り込んだコネクタに含まれる複数の分析ルールのテンプレートが表示されます。

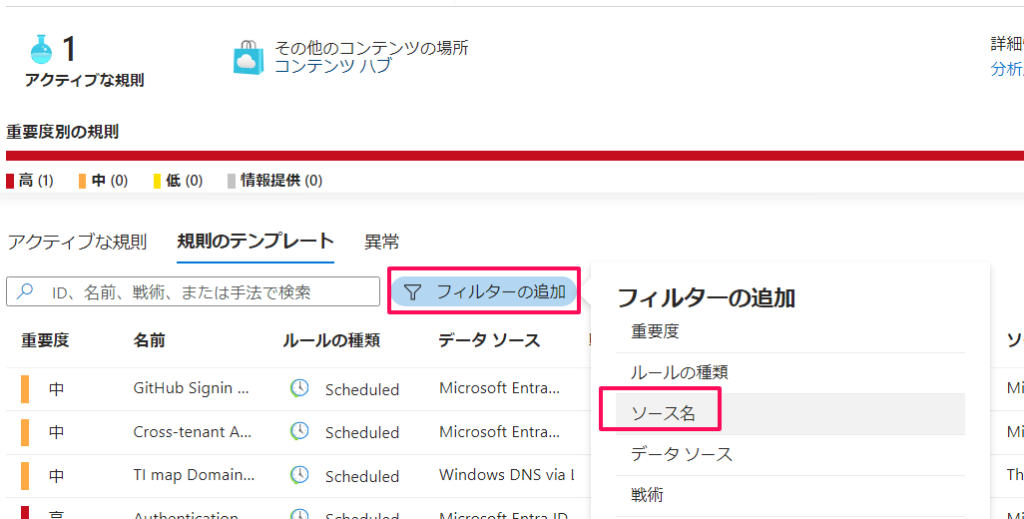

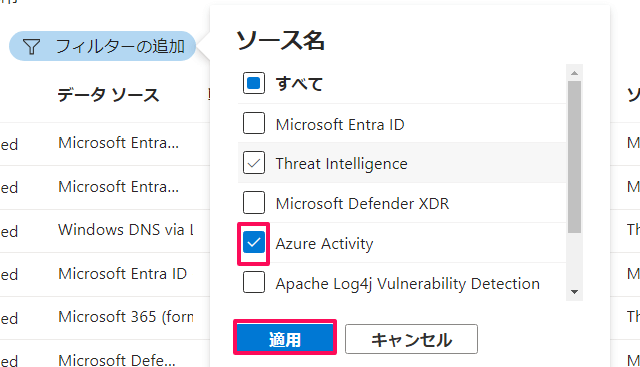

Azure Activity の分析ルールテンプレートのみをフィルタして出力します。「フィルタの追加」>>「ソース名」をクリックします。

「Azure Activity」にチェックを入れて、「適用」をクリックします。

これで、Azure Activity の分析ルールテンプレートのみ出力されます。

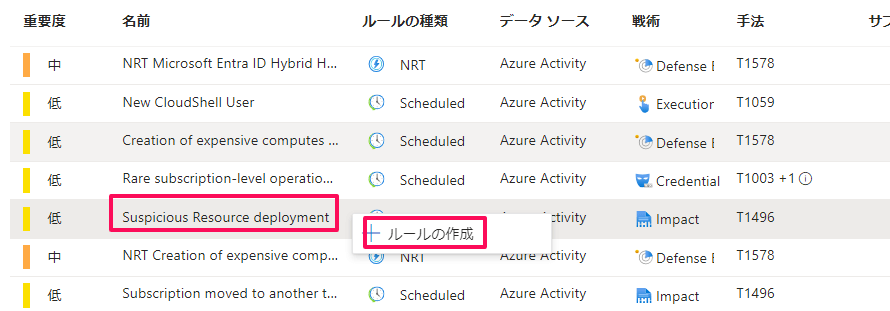

ルールの作成

今回は動作確認テスト用として、「Suspicious Resource deployment(不審なリソース展開)」を選択します。該当のルールを右クリックして、「ルールの作成」をクリックします。

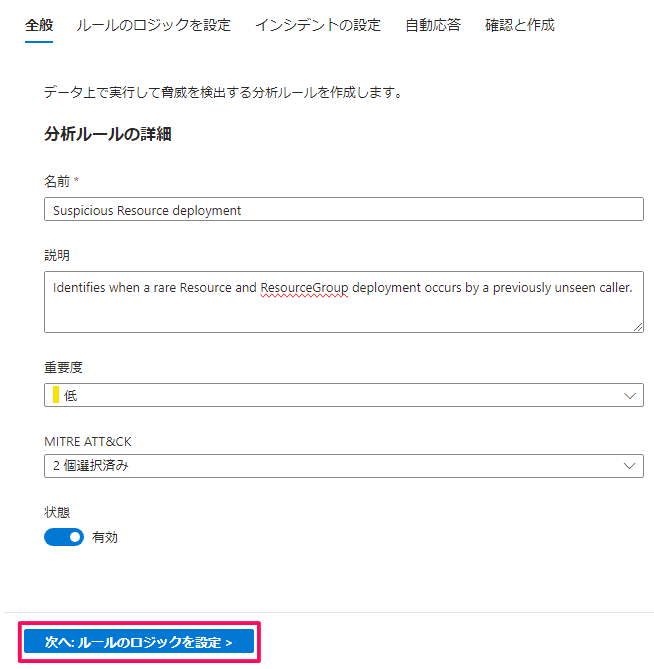

全般

ルール作成画面へ遷移します。まず、「全般」タブが表示されます。「名前」「説明」「重要度」など予め設定されています。説明には、日本語訳で「以前は見られなかった呼び出し元によって、まれなResourceおよびResourceGroupの展開が発生した場合に識別する」と書かれています。「次へ:ルールのロジックを設定」をクリックします。

ルールのロジックの設定

「ルールのロジックの設定」タブへ遷移します。

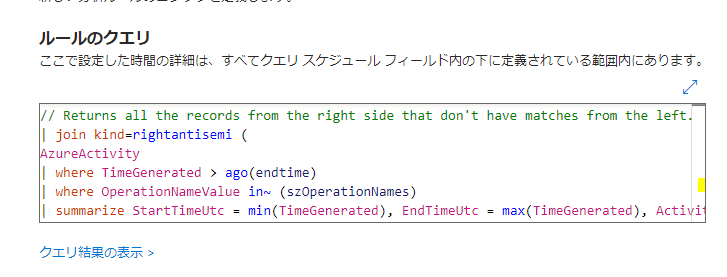

このルールは、KQL言語をバックグラウンドで使用して、特定のリソースに対する操作(仮想マシンの作成やリソースグループの変更など)がないかを分析します。既定でKQL言語が記述されていますので変更はしません。

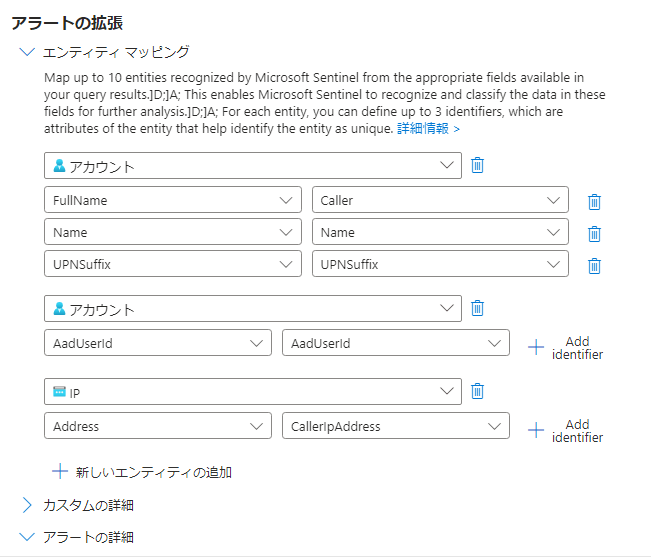

「アラートの拡張」として、アラートに関連するアカウントやIPアドレスなどを付与する定義がされています。今回は変更しません。

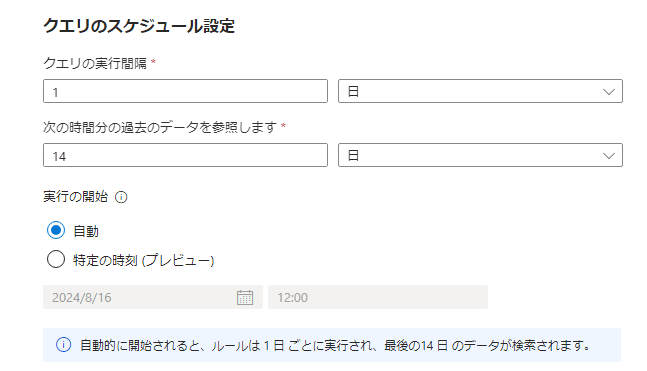

このルール(クエリ)の実行間隔と過去データの範囲を指定します。

アラートのしきい値は既定で0が設定されています。つまり、このイベントが発生するとアラートがトリガーされます。

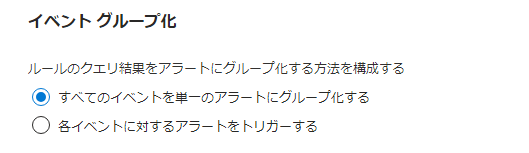

イベントのグループ化は、すべてのイベントを1つのアラートにグループ化することで、ノイズを軽減し、調査しやすくします。

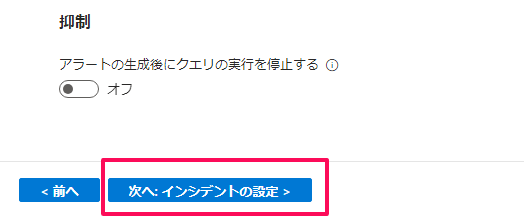

「抑制」は既定でオフのため、クエリーに一致するすべてのイベントがアラートを生成します。以上、設定値は既定のまま、「次へ:インシデントの設定」をクリックします。

インシデントの設定

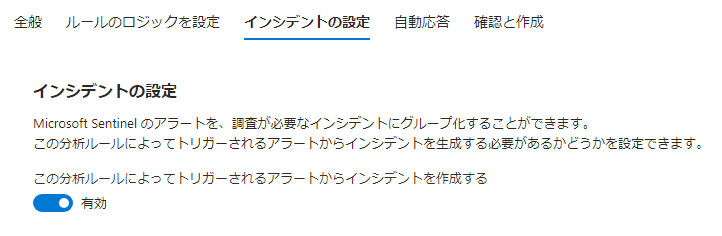

「インシデントの設定」タブへ遷移します。

ここでは、アラートをグループ化して、インシデントを作成する設定をします。

「インシデントの設定」では、アラートがトリガーされたときにインシデントの作成を有効化する設定があります。

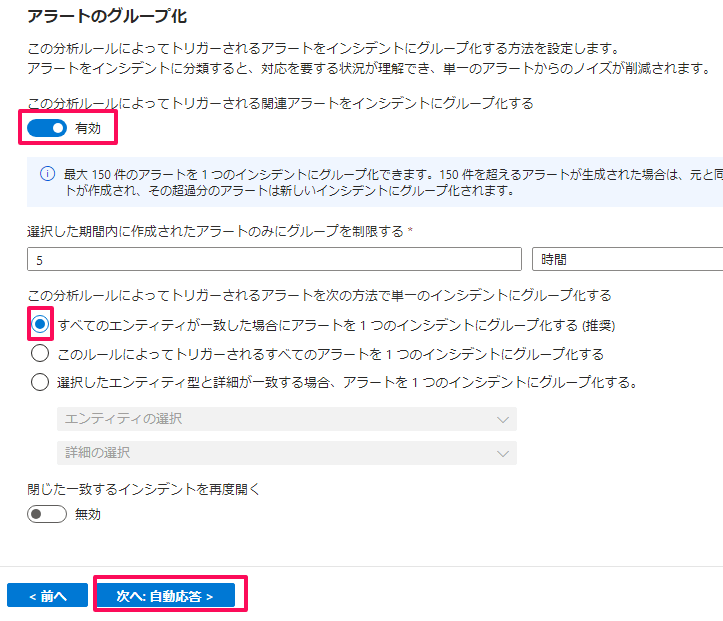

アラートのグルーピングを有効化する設定があります。既定では無効化されています。同じアラートを大量に受信しないようにアラートをグループ化することができます。

下の例ではグループ化を有効にしました。(最大150件のアラートを1つのインシデントにグループ化できます)さらに、アラートのグループ化する方法も選択できます。推奨として、「すべてのエンティティが一致した場合にアラートを1つのインシデントにグループ化する」を選択します。

完了後、「次へ:自動応答」をクリックします。

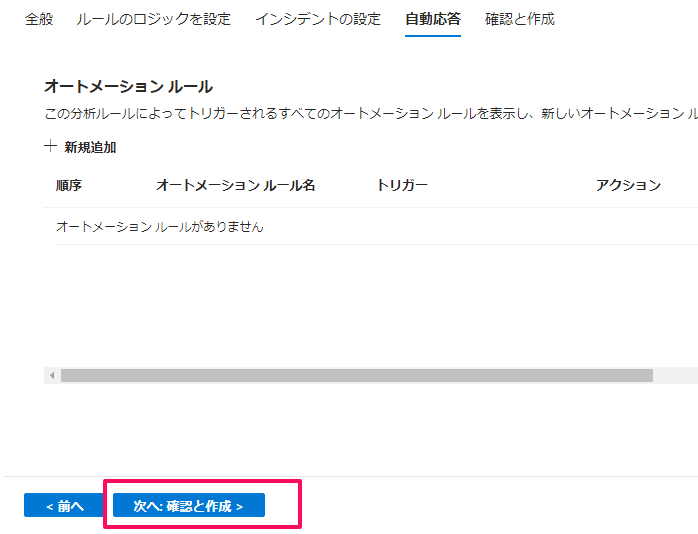

自動応答

「自動応答」タブへ遷移します。ここでは、このルールがトリガーする自動化ルールを作成することができます。今回は何も設定せず、「次へ:確認と作成」をクリックします。

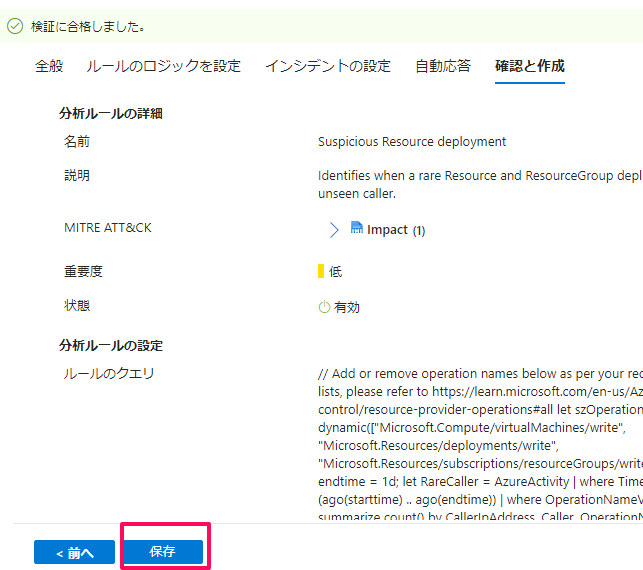

最後、検証に合格したことを確認し、「保存」をクリックします。

インシデントの確認

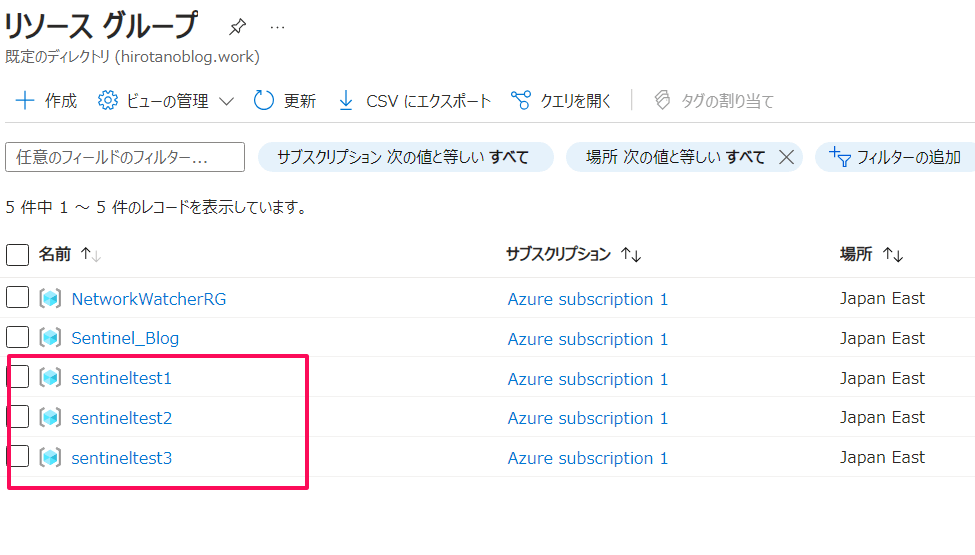

インシデントを発生させるため、ここで、リソースグループをいくつか追加してみます。

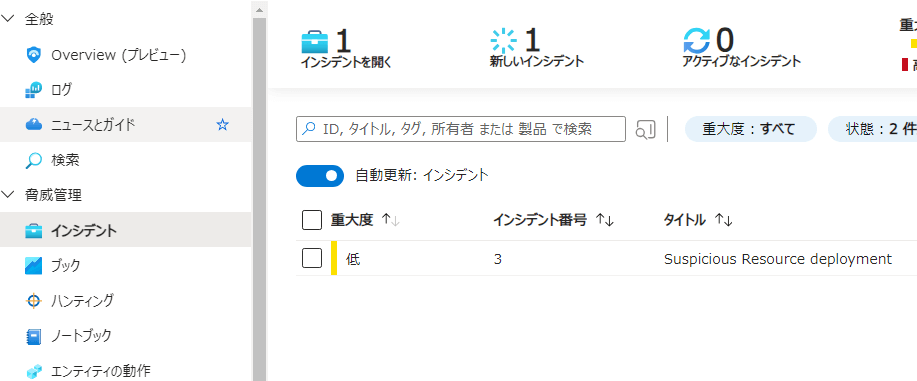

「脅威管理」>>「インシデント」へ移動し、しばらくすると、インシデントが発生します。

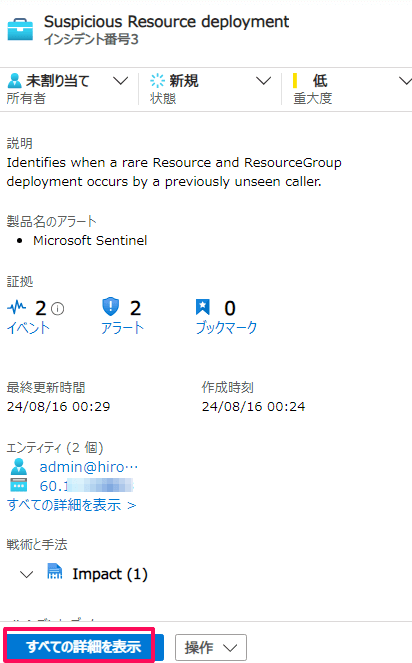

インシデント選択すると、右画面にそのインシデントの概要が表示されます。「すべての詳細を表示」をクリックします。

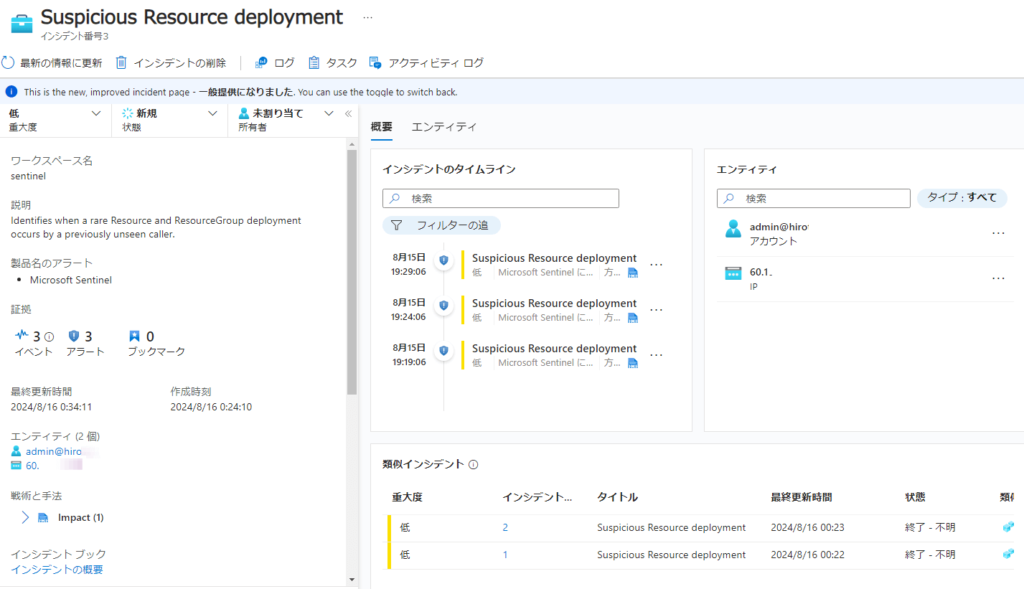

下記のようにインシデントの詳細を確認することができます。

コメント