読む前にパッと耳で!この記事のポイント、サクッと音声でお届け

このポッドキャスト音声は、本記事をもとに、AIツール(NotebookLM)を用いて自動生成したものです。発音や言い回しに不自然な点や、内容に誤りが含まれる可能性があります。あくまで「理解の補助」としてご活用いただけますと幸いです。

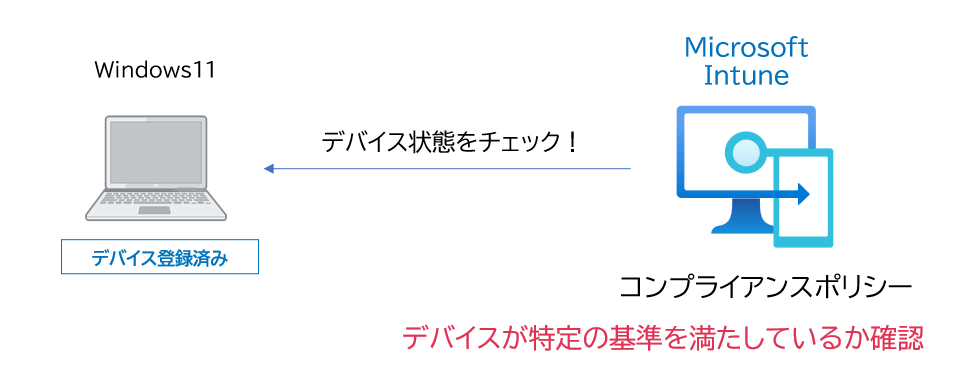

Microsoft Intune のコンプライアンスポリシー は、ユーザーのデバイスの状態をチェックして、特定の基準を満たしているかどうかを確認し、組織のデバイスが特定のセキュリティおよびコンプライアンス基準を満たしていることを保証するためのポリシーです。

この記事では、Windows11デバイスに対して、コンプライアンスポリシーを設定し、デバイスがコンプライアンス基準を満たさない場合の挙動を確認します。

Intuneでデバイスが登録されていることが前提となります。下記記事を参考にしてください。

>> 参考記事 :【Intune】Entra IDからIntuneへデバイス自動登録するコンプライアンスポリシーとは

コンプライアンスポリシーは、ゴルフでいうところのドレスコードのようなものです。

たとえば、ゴルフ場に入る際、襟付きのシャツや適切な長さのズボンである必要があり、ジーンズやスポーツウェアの着用が禁止されている場合が多いです。もし、ドレスコードに違反をしていると、ゴルフ場には入場できません。

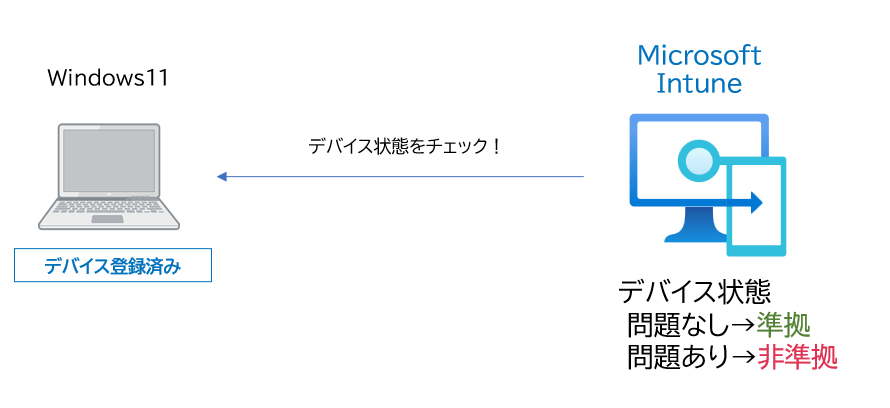

Intuneのコンプライアンスポリシーは、デバイスが組織のセキュリティポリシーに準拠しているかどうかを評価します。

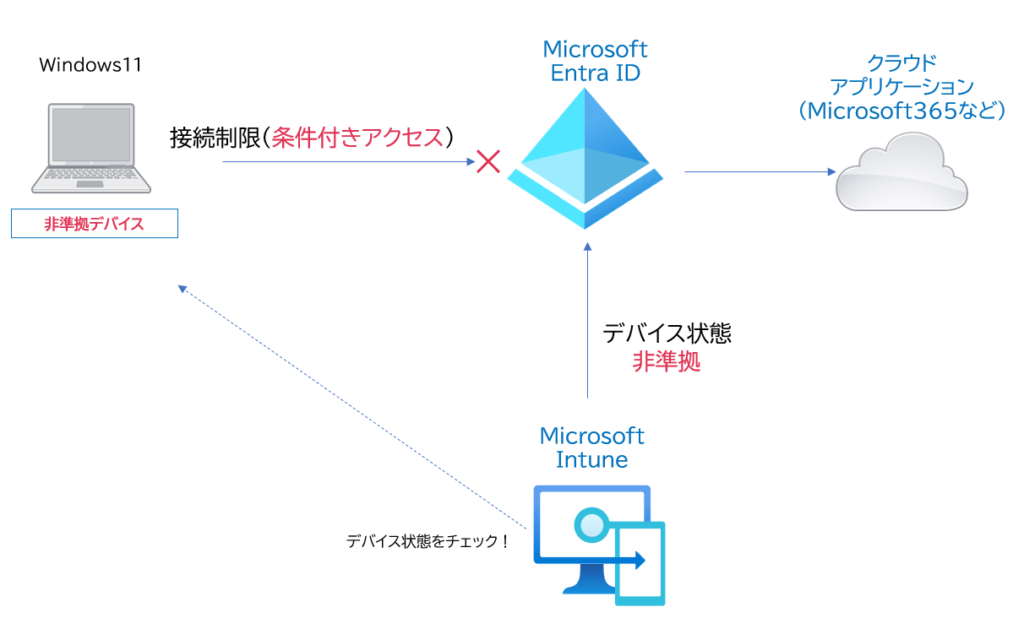

非準拠の場合にEntra IDの条件付きアクセスと連携して、デバイスの接続を制御することができます。

コンプライアンスポリシーは、条件付きアクセスと組み合わせて、実装されることが多く、下記の記事も参考にしてください。

>> 参考記事 :【Intune】コンプライアンス状態に基づく条件付きアクセスポリシーの設定と動作確認コンプライアンスポリシーの設定

ここでは、ファイアウォールを有効にするポリシーを設定し、デバイスでファイアウォールが無効になった場合にコンプライアンス非準拠とする手順を確認します。

グループの作成

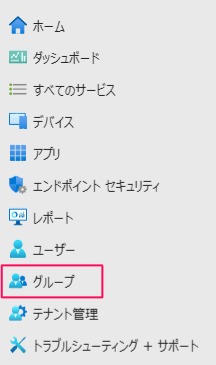

コンプライアンスポリシーは、ユーザーやデバイスに加え、一般的には、グループへ適用します。

まず、ユーザとデバイスが両方とも所属するグループを手動で作成します。

Microsoft Intune管理センター(https://intune.microsoft.com/)にログインし、メニューより、「グループ」をクリックします。

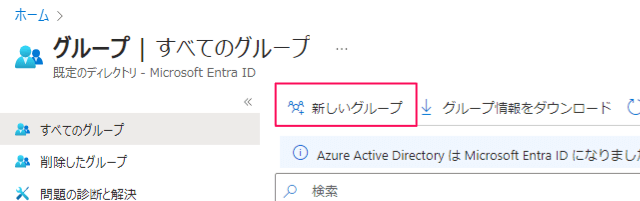

「新しいグループ」をクリックします。

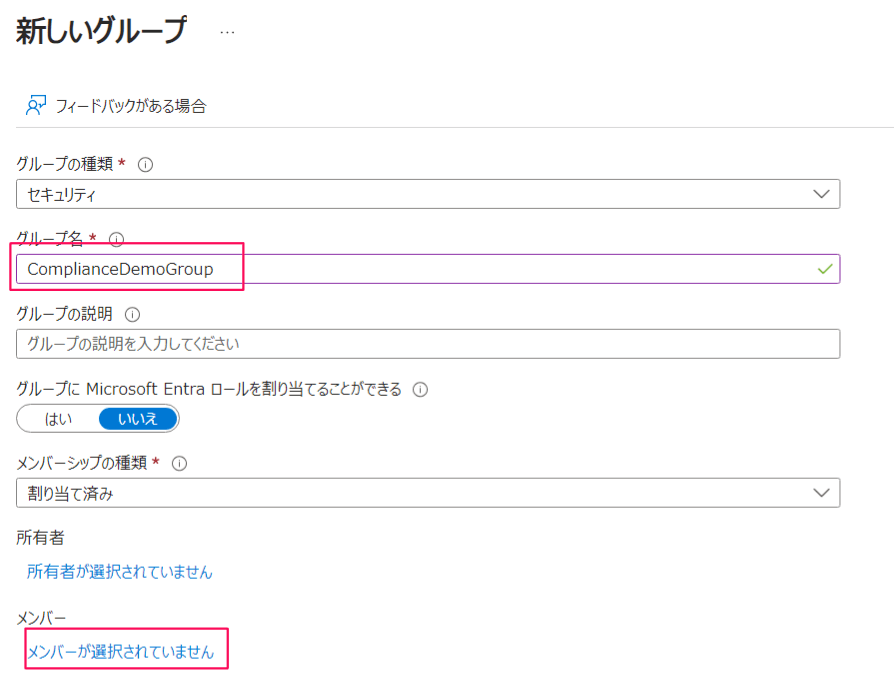

グループ名に任意の名前(今回は、ComplianceDemoGroup)と入力し、「メンバーが選択されていません」をクリックします。

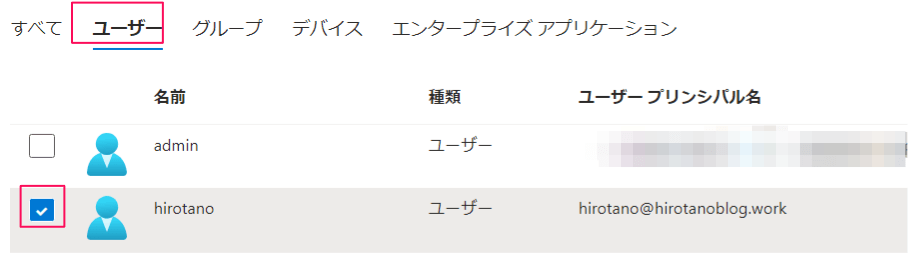

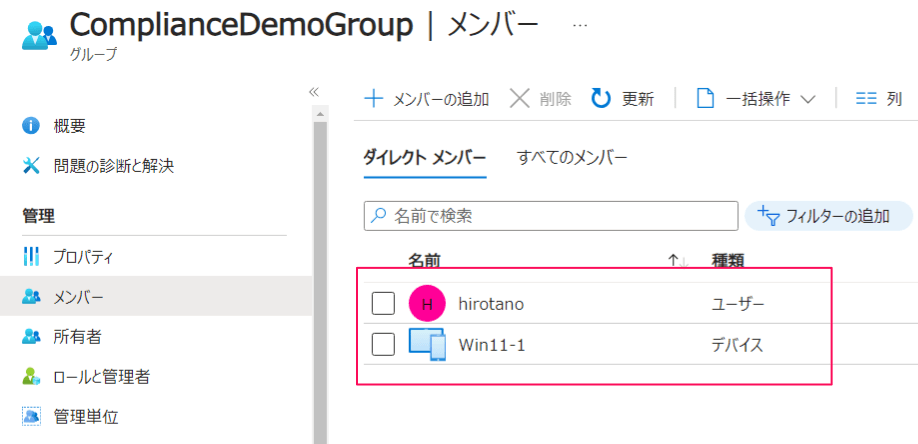

「ユーザー」 タブでは、hirotano を選択します。

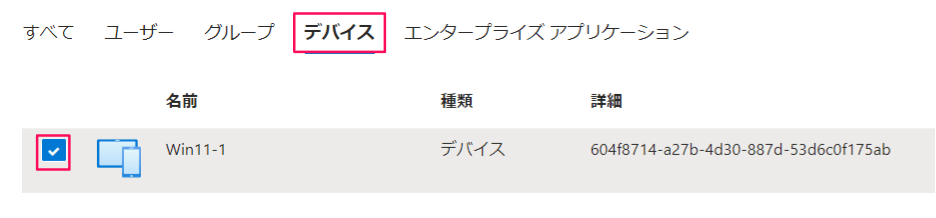

「デバイスタブ」では、Win11-1 を選択します。

画面下部の「選択」 をクリックします。

「2 メンバーが選択されました」の表示を確認し、「作成」をクリックします。

グループのメンバーは、下記のとおり、作成されます。

コンプライアンスポリシーの作成

ファイアウォールがWindowsで有効になっていることをチェックするコンプライアンスポリシーを作成します。

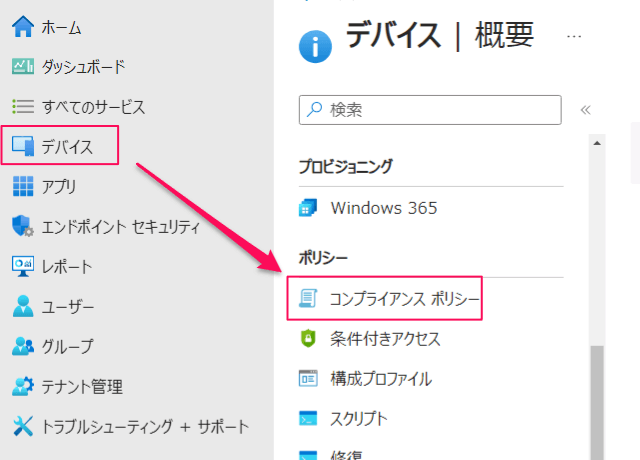

Microsoft Intune管理センター(https://intune.microsoft.com/)にログインし、「デバイス」から「ポリシー」>>「コンプライアンスポリシー」をクリックします。

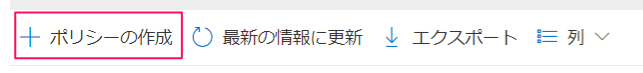

「ポリシーの作成」をクリックします。

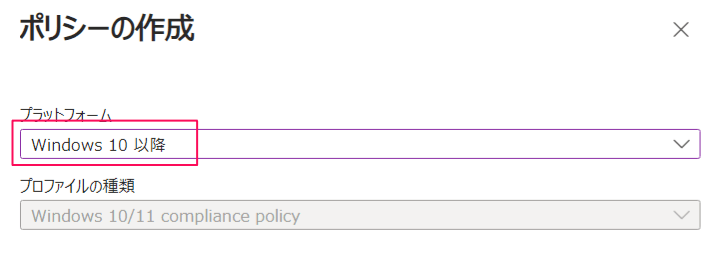

「プラットフォーム」より「Windows 10 以降」を選択し、画面下部の「作成」をクリックします。

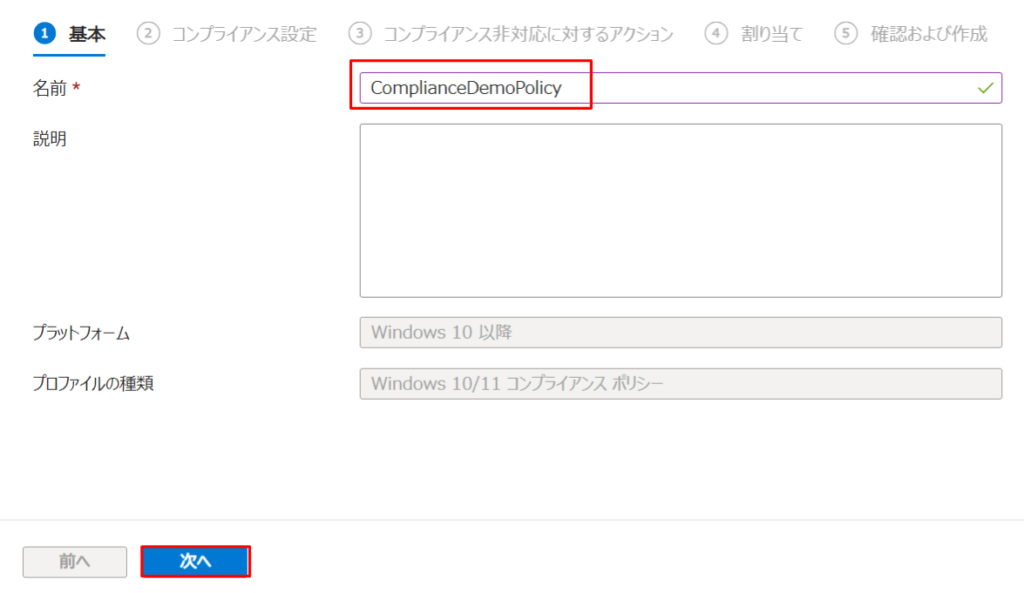

任意の名前(今回は、ComplianceDemoPolicy)と入力し、「次へ」をクリックします。

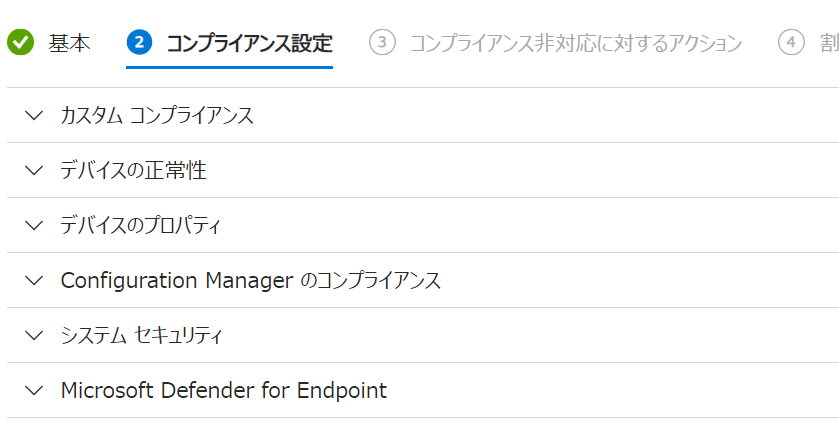

「コンプライアンス設定」タブ で、コンプライアンスに準拠するためのデバイスの状態を定義します。

下記のとおり、様々な設定項目があります。

主なところでは、

- デバイスの正常性: BitLockerやセキュアブートが有効であることを指定できます。

- デバイスのプロパティ:OSの最小バージョン、最大バージョンを指定できます。

- システムセキュリティ:パスワード要件(パスワードの長さなど)、データストレージの暗号化、デバイスセキュリティ(ファイアウォール、ウイルス対策。マルウェア対策など)を指定できます。

- Microsoft Defender for Endpoint:デバイスのリスクスコアを指定できます。デバイスに修正パッチが適用されているかなど、MDEがデバイスのリスク状態をスコア化(高、中、低)します。

詳細は下記のドキュメントを参照してください。

>> 参考記事 :Intune での Windows 10/11 のデバイス コンプライアンス設定

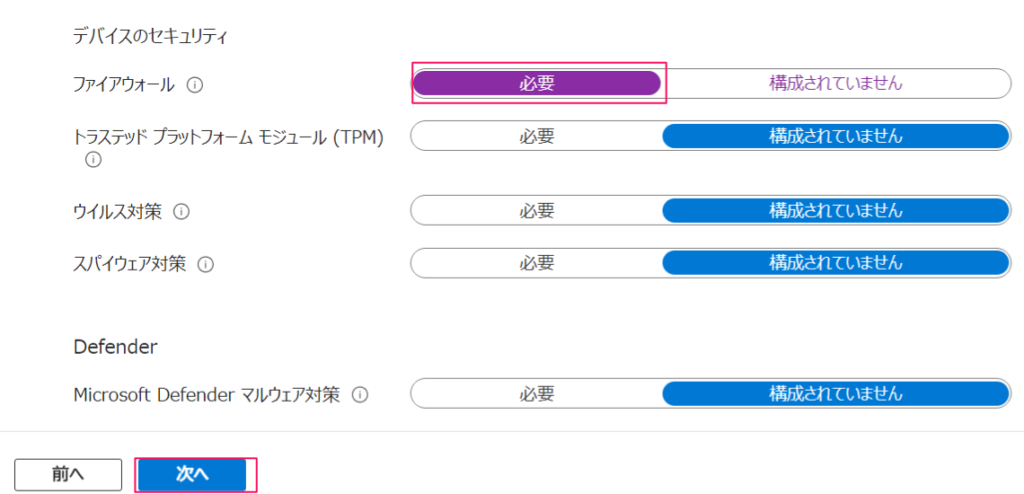

今回は、「システムセキュリティ」の項目にある「ファイアウォール」を「必要」にして、「次へ」をクリックします。

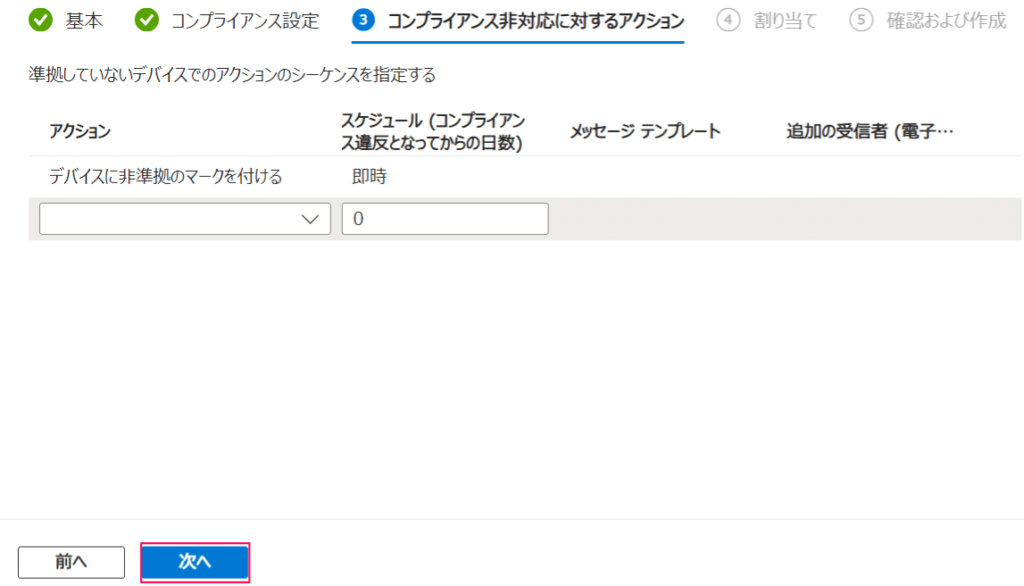

コンプライアンス非対応に対するアクション を設定します。デフォルトでは、即時にデバイスを非準拠としてマークするアクションが設定されています。その他、エンドユーザにメールを送信したりすることもできます。

エンドユーザへのメール通知については、下記の記事を参考にしてください。

>> 参考記事 :【Intune】コンプライアンスポリシーの通知と動作確認今回は、デフォルトのまま、「次へ」をクリックします。

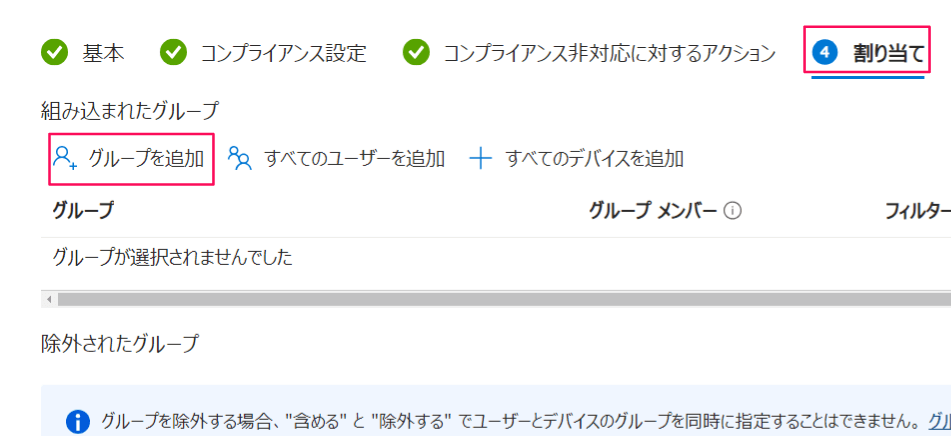

「割り当て」タブで、ポリシーを適用したいグループを追加します。「グループを追加」をクリックします。

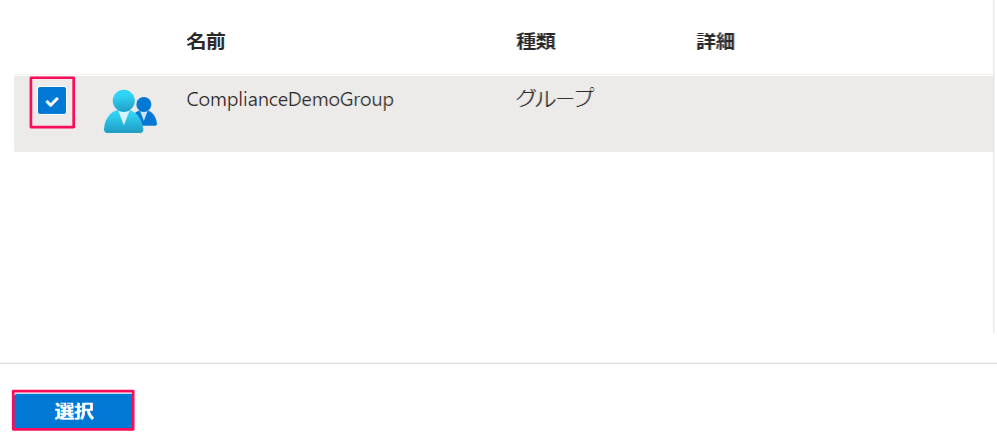

グループ(ComplianceDemoGroup)にチェックを入れ、「選択」をクリックします。

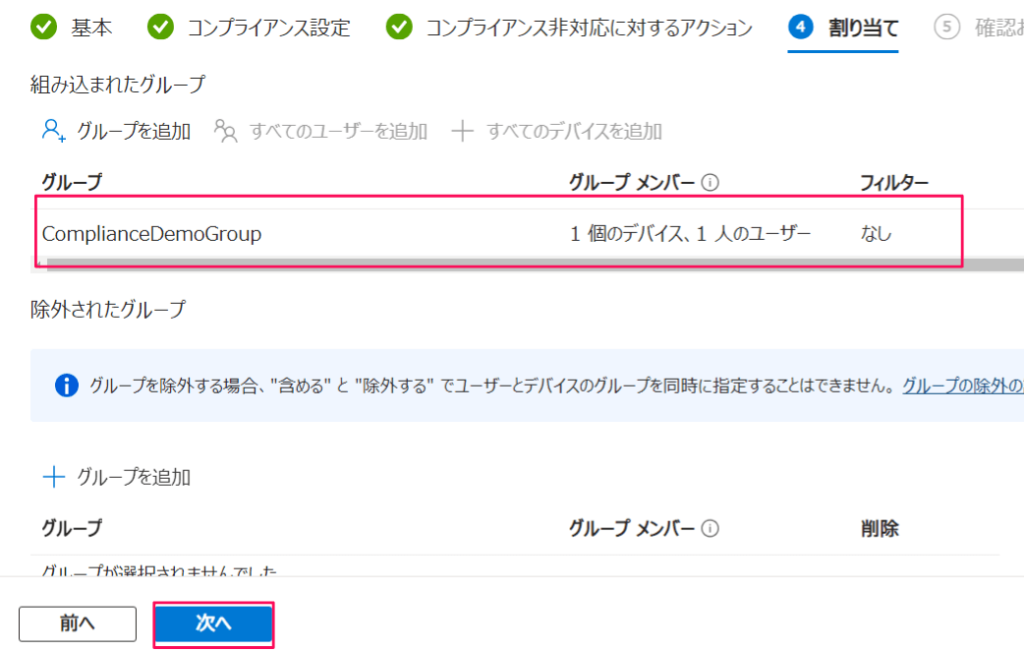

下記のとおりグループが選択されたことを確認し、「次へ」をクリックします。

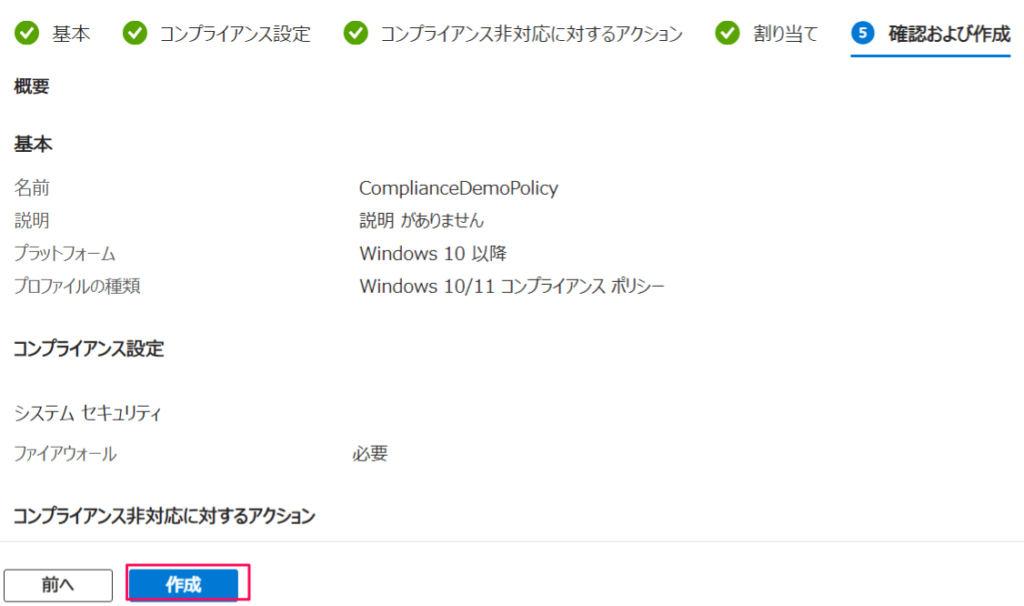

「作成」をクリックします。

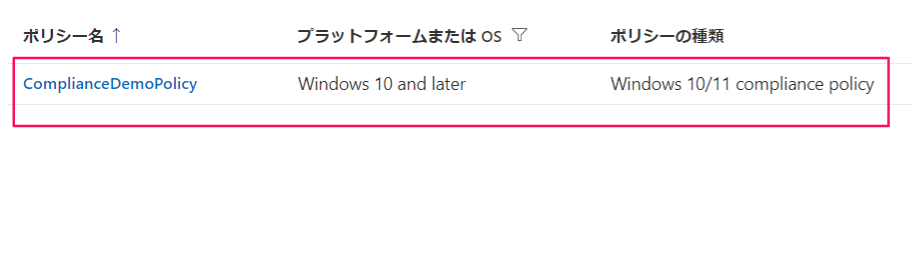

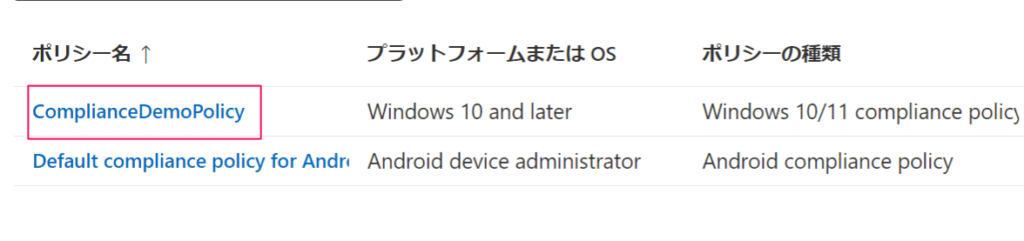

下記のとおり、ポリシーが登録されました。

ポリシー適用(デバイスの同期)

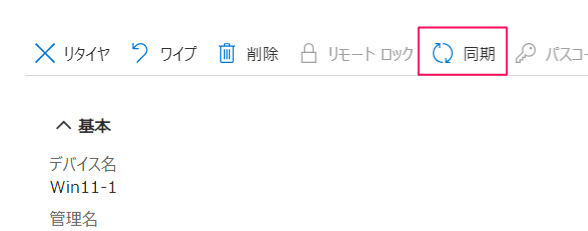

ポリシーはしばらくすると、自動的にデバイスに適用されますが、Intuneからデバイス単位で強制的に同期させることで、ポリシー適用を早めることができます。

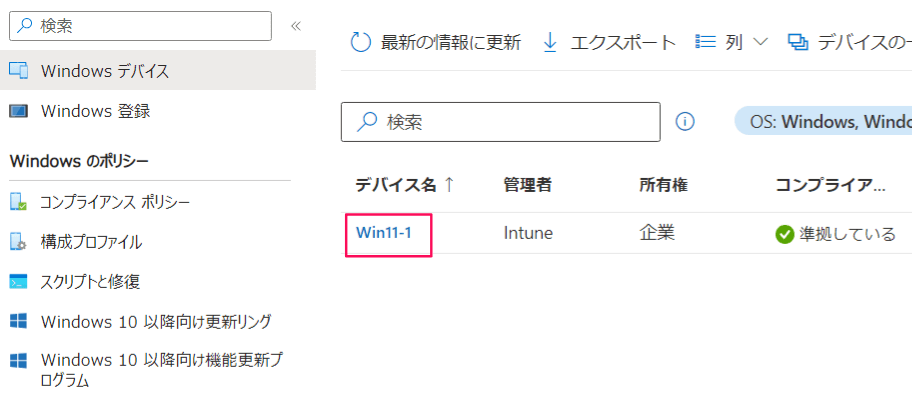

「デバイス」>>「Windowsデバイス」へ移動し、適用対象デバイス(Win11-1)を選択します。

「同期」をクリックします。

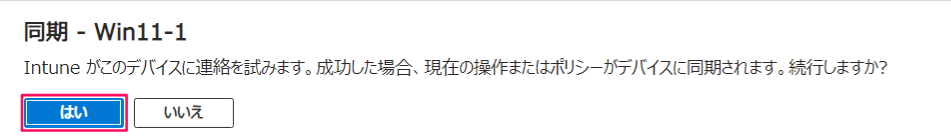

「はい」をクリックします。

これで、ポリシーの適用が早まります。

動作確認

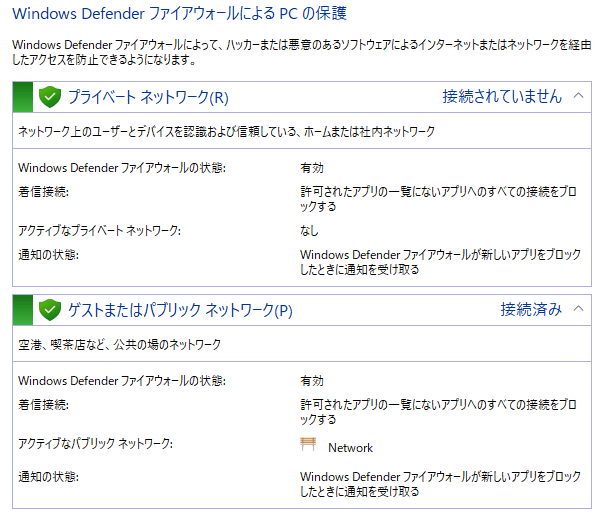

コンプライアンスポリシーの対象である Win11-1 で、ファイアウォールは有効です。

Microsoft Intune管理センターより「デバイス」>>「Windowsデバイス」へ移動すると、登録デバイスを確認することができます。Win11-1のコンプライアンスは「準拠している」です。

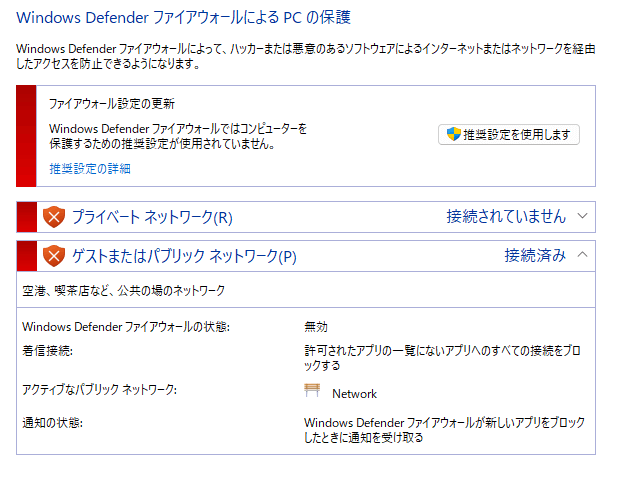

それでは、ファイアウォールを無効化します。

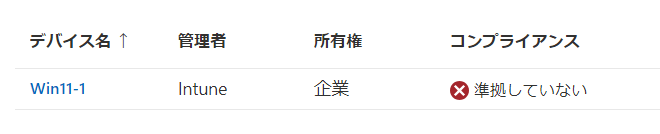

しばらくすると、デバイスのコンプライアンス状態が 「準拠していない」 となります。

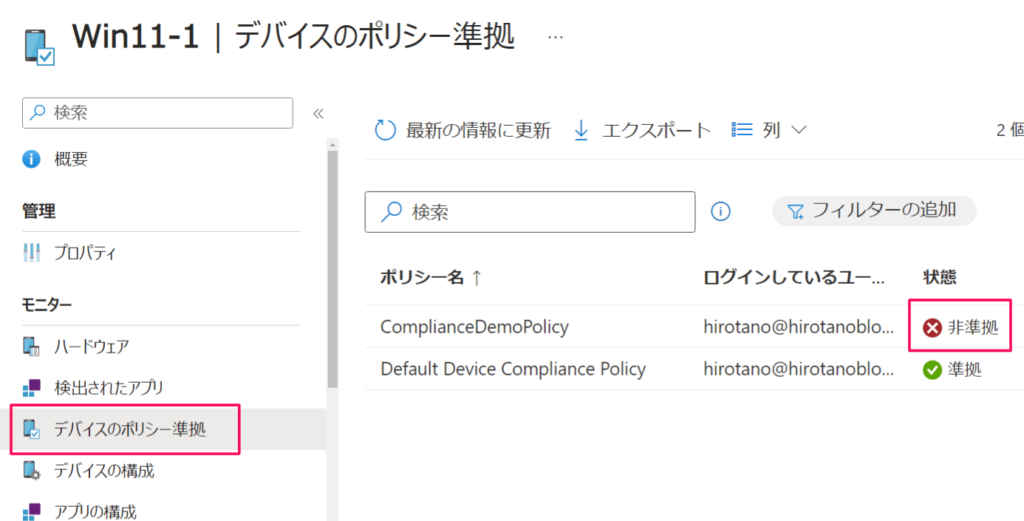

デバイス名(Win11-1)をクリックし、「モニター」>>「デバイスのポリシー準拠」へ移動すると、どのポリシーで非準拠であるのか確認できます。

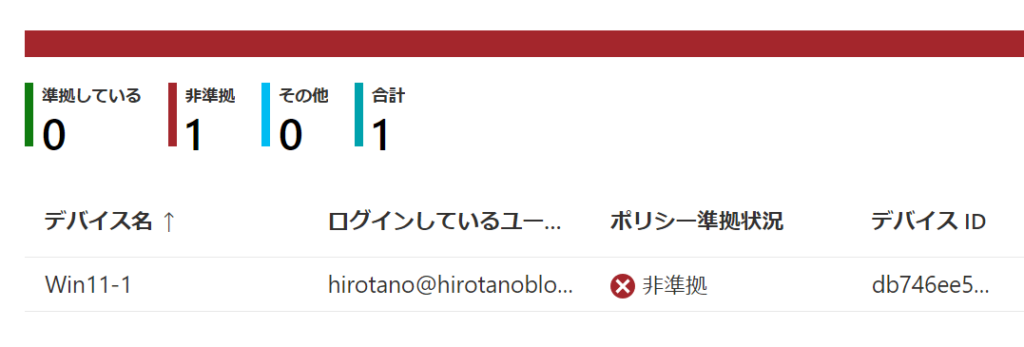

コンプライアンスポリシー単位で、準拠・非準拠のデバイスをレポートで確認することもできます。

「デバイス」より「ポリシー」>>「コンプライアンスポリシー」へ移動し、レポート確認したいポリシーをクリックします。

「モニター」タブより、非準拠のデバイスが1つあることが確認できます。

「レポートの表示」をクリックすると、どのデバイスが非準拠なのか確認できます。

コメント

コメント失礼します。どこかのページに記載されていたら申し訳ないのですが、

会社で配布している端末以外のプライベートで使用している端末からのMS365のログインを防ぎたいのですが、どのような設定をすればよいかご存じでしたら教えてください。

よろしくお願いいたします。

コメントありがとうございます。

2024年6月24日より、Windows 11 22H2において、会社デバイス識別子をもとにIntuneの登録を制限する機能が追加されました。

<Microsoft Intune の新機能>

>> Microsoft Learn – Intuneの新機能

引用:

Microsoft Intune では、Windows 11 バージョン 22H2 以降を実行しているデバイスの企業デバイス識別子がサポートされるようになりました。そのため、登録の前に会社のマシンを識別できるようになりました。 モデル、製造元、シリアル番号の条件に一致するデバイスが登録されると、Microsoft Intune によって会社のデバイスとしてマークされ、適切な管理機能が有効になります。 詳細については、「 企業識別子の追加」を参照してください。

Intuneに登録できるデバイスを制限し、Intuneのコンプライアンス ポリシーに基づく条件付きアクセスを併用してMicrosoft 365へのアクセスを制限すれば、要件を満たすことができると考えます。

以下の記事もご参考にしてください。

Intune – コンプライアンス状態に基づく条件付きアクセスポリシーの設定と動作確認

>> 参考記事 :Intune – コンプライアンス状態に基づく条件付きアクセスポリシーの設定と動作確認