Fortigateでは、ISDB(Internet Service Data Base)と呼ばれるクラウドアプリケーションの IP アドレスやポート番号をまとめたデータベースがあり、このデータベースは1日に1回 FortiGuardからダウンロードされ、更新されます。

このISDBのアプリケーションを宛先として指定し、スタティックルートを設定することができます。これにより、特定のクラウドアプリケーションだけ、特定の回線・経路を使用するよう設定することができます。

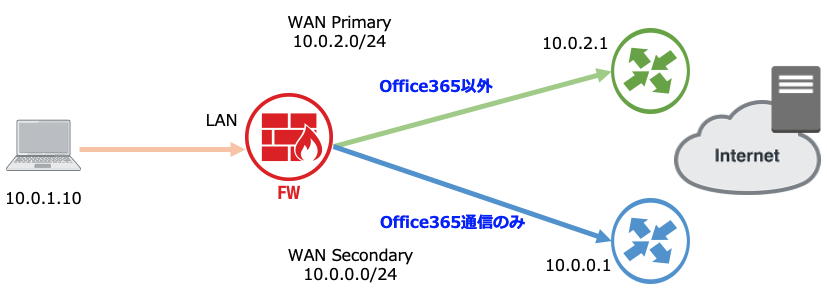

今回は、通常サイトはプライマリ回線を使用するが、Office365関連の通信だけ、セカンダリ回線を使用するよう設定します。

以下の記事を前提に構成していますので、先に読んでいただくことをお勧めします。

>> 参考記事 : WAN回線分散(ECMP)FortiOS6.4.2ECMPロードバランスの方式を送信元IPアドレスに戻し、端末10.0.1.10からのすべての通信はプライマリ回線に接続されていることを事前に確認します。

ISDBに基づき、WAN回線を分散させるのは、SD-WAN機能でも実現できます。下記記事もあわせて参考にしてください。

>> 参考記事 : SD-WAN機能(WAN回線分散)の動作確認ISDBルーティング設定

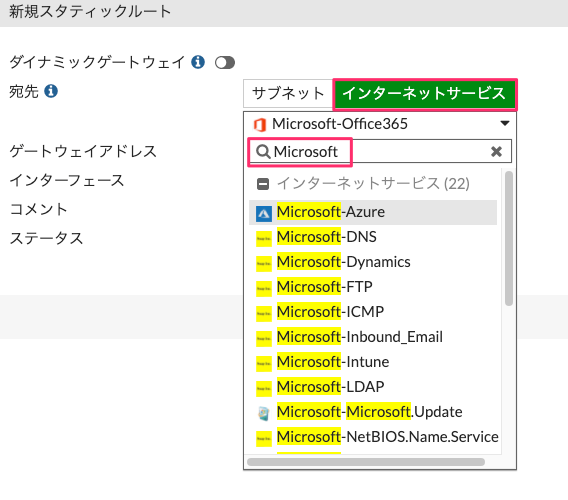

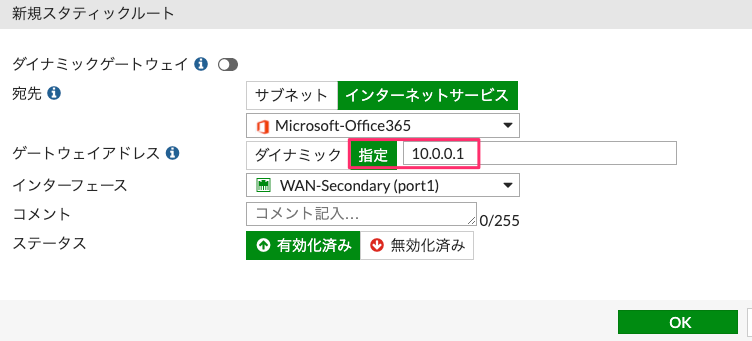

GUIでネットワーク–Static Routesへ移動し、新規作成をクリックします。

- 宛先:インターネットサービスを選択し、検索からMicrosoftと入力すると、その文字列に該当するインターネットサービスが表示されます。今回は、Microsoft-Office365を選択します。

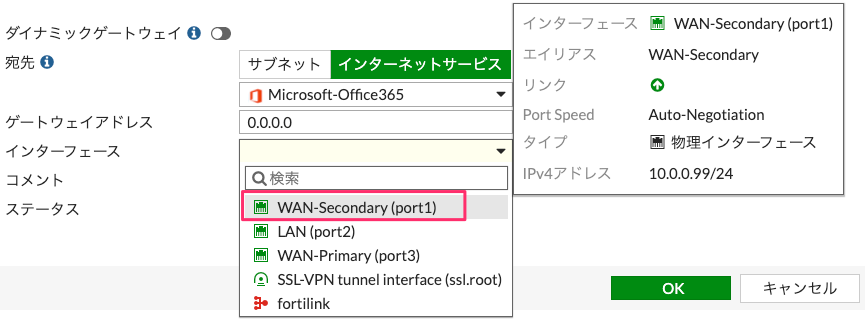

- インタフェース:WAN-Secondaryを選択します。

- ゲートウェイアドレス:指定を選択し、セカンダリ回線のネクストホップである10.0.0.1を設定します。

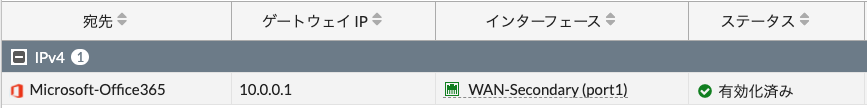

完了後、OKをクリックします。以下のような設定となります。

動作確認

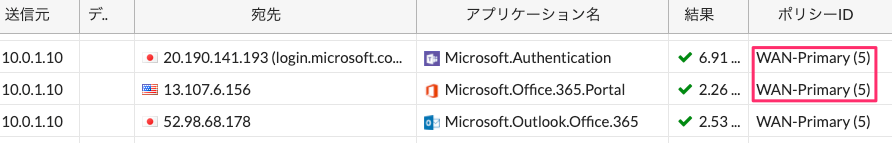

端末からOffice365(login.microsoftonline.com)のポータルサイトへアクセスし、ログ&レポート–転送トラフィックを確認します。

ポータルサイトと認証関連の通信がセカンダリ回線を経由していることが確認できます。

今回は、Microsoft-Office365だけスタティックルートを設定したため、セカンダリ回線を使用しないMicrosoft通信も多数あります。例えば、他のMicrosoft関連の通信をセカンダリ回線に振り分けるでのあれば、関連するMicrosoftのインターネットサービスに対して、スタティックルートの設定が必要です。

この機能により、例えば、リモートサイトにおいて、特定のインターネットサービスだけをセンターサイトを経由させずに、ローカルブレークアウトさせるような構成ができます。

コメント