不正なルータからのルート情報を受信しないよう、ネイバーとなるルートを認証することができます。ここでは、MD5を使用した認証設定を確認します。

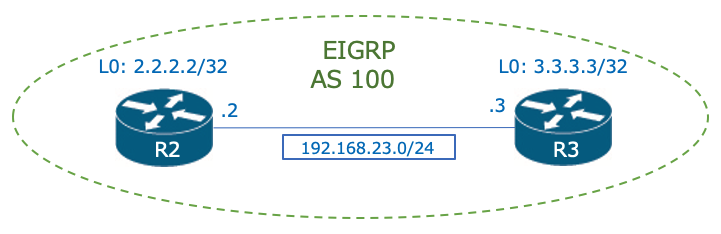

R2とR3間は以下記事の通り、EIGRPネイバーである設定は完了しているとします。

>> 参考 : 基本設定とネイバー・ルーティングテーブルの確認

EIGRP認証を設定するには、以下のステップで設定をします。

- STEP1:キーチェインを設定する

- STEP2:インタフェースでMD5認証を有効にし、キーチェインを適用する。

キーチェインの設定

認証で使用する鍵のIDと文字列を定義します。チェインという名の通り、異なるキーIDにすることで、複数の文字列を登録できます。

ここでは、キーチェイン名:EIGRP-KEYとし、ID=1 で文字列をCISCOと設定します。

R2(config)# key chain EIGRP-KEY R2(config-keychain)# key 1 R2(config-keychain-key)# key-string CISCO

R3(config)# key chain EIGRP-KEY R3(config-keychain)# key 1 R3(config-keychain-key)# key-string CISCO

インタフェースでEIGRP認証を有効化し、キーチェインを適用

まず、R2で以下の設定の通り、EIGRP認証を有効にし、キーチェインを適用します。

R2(config)# interface fastEthernet 0/0.23 R2(config-subif)# ip authentication mode eigrp 100 md5 R2(config-subif)# ip authentication key-chain eigrp 100 EIGRP-KEY

設定した直後、ネイバーがダウンします。R3では、EIGRP認証がまだ有効でないからです。

R2# %DUAL-5-NBRCHANGE: EIGRP-IPv4 100: Neighbor 192.168.23.3 (FastEthernet0/0.23) is down: authentication mode changed

R3でも同様の設定をします。

R3(config)# interface fastEthernet 0/0.23 R3(config-subif)# ip authentication mode eigrp 100 md5 R3(config-subif)# ip authentication key-chain eigrp 100 EIGRP-KEY

しばらくすると、ネイバーが確立されます。

R2# %DUAL-5-NBRCHANGE: EIGRP-IPv4 100: Neighbor 192.168.23.3 (FastEthernet0/0.23) is up : new adjacency

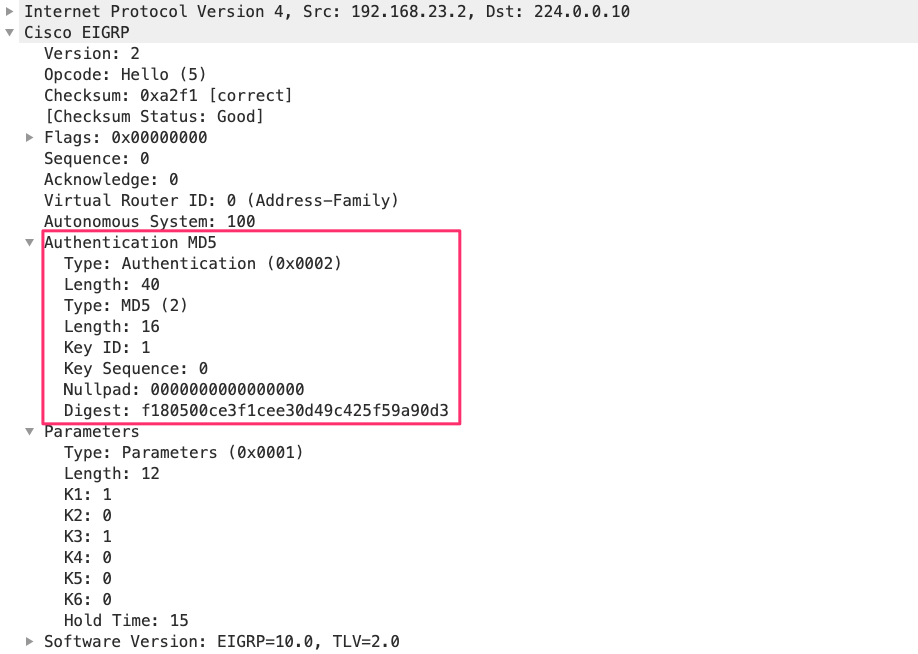

パケットキャプチャを確認すると、認証がMD5で、かつキー文字列から生成したMD5ダイジェストが埋め込まれていることがわかります。

キーの文字列が異なる場合の挙動

例えば、R3のキーの文字列をCISCOではなく、CISCO1として、挙動を確認します。

R3(config)# key chain EIGRP-KEY R3(config-keychain)# key 1 R3(config-keychain-key)# key-string CISCO1

しばらくすると、ネイバーがダウンします。理由はAuth failureであることがわかります。

%DUAL-5-NBRCHANGE: EIGRP-IPv4 100: Neighbor 192.168.23.2 (FastEthernet0/0.23) is

down: Auth failure

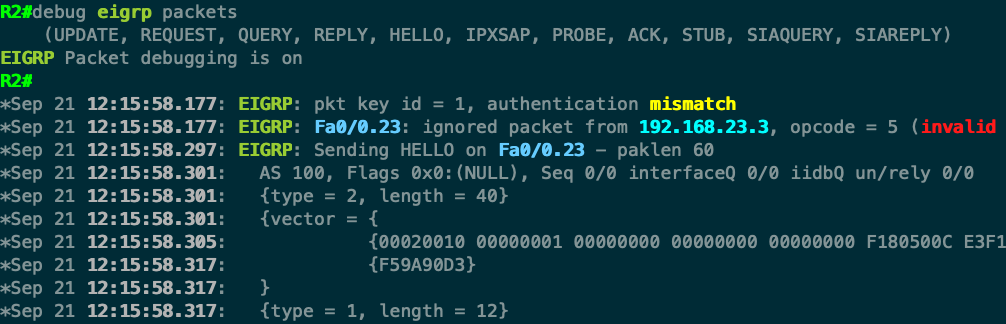

debug eigrp packetsでも認証失敗によりネイバーが確立できないことが確認できます。

R2# debug eigrp packets

(UPDATE, REQUEST, QUERY, REPLY, HELLO, IPXSAP, PROBE, ACK, STUB,

SIAQUERY, SIAREPLY)

EIGRP Packet debugging is on

R2#

EIGRP: pkt key id = 1, authentication mismatch

EIGRP: Fa0/0.23: ignored packet from 192.168.23.3, opcode = 5 (invalid authentication)

EIGRP: Sending HELLO on Fa0/0.23 - paklen 60

AS 100, Flags 0x0:(NULL), Seq 0/0 interfaceQ 0/0 iidbQ un/rely 0/0

R3で正しいキー文字列であるCISCOに戻します。

R3(config)# key chain EIGRP-KEY R3(config-keychain)# key 1 R3(config-keychain-key)# key-string CISCO

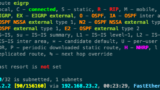

ネイバーが確立されたのちに、R2でdebug eigrp packetsを確認すると、MD5認証が有効であるパケットを受信していることがわかります。

R2# debug eigrp packets

(UPDATE, REQUEST, QUERY, REPLY, HELLO, IPXSAP, PROBE, ACK, STUB,

SIAQUERY, SIAREPLY)

EIGRP Packet debugging is on

EIGRP: received packet with MD5 authentication, key id = 1

EIGRP: Received HELLO on Fa0/0.23 - paklen 70 nbr 192.168.23.3

AS 100, Flags 0x0:(NULL), Seq 0/0 interfaceQ 0/0 iidbQ un/rely 0/0 peerQ un/rely 0/0

EIGRP認証のみを設定し、キーは割り当てない場合の挙動

R2とR3でキーチェインの適用を外し、EIGRP認証のみ有効にします。

R2(config)# interface FastEthernet0/0.23 R2(config-subif)# no ip authentication key-chain eigrp 100 EIGRP-KEY

R3(config)# interface FastEthernet0/0.23 R3(config-subif)# no ip authentication key-chain eigrp 100 EIGRP-KEY

しばらくしてもネイバーが確立されません。debug eigrp packetsを確認するとキーチェインが無いことでエラーになっていることがわかります。

R2# debug eigrp packets

(UPDATE, REQUEST, QUERY, REPLY, HELLO, IPXSAP, PROBE, ACK, STUB,

SIAQUERY, SIAREPLY)

EIGRP Packet debugging is on

EIGRP: Fa0/0.23: ignored packet from 192.168.23.3,

opcode = 5 (missing authentication or key-chain missing)

コメント