デバイスに何か問題が発生した際に、ローカル管理者のアカウントが必要となる場面が想定されます。

ただし、デバイス毎にローカル管理者のパスワードを管理するのは煩雑であり、結局、全台で共通のパスワードを使用しているケースが多いと考えられます。

この場合、1つのローカル管理者アカウントが侵害されると、同じ資格情報を使用して、他のデバイスにもアクセスすることができ、攻撃者によって、広範囲な損害を与えられる可能性があります。

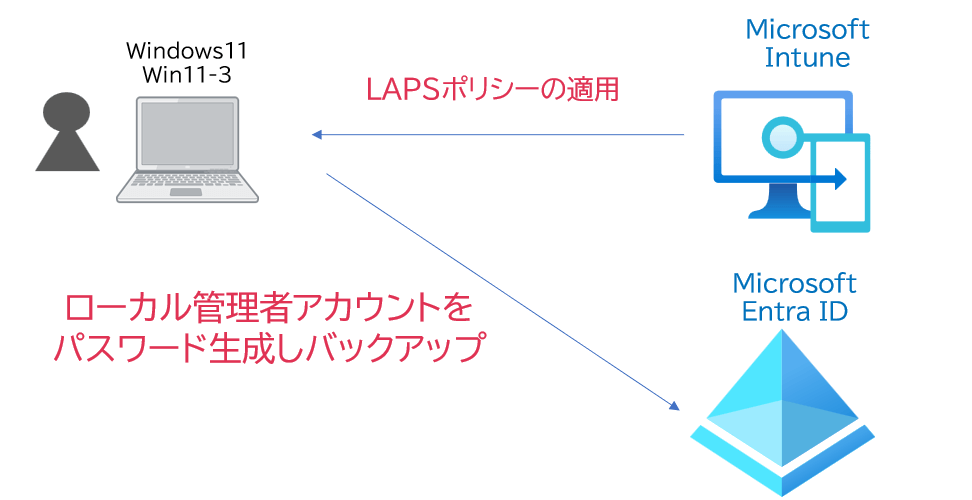

この記事では、Entra 参加しているデバイスに対して、Intuneを使って、Windows ローカル管理者パスワード ソリューション (LAPS) を使用し、デバイス毎にローカル管理者のパスワードを生成し、管理する機能を確認します。

LAPSの設定

LAPSの有効化(Entra ID)

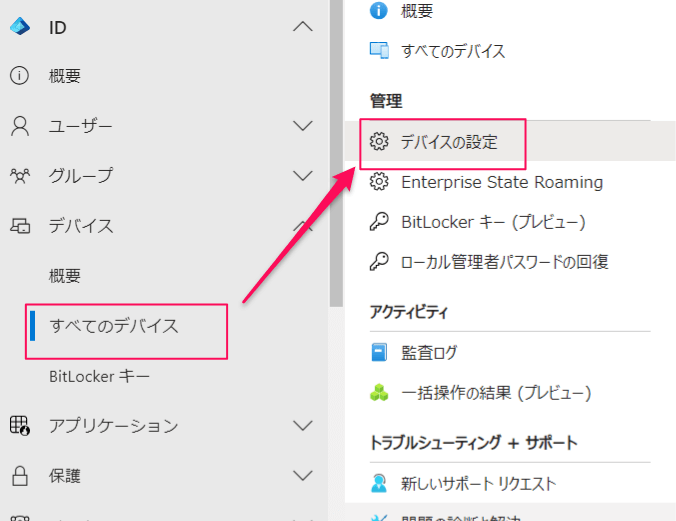

まず、Entra IDにて、LAPSを有効化する必要があります。

「Microsoft Entra 管理センタ(https://entra.microsoft.com/)」へアクセスし、「ID」>>「すべてのデバイス」から「管理」>>「デバイスの設定」をクリックします。

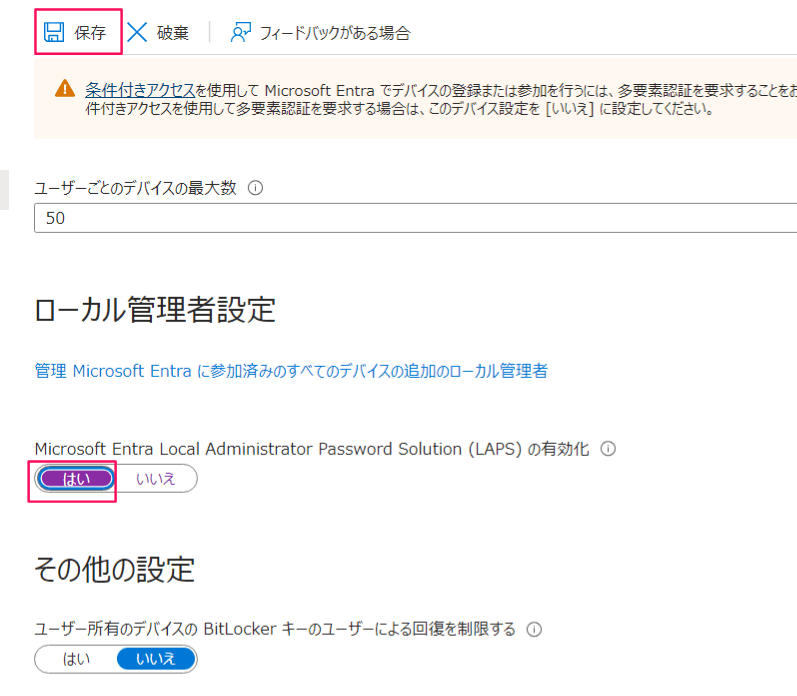

「Microsoft Entra Local Administrator Password Solution (LAPS) の有効化」を「はい」に変更し、「保存」をクリックします。

ローカル管理者アカウントの有効化(Intune)

デバイスでローカル管理者アカウントを有効にします。今回は、Intuneの構成プロファイルで設定します。

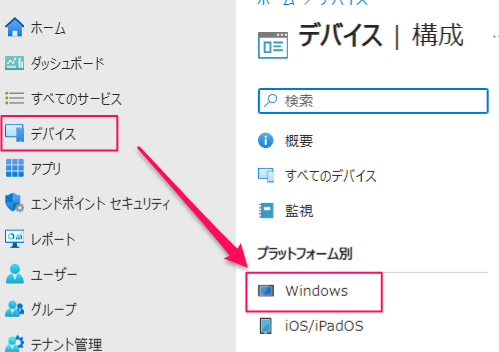

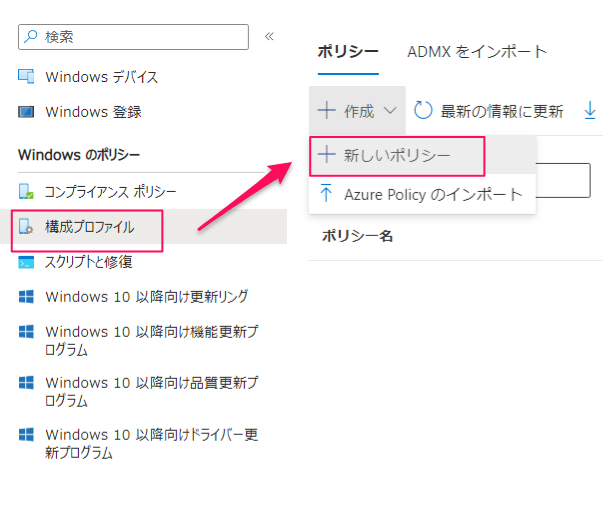

「Microsoft Intune 管理センター(https://intune.microsoft.com/)」より、「デバイス」から「プラットホーム別」>>「Windows」をクリックします。

「構成プロファイル」からポリシーの「作成」>>「新しいポリシー」をクリックします。

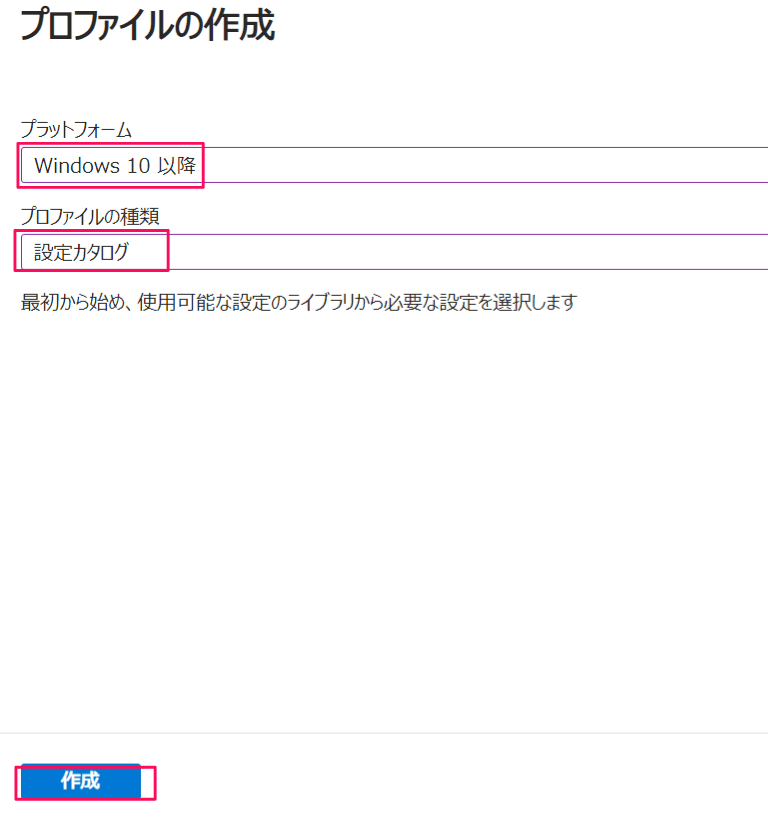

プラットフォームは「Windows10以降」、プロファイルの種類は「設定カタログ」とし「作成」をクリックします。

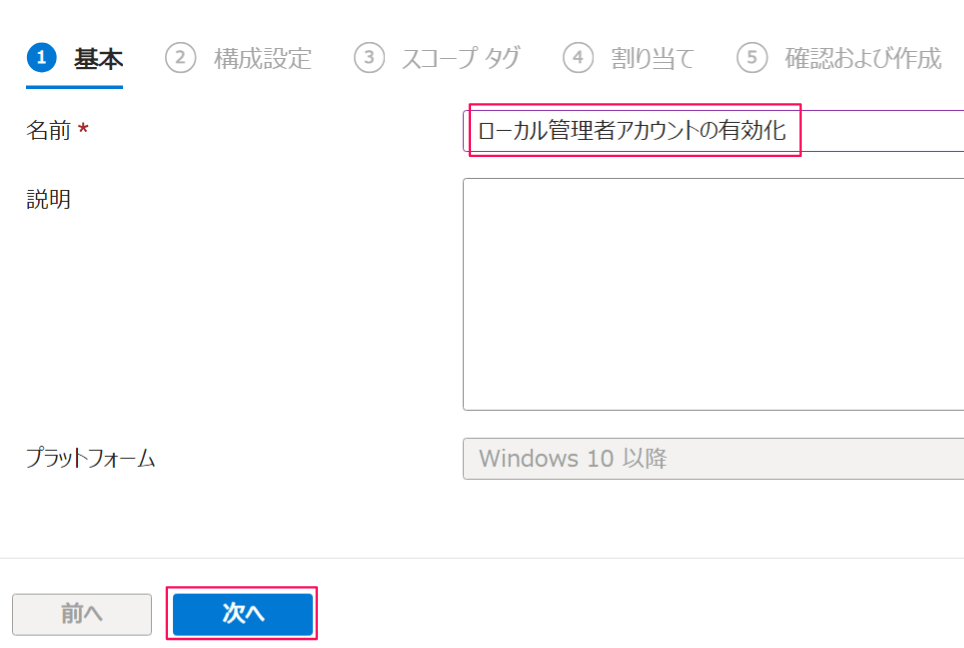

任意の名前(今回は、ローカル管理者アカウントの有効化)を設定し、「次へ」をクリックします。

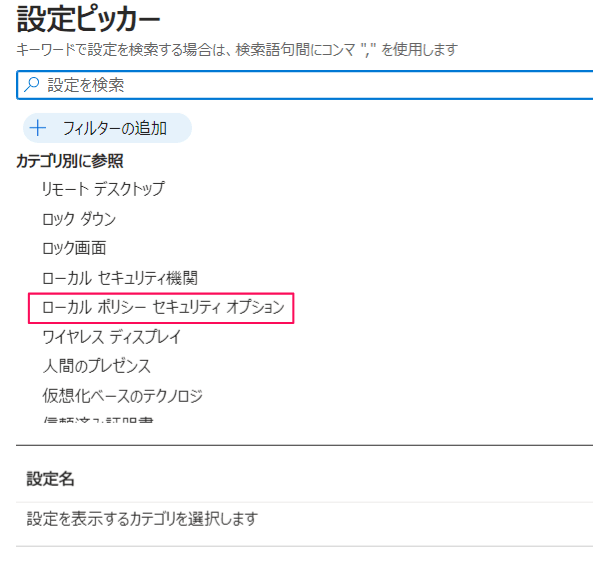

「設定の追加」をクリックします。

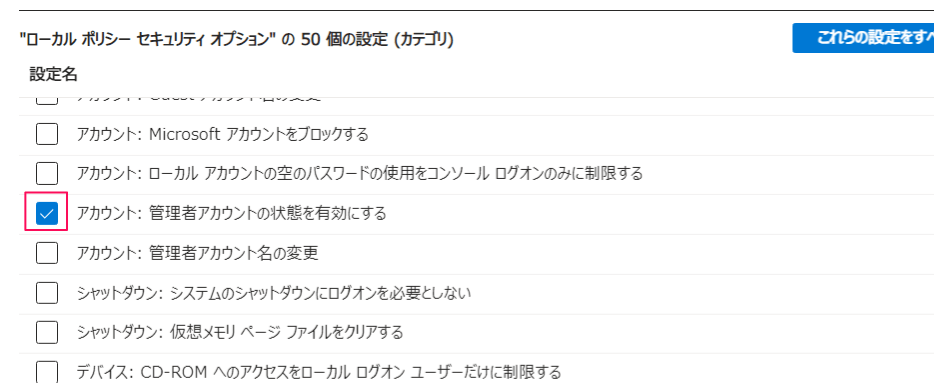

「設定ピッカー」で「ローカルポリシーセキュリティオプション」をクリックします。

「アカウント:管理者アカウントの状態を有効にする」にチェックを入れ、設定ピッカーの画面を閉じます。

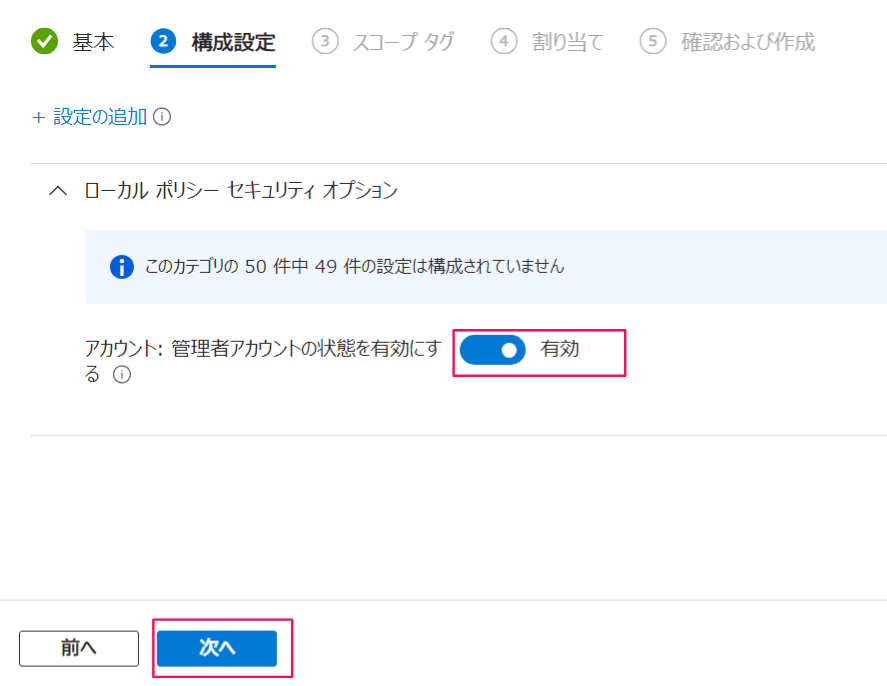

「有効」に変更し、「次へ」をクリックします。

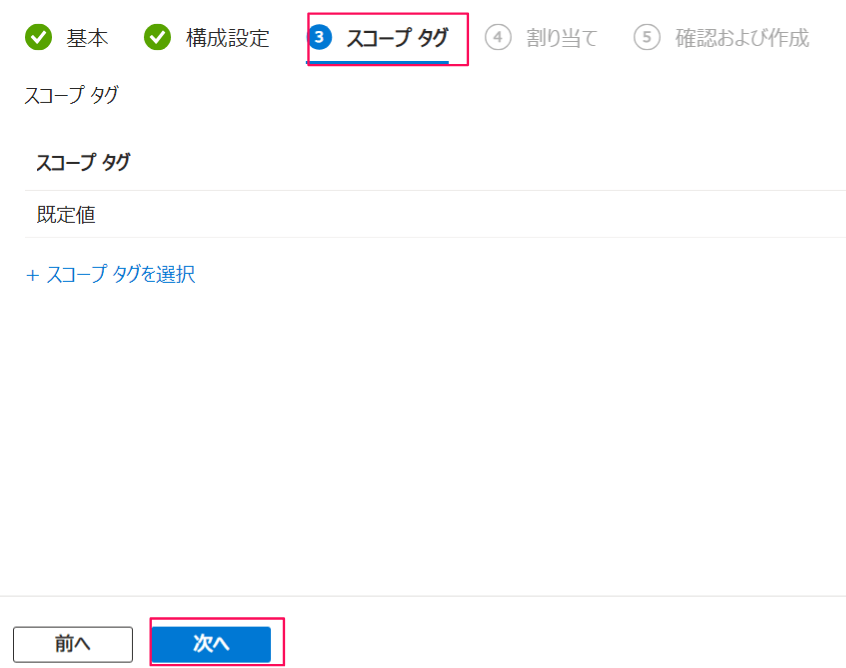

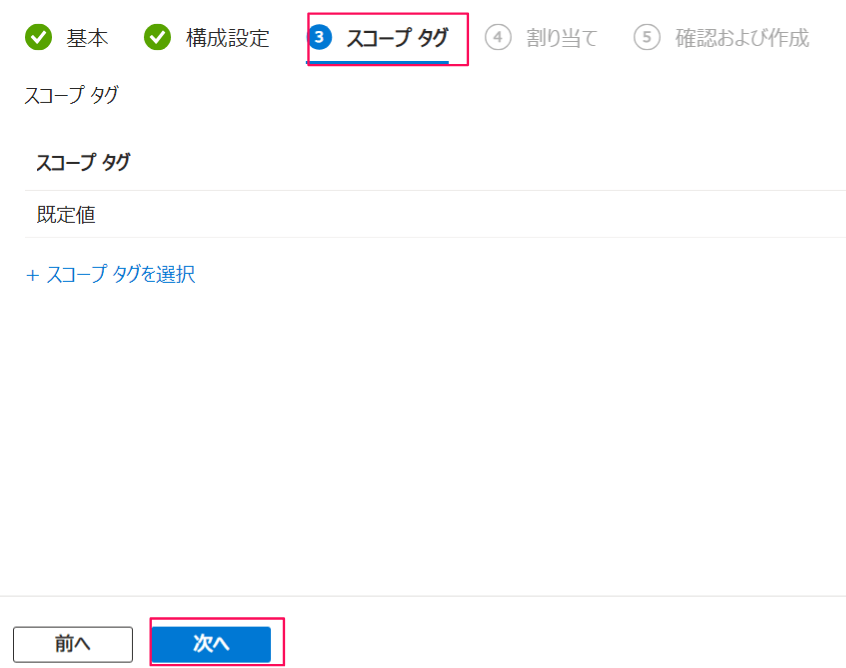

「スコープタグ」は何もせず、「次へ」をクリックします。

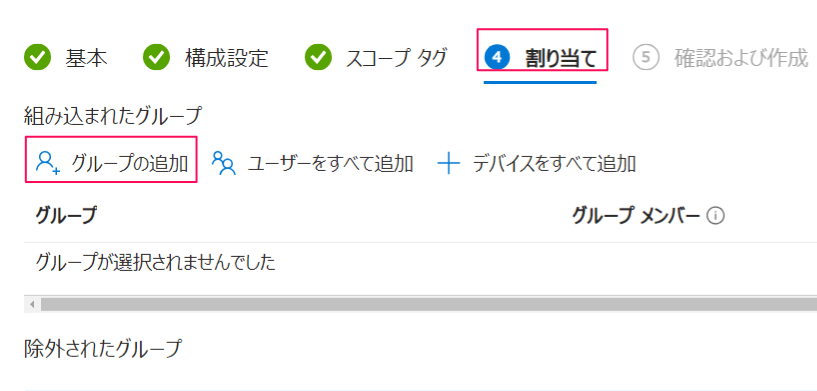

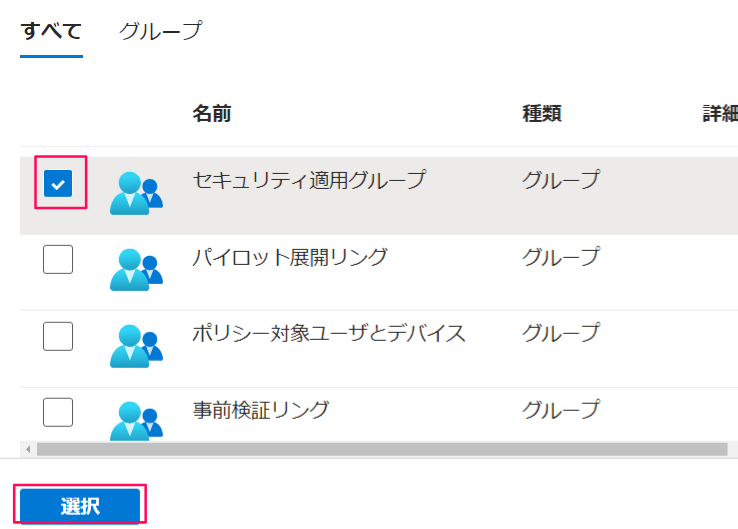

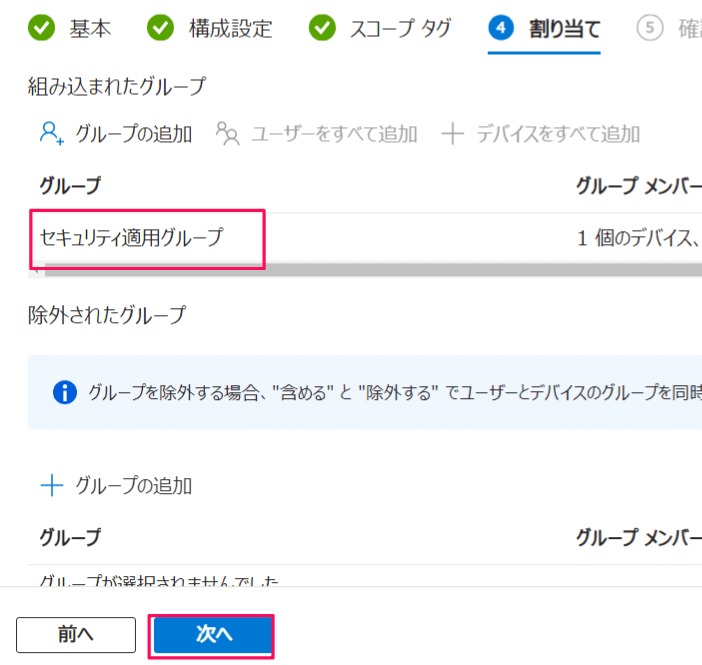

「割り当て」タブで、対象となるグループを選択します。予め「セキュリティ適用グループ」という名前のグループを作成し、デバイス「Win11-3」がメンバとして登録されています。

「グループの追加」をクリックします。

「セキュリティ適用グループ」を指定し、「選択」をクリックします。

グループが登録されたことを確認し、「次へ」をクリックします。

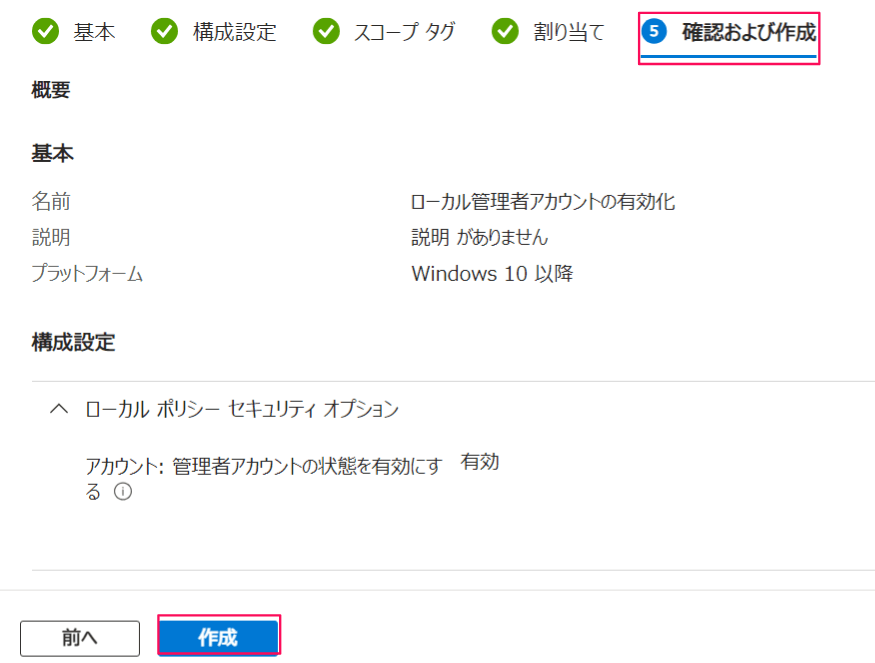

「確認と作成」タブで、設定を確認し、「作成」をクリックします。

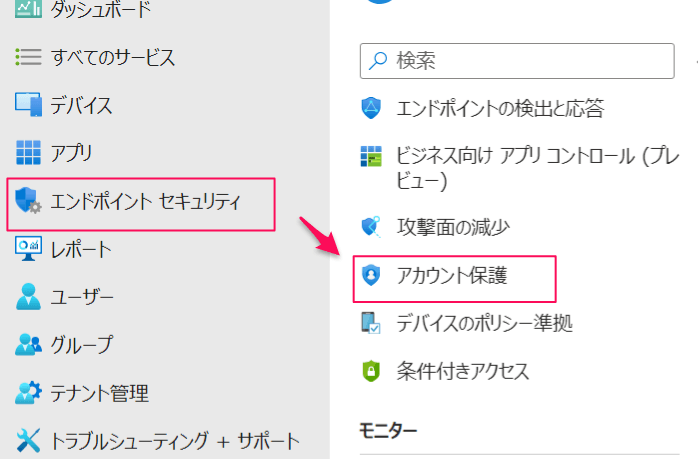

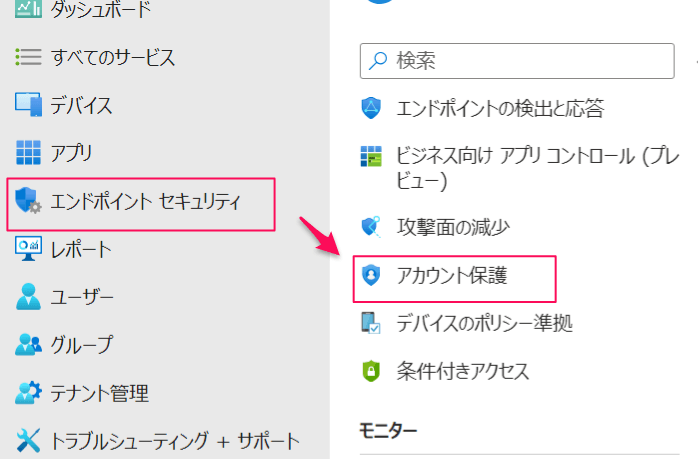

LAPSポリシーの作成(アカウント保護)

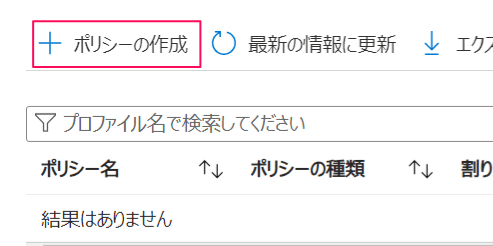

「エンドポイント セキュリティ」>>「アカウント保護」をクリックします。

「ポリシーの作成」をクリックします。

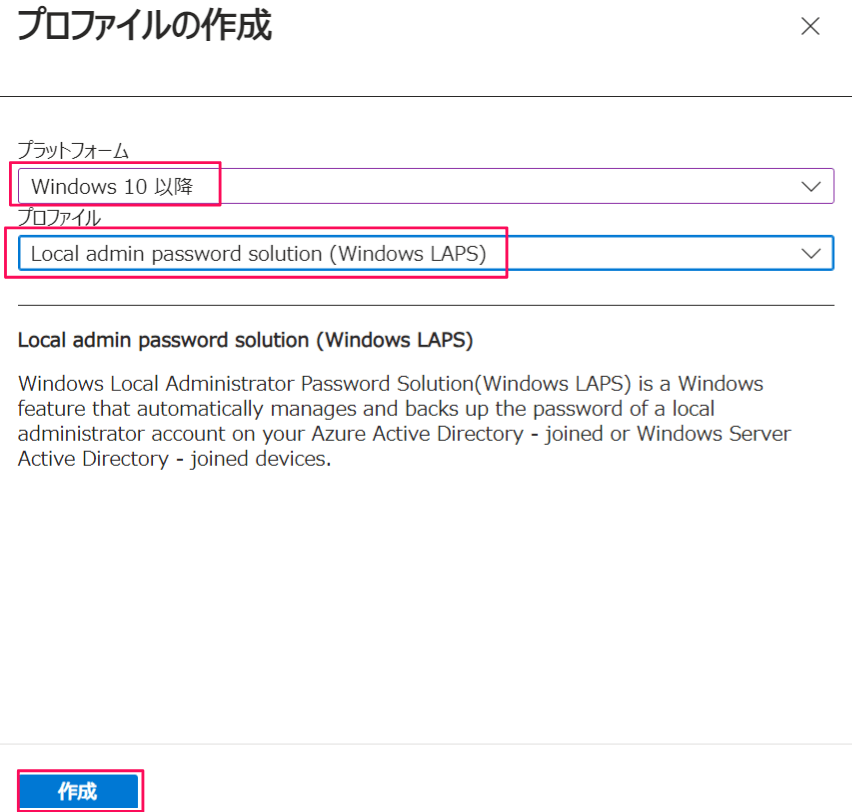

プラットフォームは「Windows10以降」、プロファイルの種類は「Local admin password solution(Windows LAPS)」とし「作成」をクリックします。

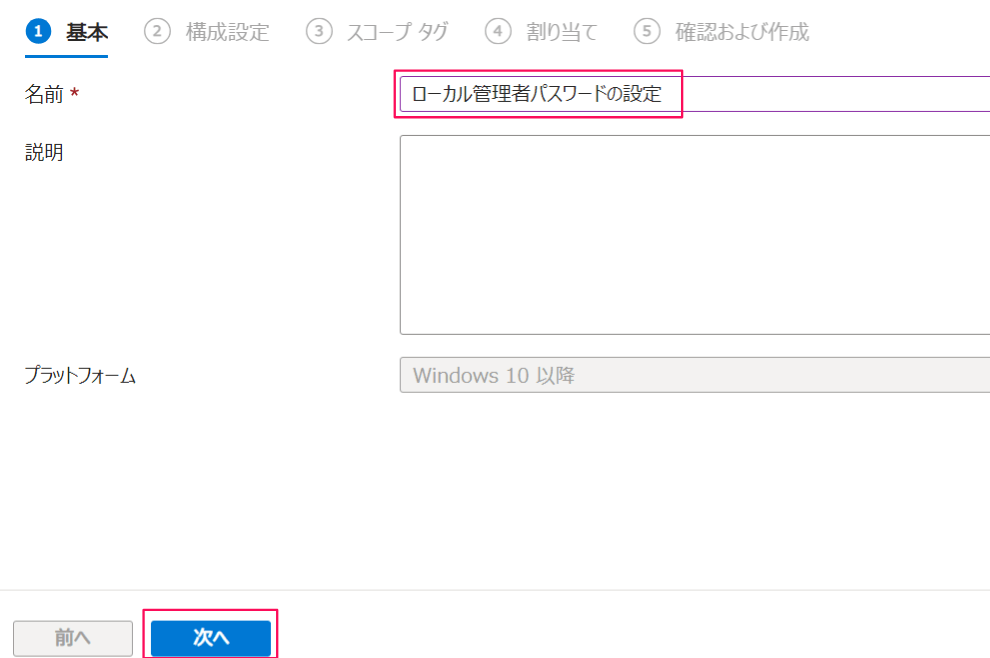

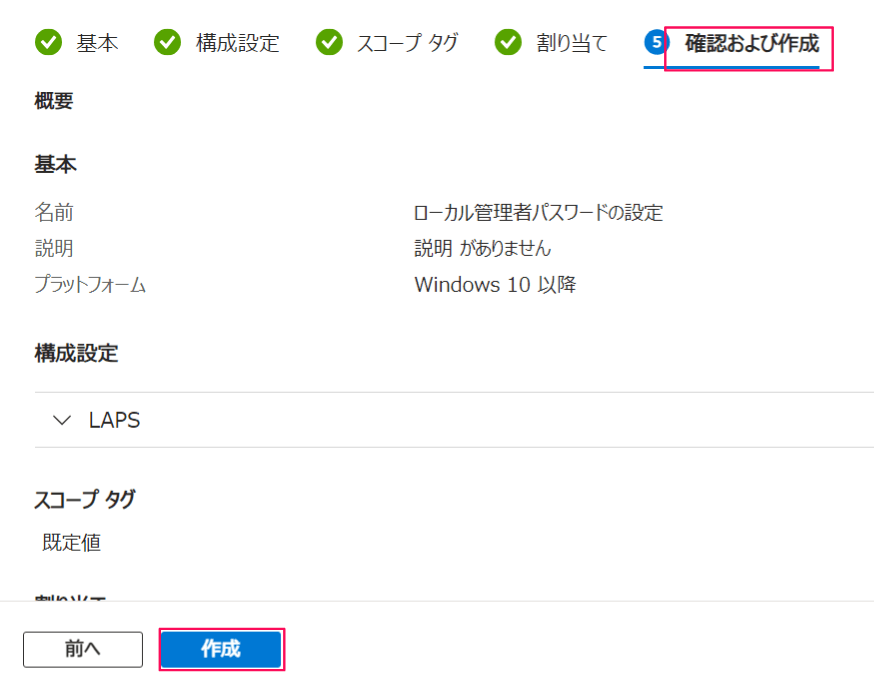

任意の名前(今回は、ローカル管理者パスワードの設定)を設定し、「次へ」をクリックします。

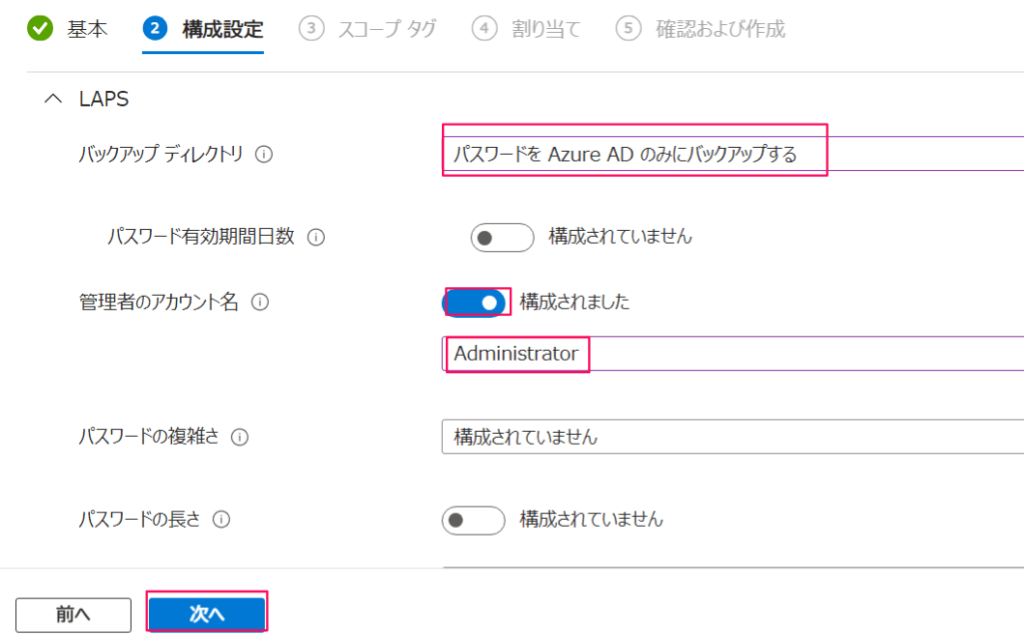

パスワードを保存する場所を指定します。今回は、Entra 参加したデバイスのローカル管理者アカウントのパスワードなので、保存場所として「パスワードをAzure ADのみにバックアップする」を選択します。

「管理者のアカウント名」は明示的に「Administrator」を指定し、その他の設定はデフォルトのままとし、「次へ」をクリックします。

「スコープタグ」は何もせず、「次へ」をクリックします。

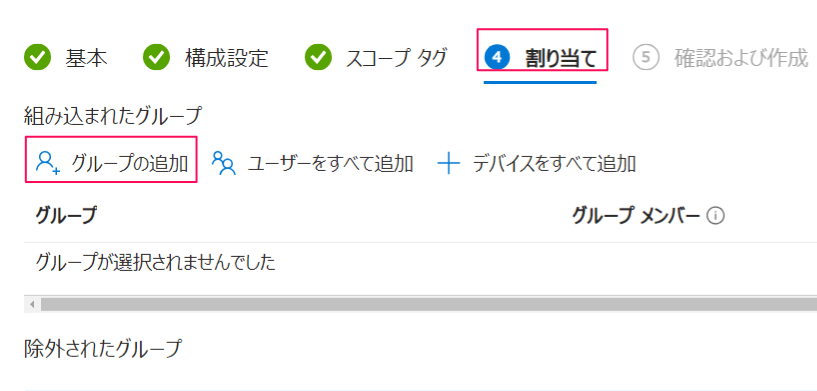

「割り当て」タブで、対象となるグループを選択します。予め「セキュリティ適用グループ」という名前のグループを作成し、デバイス「Win11-3」がメンバとして登録されています。

「グループの追加」をクリックします。

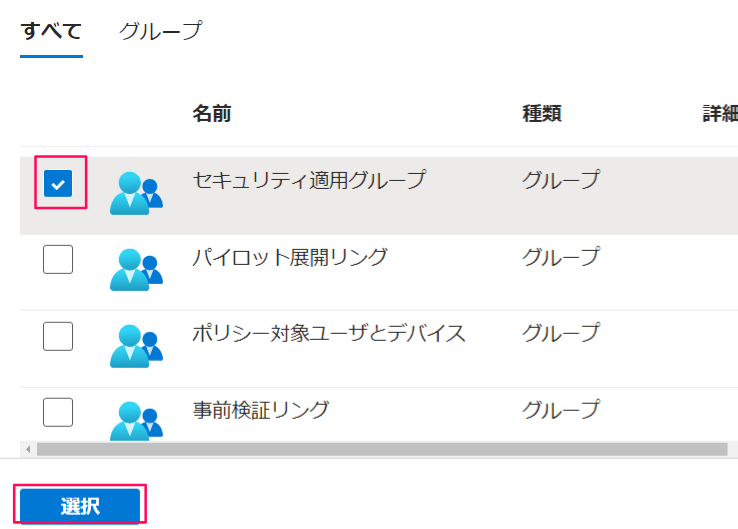

「セキュリティ適用グループ」を指定し、「選択」をクリックします。

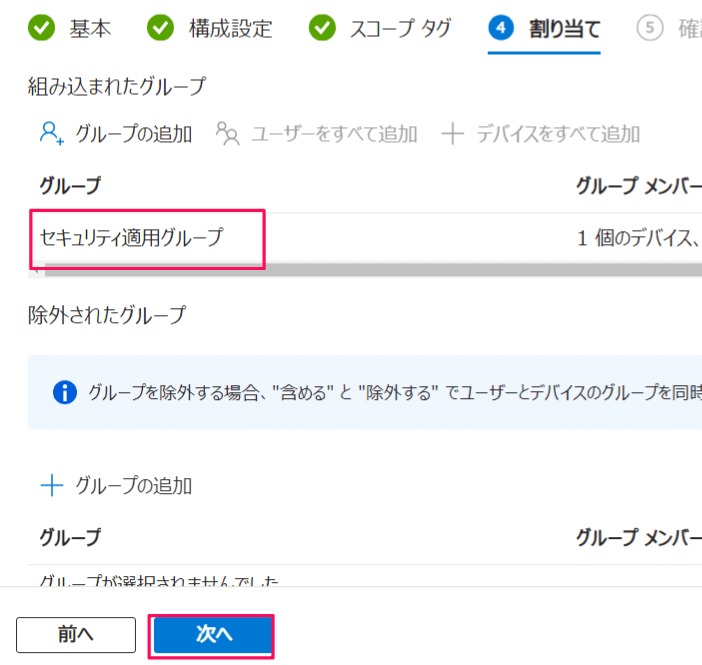

グループが登録されたことを確認し、「次へ」をクリックします。

「確認と作成」タブで、設定を確認し、「作成」をクリックします。

動作確認

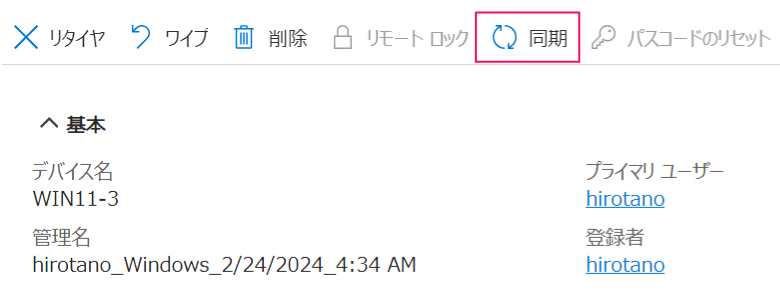

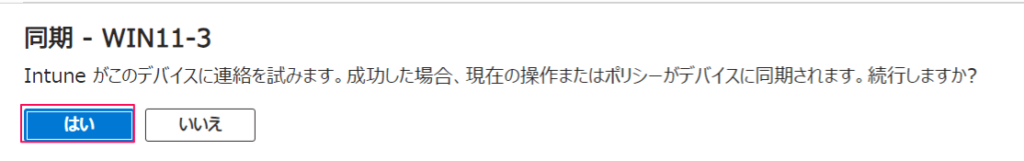

早期のインストールが実行されるよう、デバイスの同期を実行します。デバイス「Win11-3」の詳細画面から「同期」をクリックします。

「はい」をクリックします。

ローカル管理者のパスワード確認

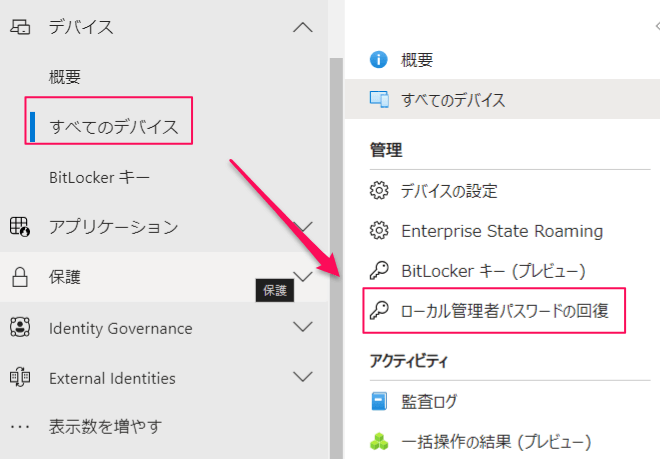

Entra IDにローカル管理者のパスワードがバックアップされているのか確認します。

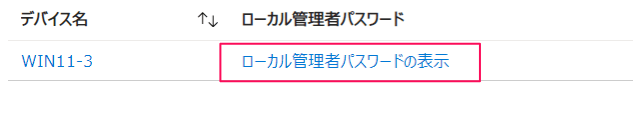

「Microsoft Entra 管理センタ(https://entra.microsoft.com/)」へアクセスし、「ID」>>「すべてのデバイス」から「管理」>>「ローカル管理者パスワードの回復」をクリックします。

「Win11-3」のローカル管理者パスワードがバックアップされています。「ローカル管理者のパスワードの表示」をクリックします。

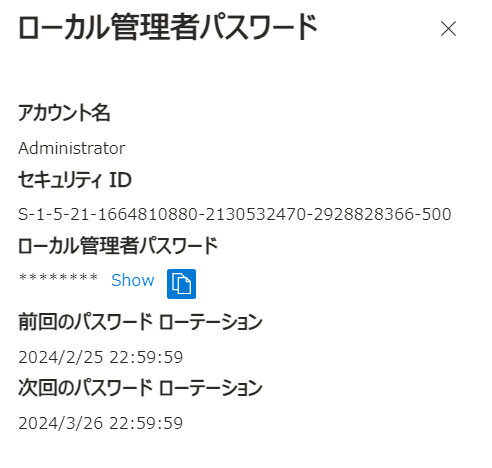

下記のとおり、ローカル管理者パスワードを確認することができます。Showをクリックすると、パスワードも文字列を確認することができます。

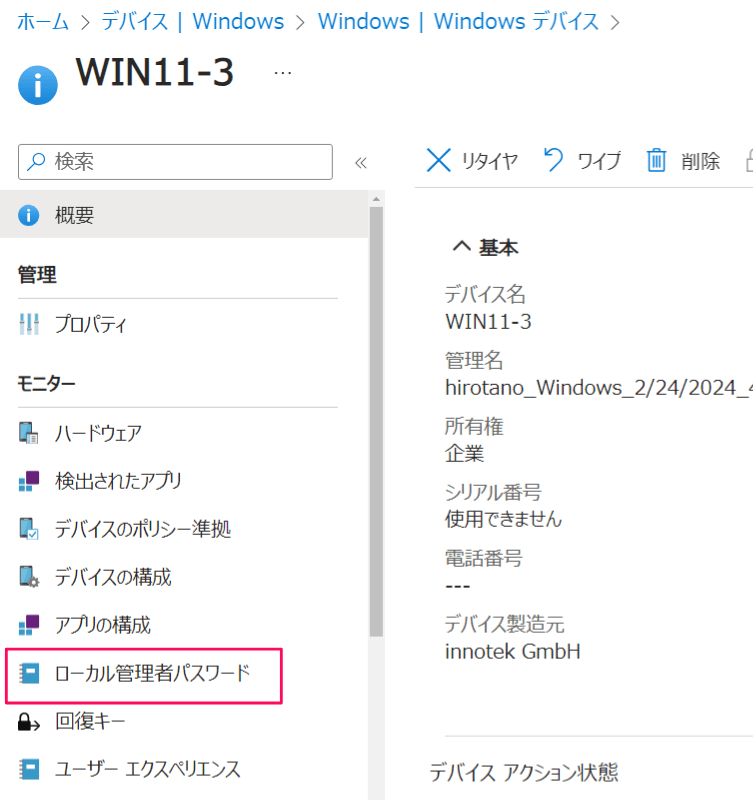

ローカル管理者のパスワードは、「Microsoft Intune 管理センター(https://intune.microsoft.com/)」からも確認することができます。該当デバイス(今回はWin11-3)の詳細画面に移動し、「ローカル管理者パスワード」をクリックすると確認できます。出力内容はEntra IDと同様です。

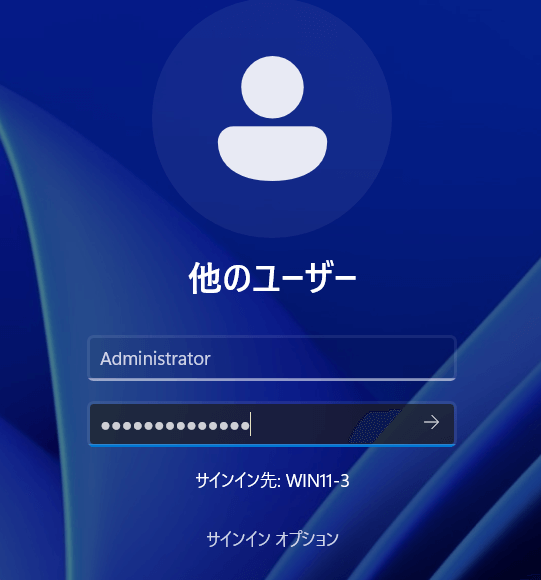

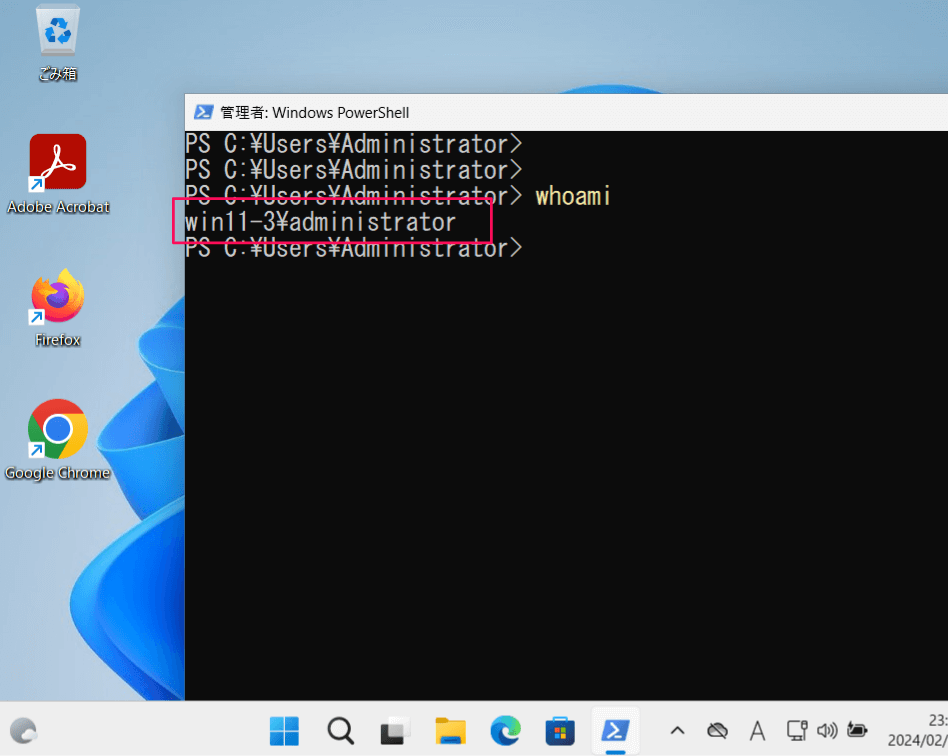

ローカル管理者でログオン

「Win11-3」にローカル管理者アカウント(Administrator)でログオンします。

ログオンすることができました。

適用状況確認

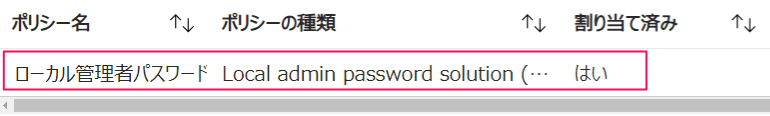

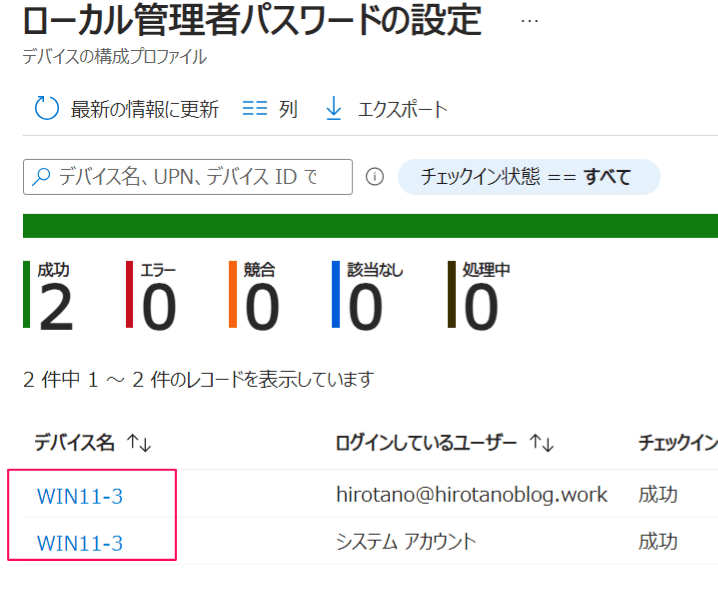

「Microsoft Intune 管理センター(https://intune.microsoft.com/)」より、「LAPS」の適用状況を確認します。

「エンドポイント セキュリティ」>>「アカウント保護」 をクリックします。

ポリシーをクリックします。

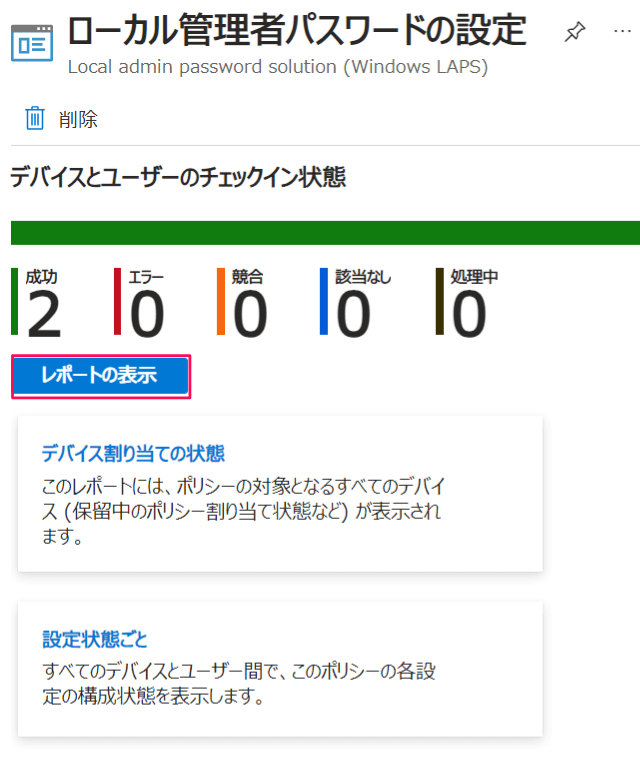

「成功」のデバイスがカウントされています。「レポートの表示」をクリックします。

今回、適用対象の「Win11-3」が表示されています。

コメント