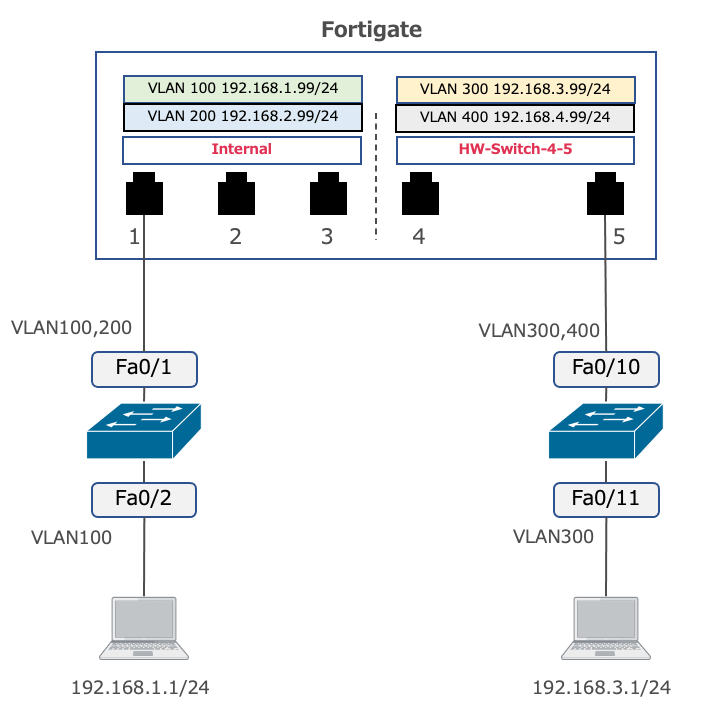

Foritgateで、VLANトランクの設定と動作を確認します。今回、VLANをハードウェアスイッチ上に作成します。

ハードウェアスイッチの構成は以下の記事を前提にしますので、先にお読みいただくことをお勧めします。

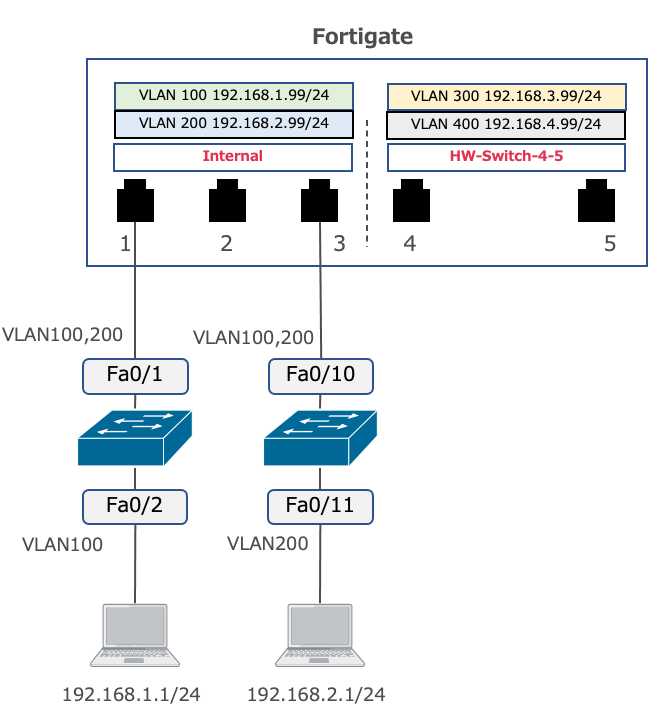

>> 参考記事 : ハードウェアスイッチ間通信と動作確認 FortiOS6.0.9新しくハードウェアスイッチ(HW-Switch-4-5)を作成し、Port4 と5に割り当てます。(Port1, 2 , 3はデフォルトのInternalのままです。)

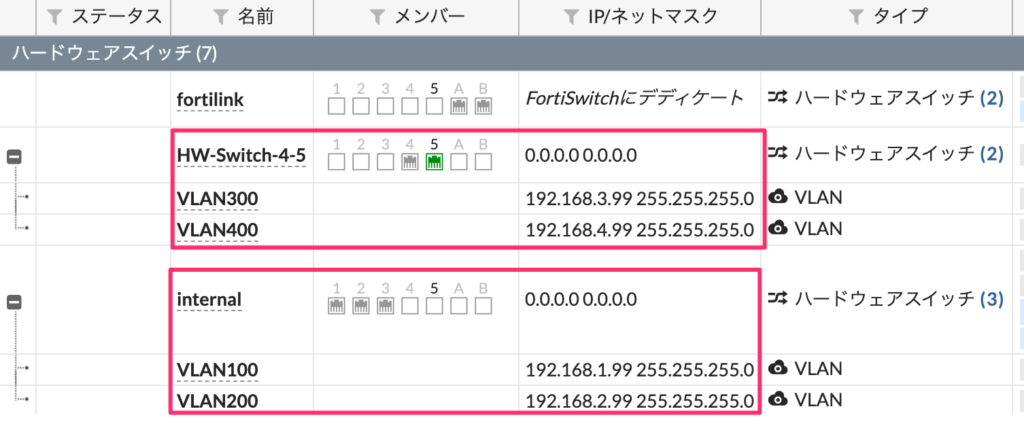

VLANは以下4つを設定し、InternalにVLAN100と200、HW-Switch-4-5にVLAN300と400を割り当てます。

- VLAN100 192.168.1.0/24

- VLAN200 192.168.2.0/24

- VLAN300 192.168.3.0/24

- VLAN400 192.168.4.0/24

上の図のように、CiscoのL2スイッチと端末を接続し、端末間の疎通を確認します。

設定

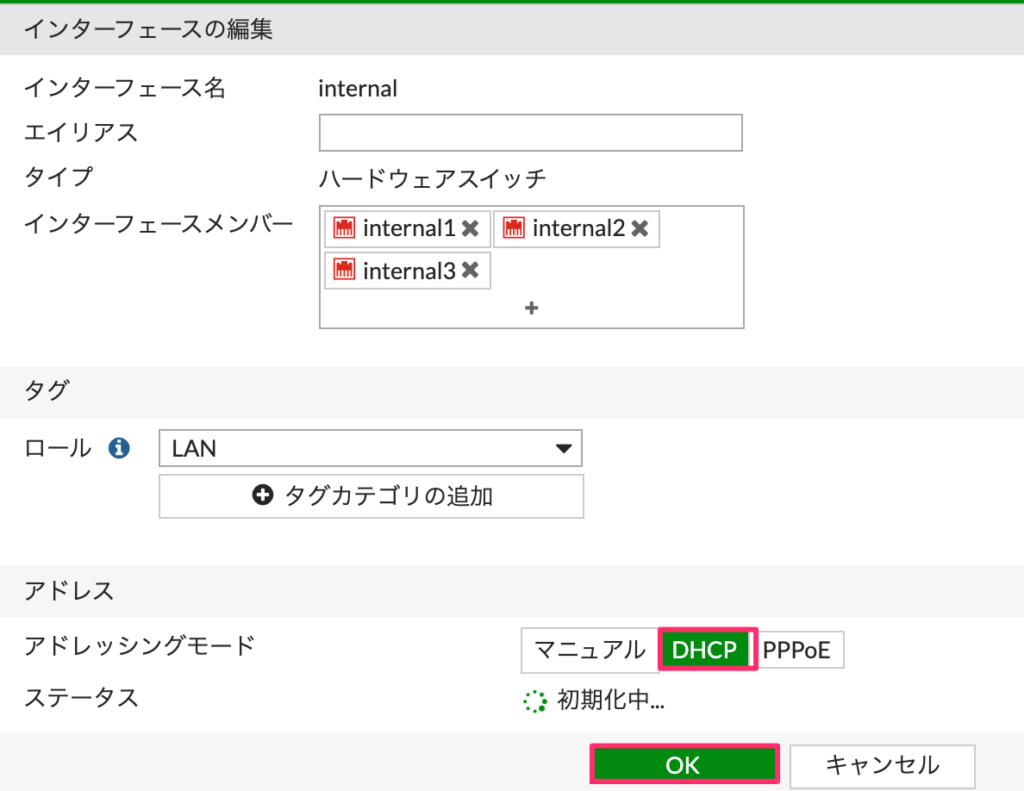

ハードウェアスイッチに設定されているIPアドレスを削除

今回の構成では、VLANにIPアドレスを付与するので、ハードウェアスイッチに付与されているIPアドレスを削除します。アドレッシングモードをDHCPにします。

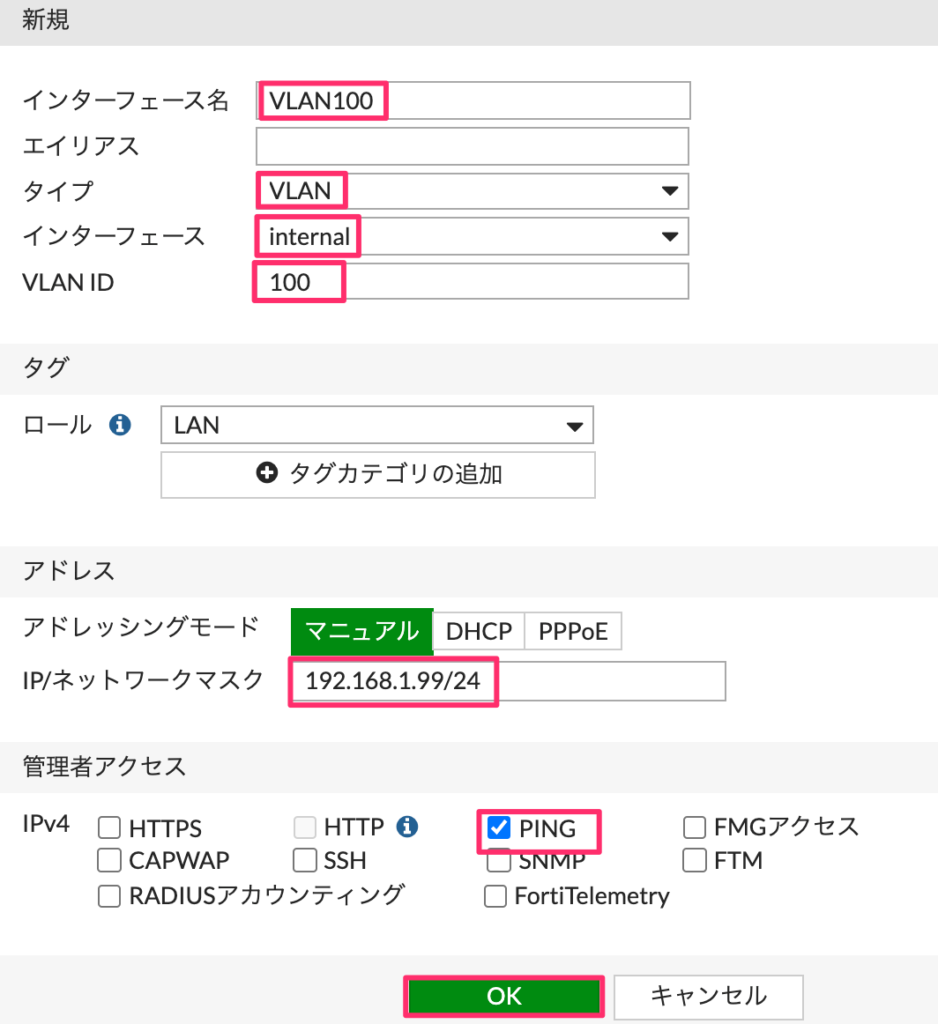

VLANインタフェースの追加

VLANインターフェースとして、VLAN100 (VLAN番号:100)を追加します。このVLANインタフェースはinternalというデフォルトのハードウェアスイッチに割り当てます。

ネットワーク >> インタフェース から 新規作成 >> インターフェースをクリックします。

- インタフェース名:任意の名称。VLAN番号がわかるようにVLAN100とします。

- タイプ:VLANを選択

- インタフェース:ハードウェアスイッチであるinternalを選択

- VLAN ID:VLAN番号である100を設定

- IP/ネットワークマスク:IPアドレスである192.168.1.99/24を設定

- 管理アクセス:任意。疎通確認用にPingを許可

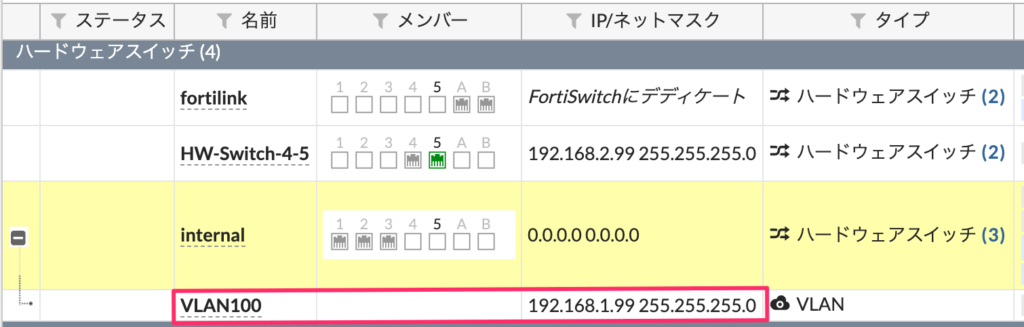

以下のようにハードウェアスイッチinternalにVLAN100が所属していることが確認できます。

同様にVLAN200〜400までを設定します。

L2スイッチ側の設定

Fortigateへ接続するポートはTrunkポート、端末へ接続するポートはAccessポートとして設定します。

左側のスイッチ

interface FastEthetnet 0/1 switchport trunk encapsulation dot1q switchport trunk allowed vlan 100,200 switchport mode trunk ! interface FastEthetnet 0/2 switchport mode access switchport access vlan 100

右側のスイッチ

interface FastEthetnet 0/10 switchport trunk encapsulation dot1q switchport trunk allowed vlan 300,400 switchport mode trunk ! interface FastEthetnet 0/11 switchport mode access switchport access vlan 300

動作確認と設定見直し

ハードウェアスイッチ間の通信

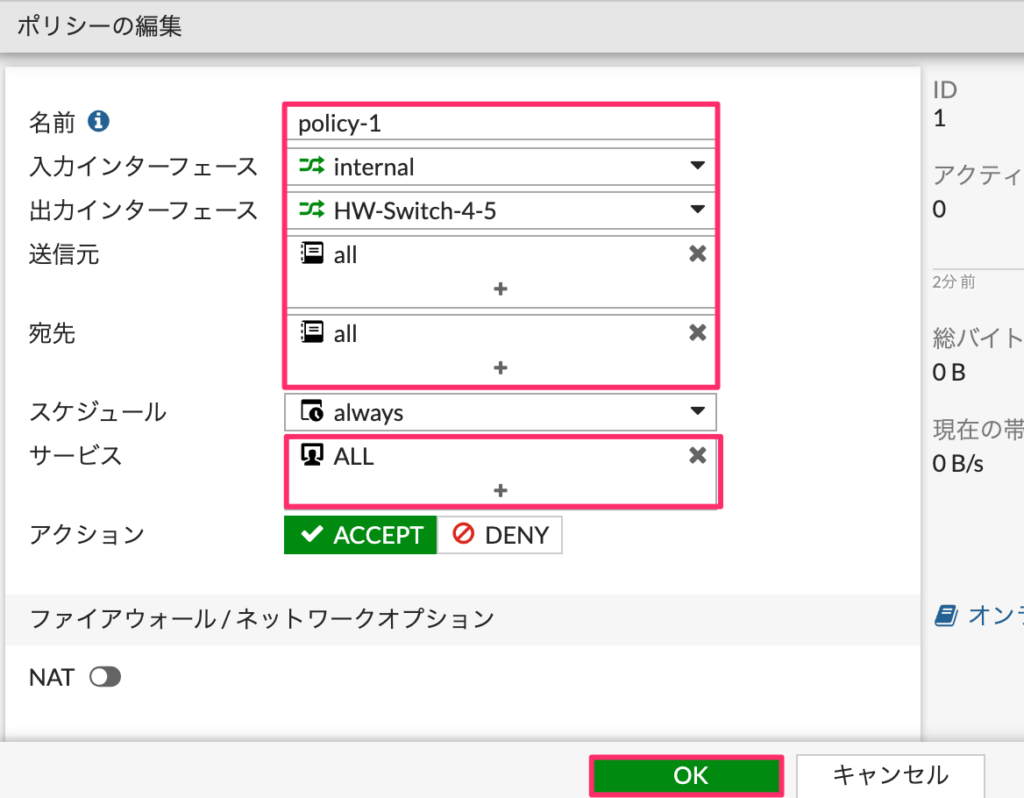

ハードウェアスイッチ間でポリシーを設定します。

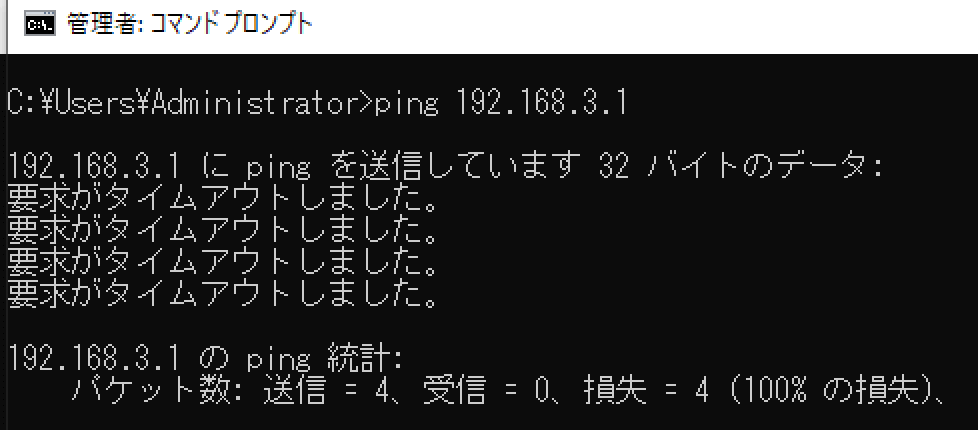

192.168.1.1 → 192.168.3.1 へ pingを実行しますが、疎通できません。

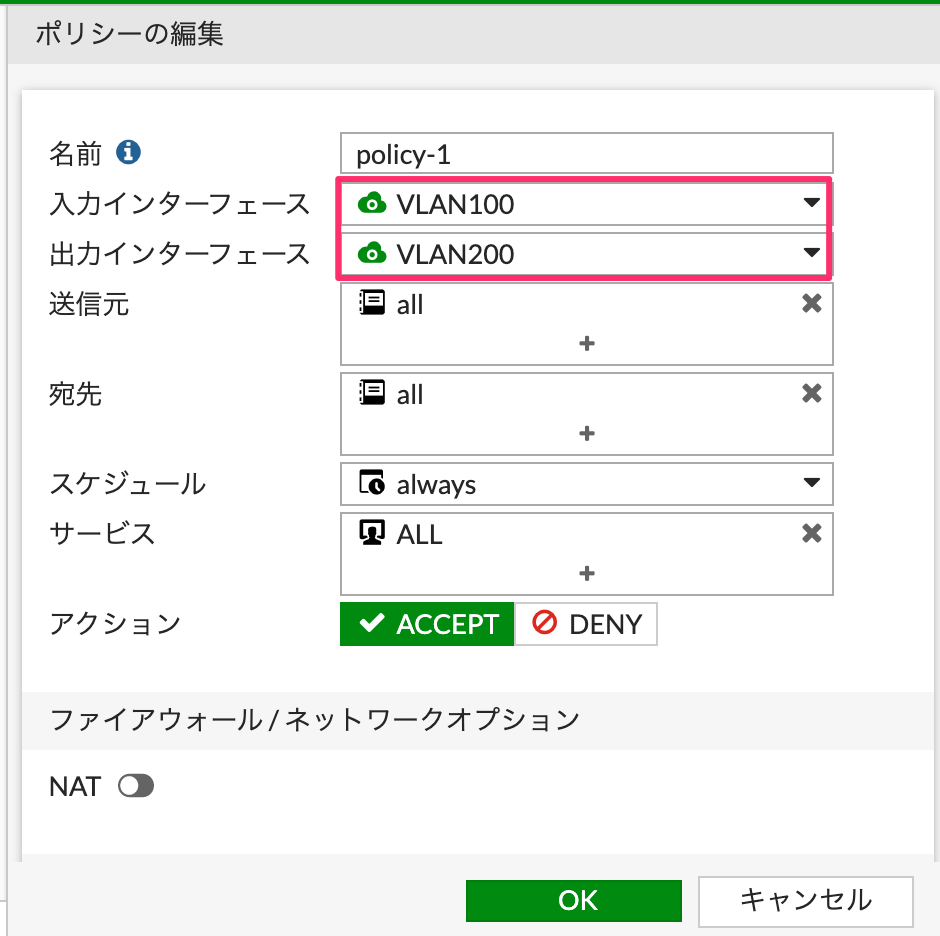

今回、Fortigateに付与されているIPアドレスは、ハードウェアスイッチではなく、VLANインタフェースのため、ポリシーもVLANインタフェース間で設定する必要があります。

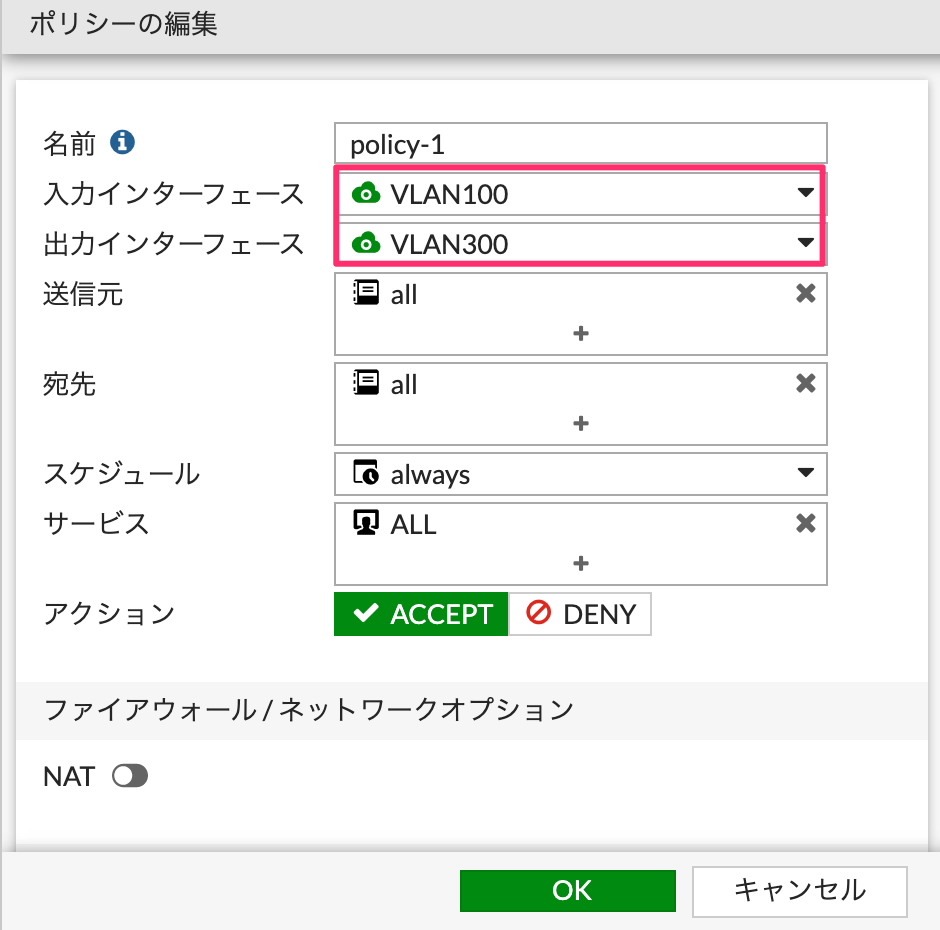

VLANインタフェース間ポリシーの設定

入力インタフェースをVLAN100 出力インタフェースをVLAN300に変更します。

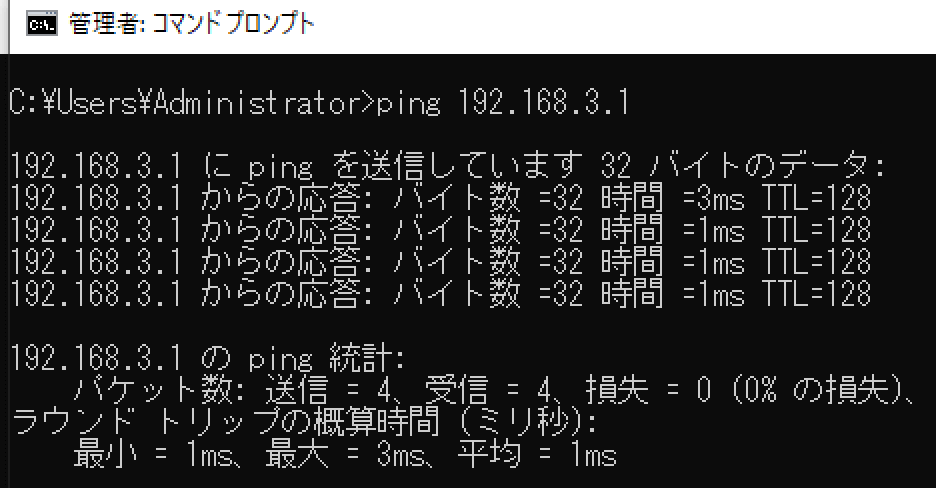

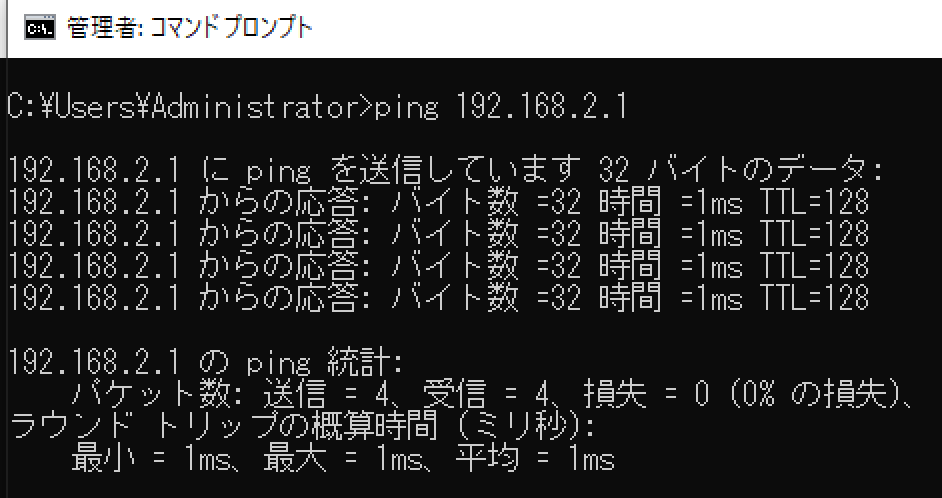

再度、192.168.1.1 → 192.168.3.1 へ pingを実行すると、疎通ができるようになりました。

同一ハードウェアスイッチ内の通信確認

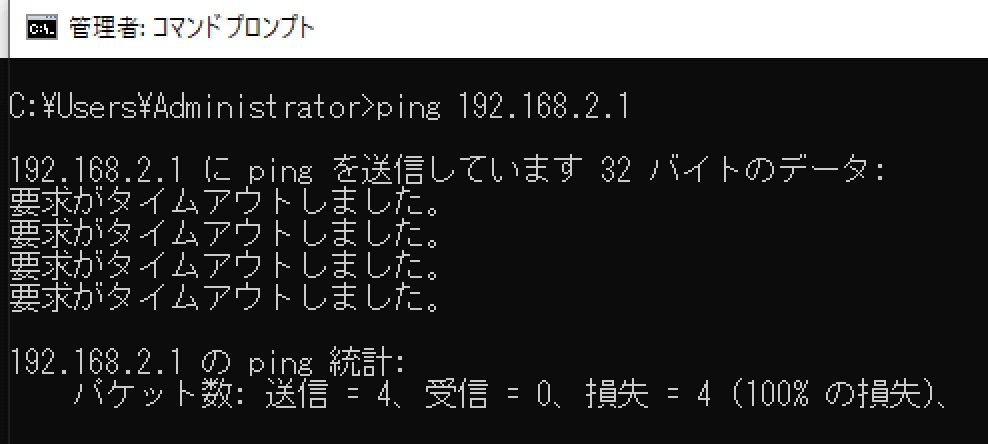

192.168.1.2/24の端末を接続し、同一ハードウェアスイッチ内である192.168.1.1 → 192.168.2.1 へ pingを実行しますが、疎通できません。

同一ハードウェアスイッチ内でもVLANが異なれば、疎通できません。VLAN間のポリシーが必要になります。

VLAN間のポリシーを設定後、疎通できるようになりました。

コメント

初めまして 安福と申します。

大変勉強になります。

貴重な経験を拝見させていただき

ありがとうございます。