注意:FortiOS 7.6.3以降において、SSL-VPNトンネルモードが無効化され、利用できなくなります!

SSL VPN tunnel mode no longer supported | FortiGate / FortiOS 7.6.3 | Fortinet Document Library

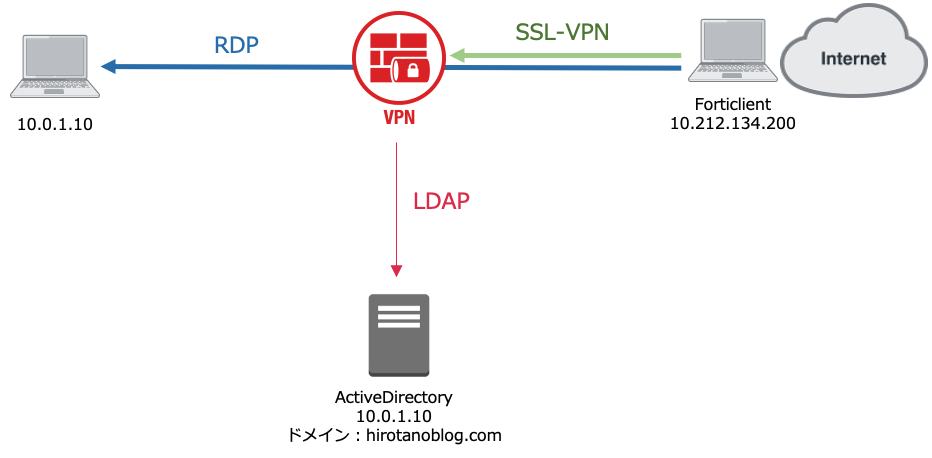

Fortigateには、SSL-VPN機能が備わっており、比較的簡単にリモート環境からの接続が可能です。

このブログは以下の記事を前提にしています。Fortigateのローカルユーザではなく、LDAPサーバ(ActiveDirectory)上のユーザでユーザ認証します。SSLポータル設定は、以下の記事のものを使用します。

>> 参考記事 : SSL-VPNリモート接続(トンネルモード、ローカルユーザ)FortiOS6.2.4

- ActiveDirecotoryとRDPの接続先は同一のサーバです。

ActiveDirectoryの準備

ドメイン: hirotanoblog.com としてActiveDirectoryを構築し、ユーザ名ldap-hirotano を予め設定しています。

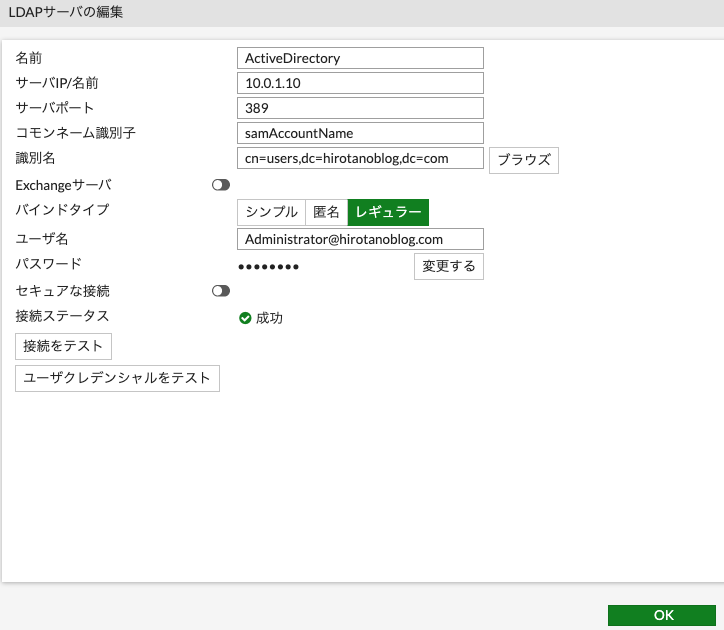

LDAPサーバの登録

FortigateにLDAPサーバ(ActiveDirectoryサーバ)を登録します。ユーザ認証 –LDAPサーバ – 新規作成 へと移動します。

- 名前:任意の名前をつけます。ここでは、ActiveDirectoryとします。

- サーバIP/名前:LDAPサーバの接続先を設定します。今回はIPアドレスで10.1.0.10とします。

- コモンネーム識別子:Windows2000以前のWindowsログオン名として、samAccountName と設定します。

- 識別名:ActiveDirecotoryのドメイン名はhirotanoblog.comのため、cn=users,dc=hirotanoblog,dc=com と入力します。

- バインドタイプ:レビュラーに変更します。

- ユーザ名:ActiveDirectoryへアクセスできるユーザIDを指定します。ここではAdministtratorを設定します。

- パスワード;上記ユーザのパスワードを設定します。

- 接続テスト:クリックして、接続ステータスが成功になることを確認します。

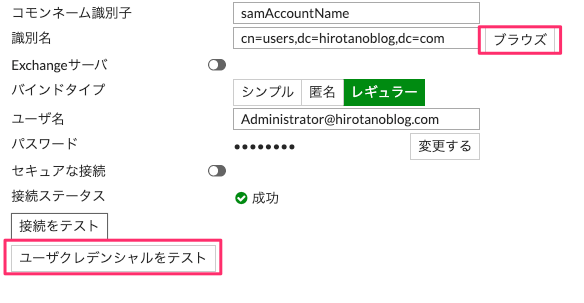

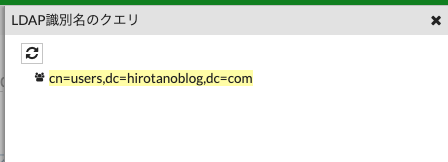

ブラウズをクリックすると、画面右側が以下のような出力になることを確認してください。

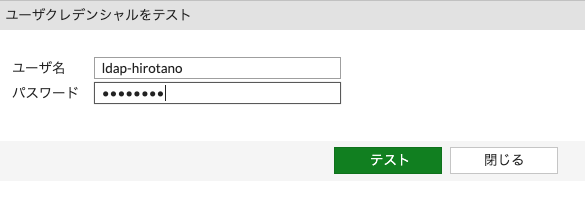

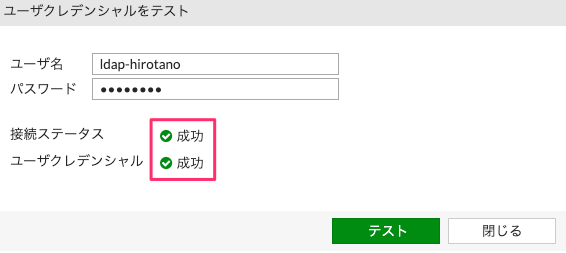

ユーザクレデンシャルをテストをクリックすると、ユーザ名とパスワードの入力画面が出力されます。今回使用するユーザ名:ldap-hirotanoの認証を確認します。

テストをクリックして、クレデンシャルが成功することを確認してください。

SSL-VPN設定

以下の記事のものを流用します。

ファイアウォール ポリシー設定

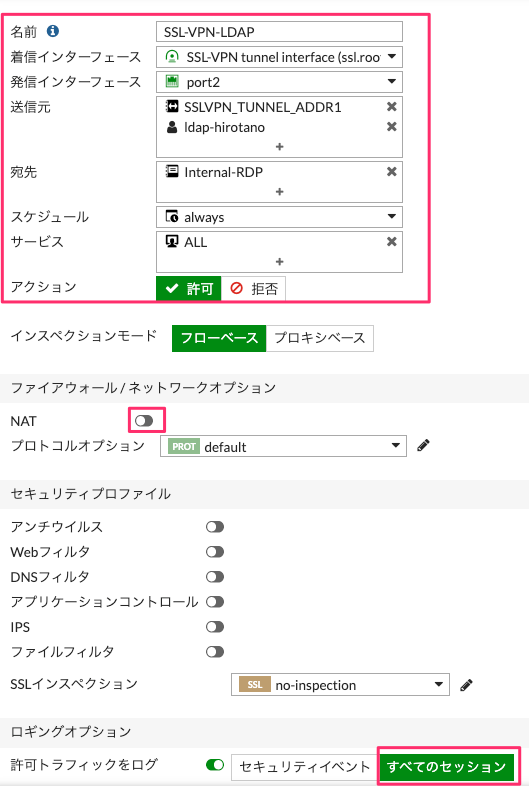

ポリシー&オブジェクトへ移動し、SSL-VPN用のポリシーを設定します。内部にあるRDP接続先の端末(10.0.1.10)をオブジェクトとして、事前に設定しています。

では、ポリシーを設定します。

- 着信インタフェース:SSL-VPN用のインタフェースを選択します。

- 発信インターフェース:内部向けのインタフェースを指定します。

- 送信元:SSL-VPNで使用するプールアドレスとユーザの両方を登録します。+をクリックすルと、アドレスとユーザを設定できます。ユーザを今回のLDAPユーザであるldap-hirotanoを指定します。設定の仕方は、前回記事に記載しているので割愛します。

- 宛先:内部端末として登録したInternal-RDPを選択します。

- サービス:今回はテストですので、ALLとします。

- NAT:無効化します。

- 許可トラフィックをログ:すべてのセッション を取得するようにします。

端末側の設定

端末側のforticlientの設定は、以下の記事と同じです。

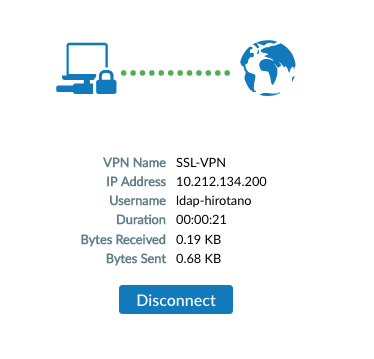

設定したSSL-VPNという名称のプロファイルを選択し、ユーザ名とパスワードを入力し、Connectをクリックします。

しばらくすると、以下の画面のようにSSL-VPNが接続されたことが確認できます。

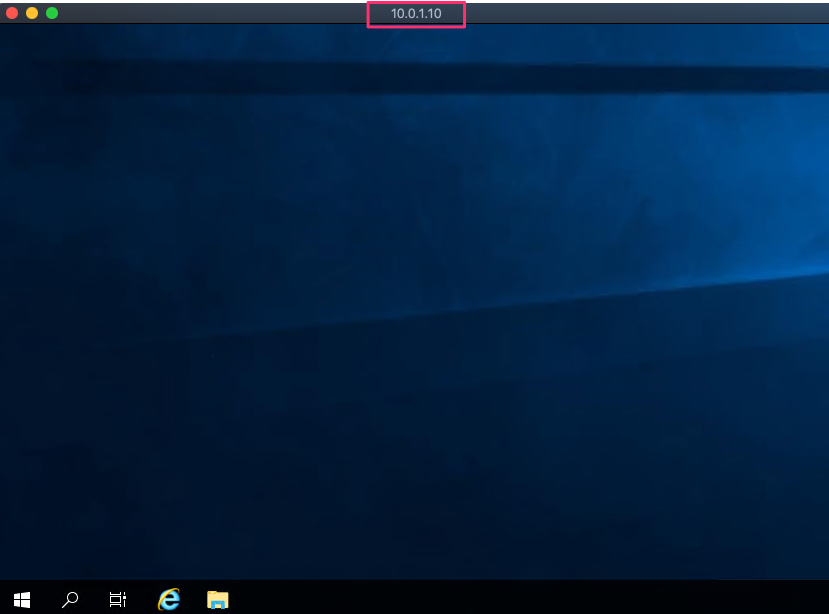

10.0.1.10へRDP接続してみます。

【ログ&レポート】-【転送トラフィック】で ユーザ名 ldap-hirotanoが10.1.0.10へRDP接続していることが確認できます。

コメント