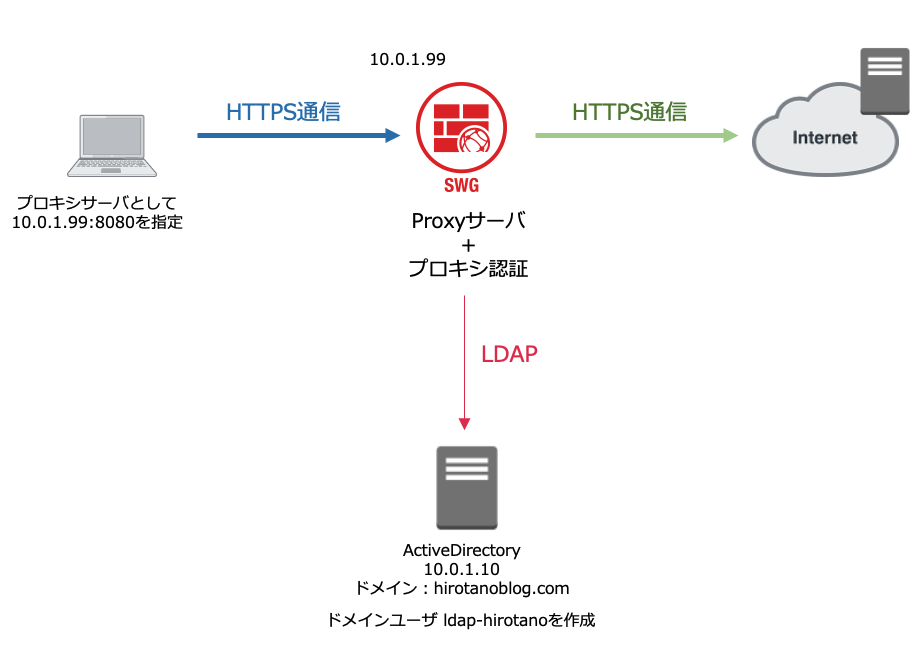

前回の記事では、Fortigateにおいて、ローカルユーザによるプロキシ認証の動作を確認しました。今度はLDAPサーバを用いたプロキシ認証の動作を確認します。LDAPサーバにはActiveDiretcoryを使用します。

ローカルユーザによるプロキシ認証の記事は以下を参照してください。

>> 参考記事 : プロキシ認証(Explicit Proxy+ローカルユーザによるBasic認証)FortiOS6.2.4この記事をベースに、LDAPサーバへの変更箇所のみをまとめ、動作確認します。

ActiveDirectoryの準備

ドメイン: hirotanoblog.com としてActiveDirectoryを構築し、ldap-hirotano を予め設定しています。

LDAPサーバの設定

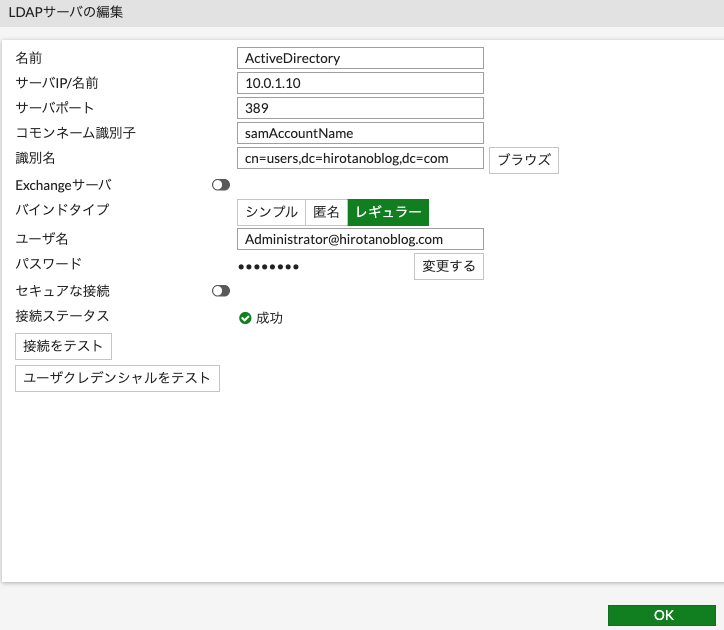

FortigateにLDAPサーバ(ActiveDirectoryサーバ)を登録します。ユーザ認証 –LDAPサーバ – 新規作成 へと移動します。

- 名前:任意の名前をつけます。ここでは、ActiveDirectoryとします。

- サーバIP/名前:LDAPサーバの接続先を設定します。今回はIPアドレスで10.1.0.10とします。

- コモンネーム識別子:Windows2000以前のWindowsログオン名として、samAccountName と設定します。

- 識別名:ActiveDirecotoryのドメイン名はhirotanoblog.comのため、cn=users,dc=hirotanoblog,dc=com と入力します。

- バインドタイプ:レビュラーに変更します。

- ユーザ名:ActiveDirectoryへアクセスできるユーザIDを指定します。ここではAdministtratorを設定します。

- パスワード;上記ユーザのパスワードを設定します。

- 接続テスト:クリックして、接続ステータスが成功になることを確認します。

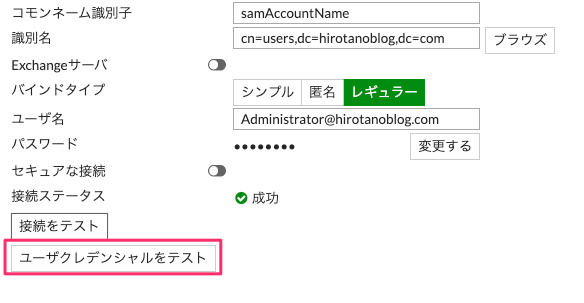

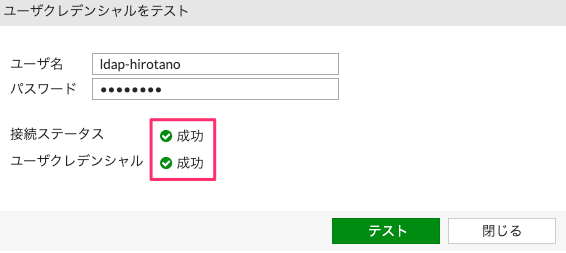

ユーザクレデンシャルをテストをクリックすると、ユーザ名とパスワードの入力画面が出力されます。

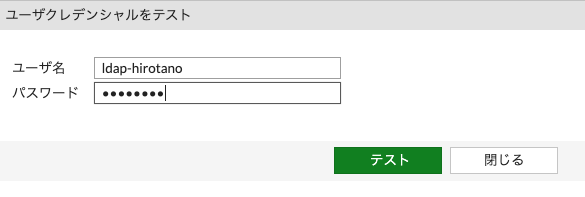

今回使用するユーザ名:ldap-hirotanoの認証を確認します。

テストをクリックして、クレデンシャルが成功することを確認してください。

認証ルールの設定

認証方式

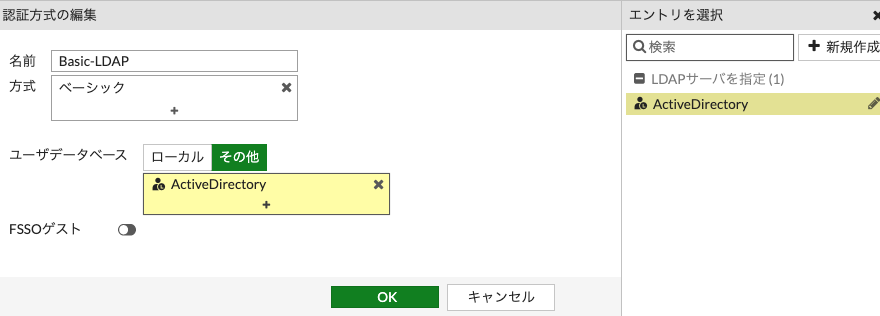

GUIで、ポリシー&オブジェクト-認証ルールへ移動し、新規作成より認証方式をクリックします。

- 名前;任意の名前を設定。今回はBasic-LDAPと設定

- 方式;+印をクリックすると、右側でエントリを選択できるようになります。ベーシックを選択します。

- ユーザデータベース:その他を選択すると、右側からエントリーが選択できます。先に設定したActiveDirectoryを選択します。

認証ルール

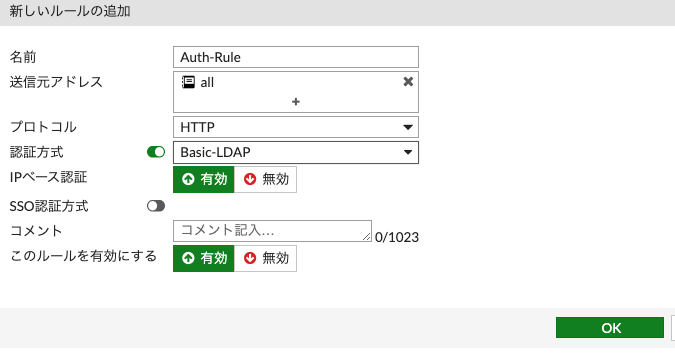

GUIで、ポリシー&オブジェクト-認証ルールへ移動し、新規作成より認証ルールをクリックします。

認証方式の編集画面で、以下の通り設定します。

- 名前;任意の名前を設定。今回はAuth-Ruleと設定

- 送信元アドレス;対象となる送信元アドレスを設定します。+印をクリックすると、右側でエントリを選択できるようになります。今回はallを選択します。

- 認証方式:有効にし、プルダウンから先に設定したBasic-LDAPを設定します。

ユーザの設定

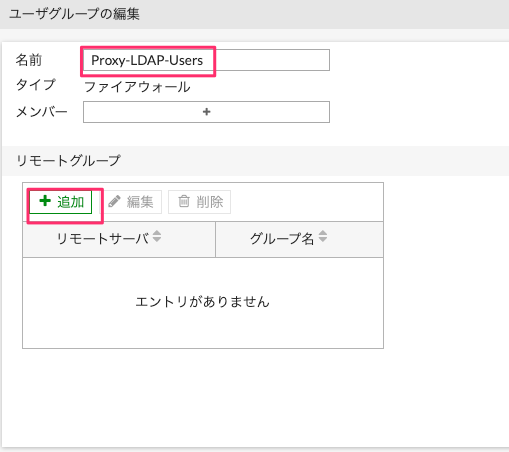

ユーザ認証-ユーザグループを選択し、新規作成をクリックします。

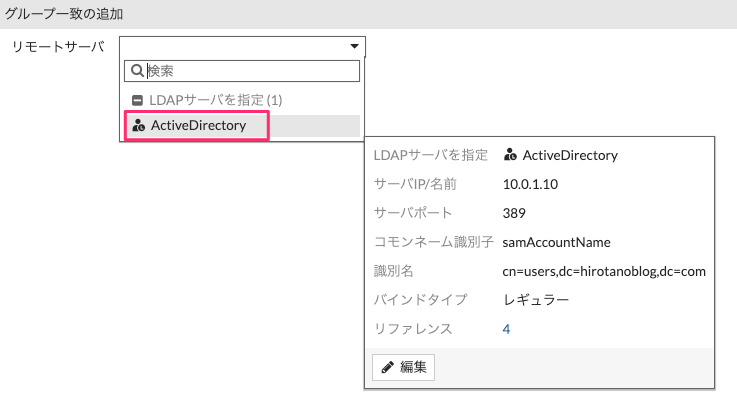

名前は任意の名前として、今回Proxy-LDAP-Usersとします。そしてリモートグループにて追加をクリックします。すると以下のような画面が表示されるので、ActiveDirectoryをクリックします。

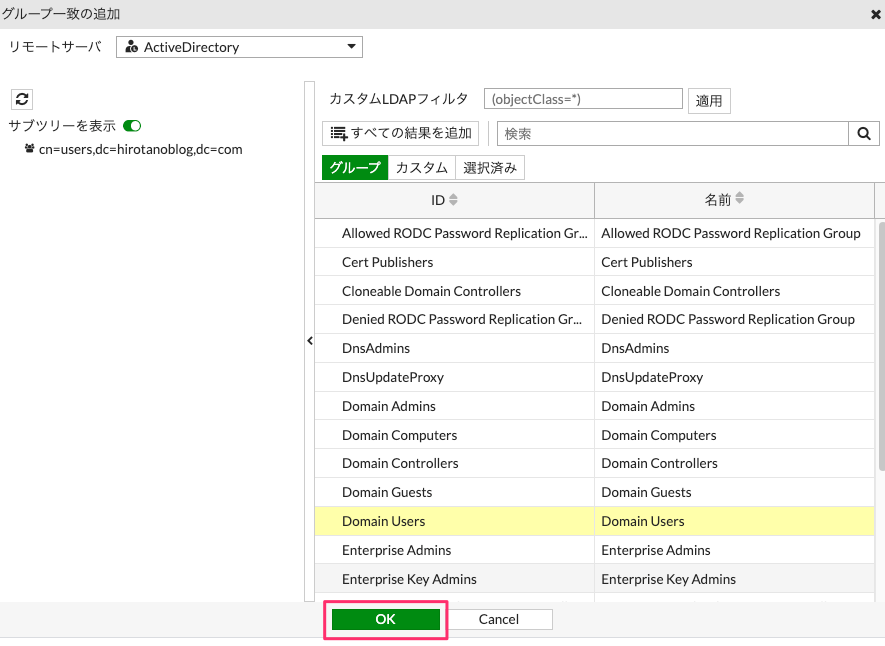

LDAP内のツリーが表示されるので、OKをクリックします。

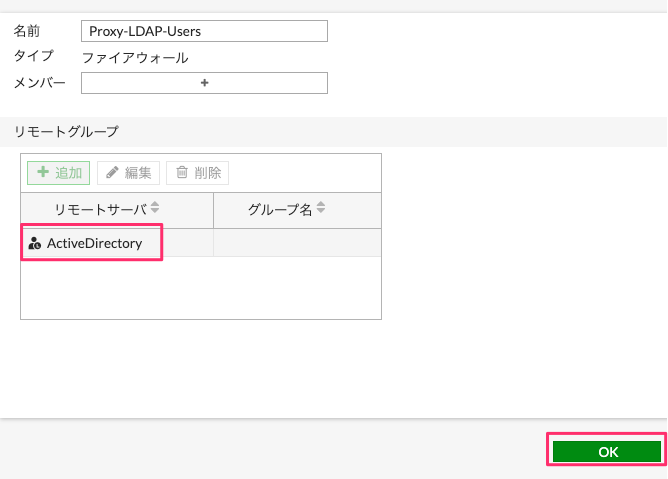

以下のように、リモートサーバとしてActiveDirectoryが追加されます。OKをクリックします。

プロキシポリシー設定

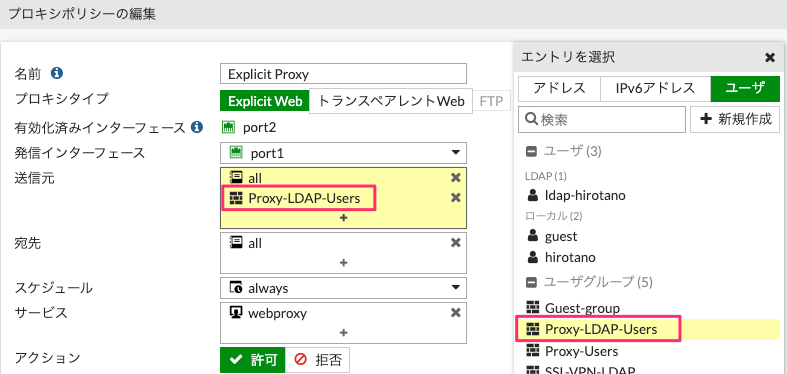

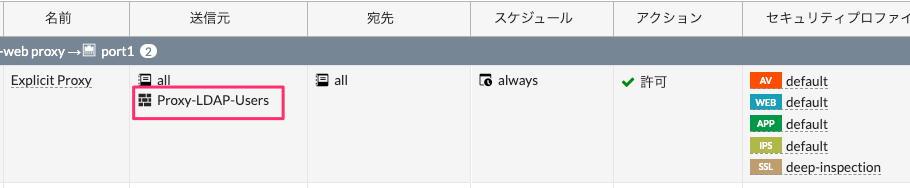

GUIで、ポリシー&オブジェクト-プロキシポリシーへ移動します。 先の記事で設定したプロキシポリシーを開き、送信元にProxy-LDAP-Usersを追加します。

以下のような設定となります。

端末の動作確認

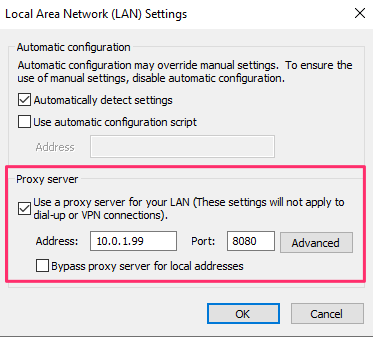

端末のブラウザ設定は以下の通り設定されています。

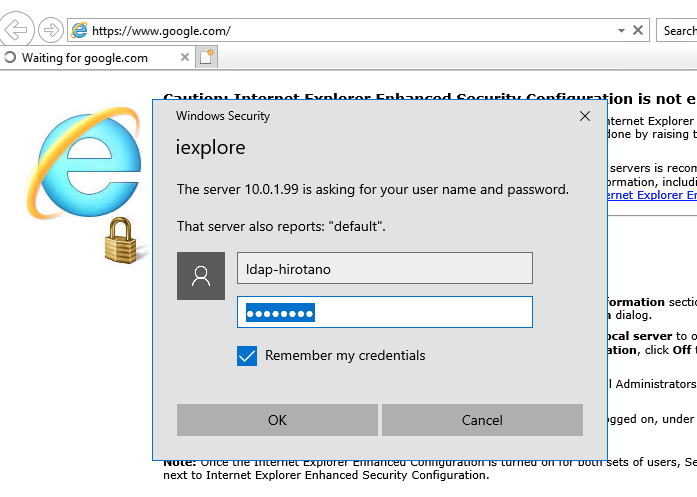

Googleへアクセスしようとすると、ユーザ認証画面が表示されます。 ここで、LDAPユーザであるユーザ名ldap-hirotanoとパスワードを入力します。

すると、Googleへアクセスできるようになります。

【ログ&レポート】-【転送トラフィック】で プロキシポリシーを通過したログが出力されています。

また、認証状態をCLIでも確認することができます。

# diagnose wad user list ID: 7, VDOM: root, IPv4: 10.0.1.10 user name : ldap-hirotano duration : 132 auth_type : IP auth_method : Basic pol_id : 2 g_id : 4 user_based : 0 expire : 572 LAN: bytes_in=10398 bytes_out=86697 WAN: bytes_in=85694 bytes_out=9104

コメント