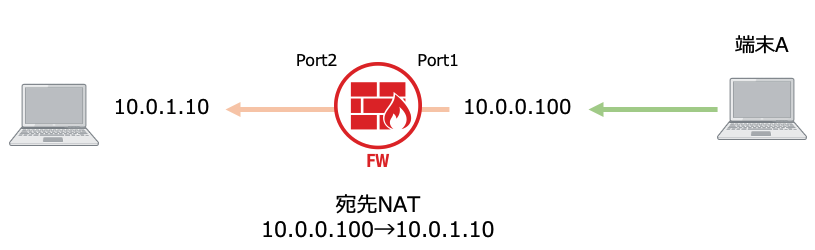

宛先のIPアドレスをあらかじめ設定されたルールで別のIPアドレスに変換して通信する方式を宛先NATと言います。 Fortigateで宛先NATを行うには、バーチャルIPを使用します。 例えば、以下のような構成を考えます。

端末AからIPアドレス10.0.0.100宛に通信を行います。すると、Fortigateが宛先のIPアドレスである10.0.0.100を10.0.1.10へ変換し、転送します。 端末Aから見ると、10.0.1.10のIPアドレスは見えません。あくまで、10.0.0.100と通信しているかのように見えます。 この機能は主に、グローバルアドレスからプライベートアドレスに変換する場合に使われます。

具体的な設定と動作確認をします。

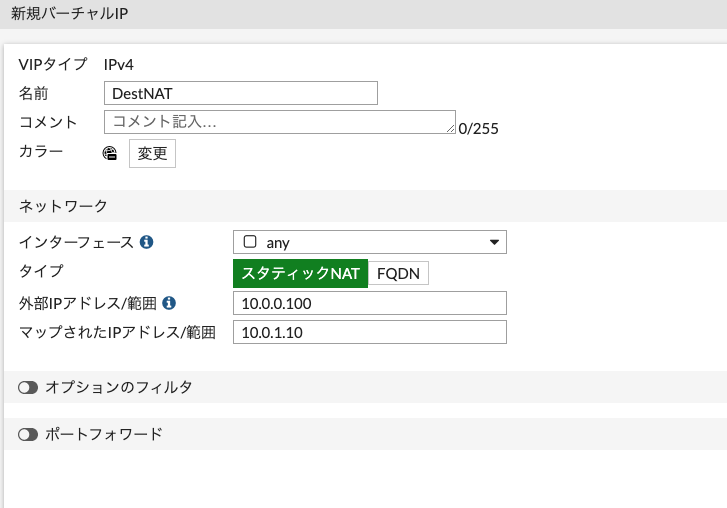

バーチャルIPの設定

10.0.0.100と10.0.1.10の紐付けはバーチャルIPで設定します。GUIでは、ポリシー&オブジェクト– バーチャルIPへ移動し、新規作成をクリックします。

- 名前:任意の名前。DestNATとします。

- タイプ:スタティックNATを選択します。

- 外部IPアドレス/範囲:宛先のIPアドレスの変換前である10.0.0.100を設定します。

- マップされたIPアドレス/範囲:宛先のIPアドレスの変換後である10.0.1.10を設定します。

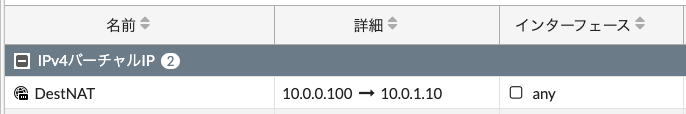

OKをクリックすると、以下のように表示されます。

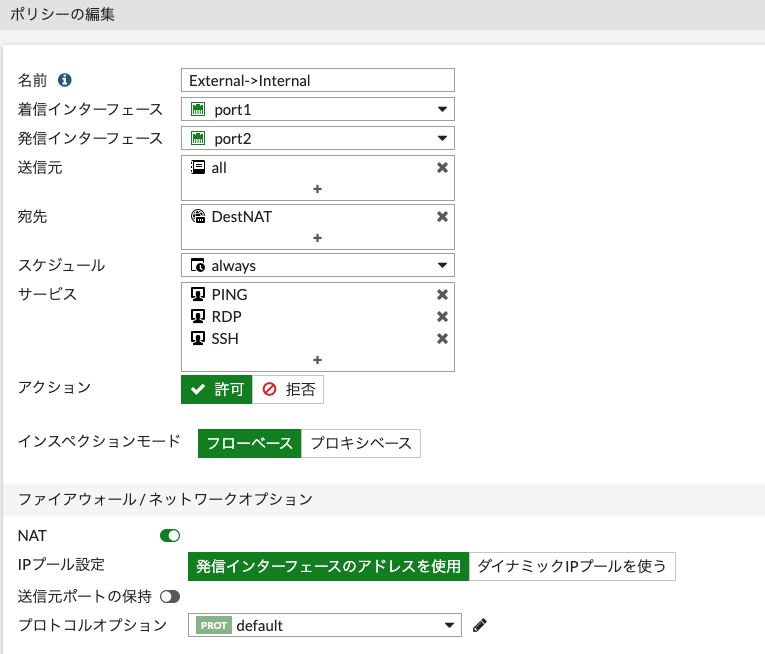

ファイアウォールポリシーの設定

ポリシー&オブジェクト– ファイアウォールポリシーへ移動し、新規作成をクリックします。

- 名前:任意の名前。External->Internalとします。

- 着信インターフェース:外部インタフェースであるport1を選択します。

- 発信インターフェース:内部インタフェースであるport2を選択します。

- 送信元:制限せず、allとします。

- 宛先:バーチャルIPで設定したDestNATを選択します。

- サービス:管理目的を想定し、PING、RDP、SSHを設定します。

動作確認

外部にある端末Aから10.0.0.100宛にRDPをすると、10.0.1.10の画面が表示されます。

NATテーブルを確認するには、CLIで get system session list で確認できます。

# get system session list PROTO EXPIRE SOURCE SOURCE-NAT DESTINATION DESTINATION-NAT - tcp 3598 126.XXX.XXX.XXX:49932 10.0.1.99:49932 10.0.0.100:3389 10.0.1.10:3389

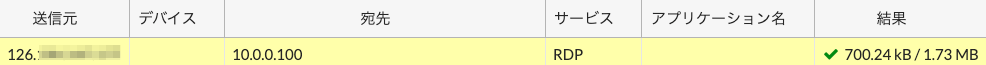

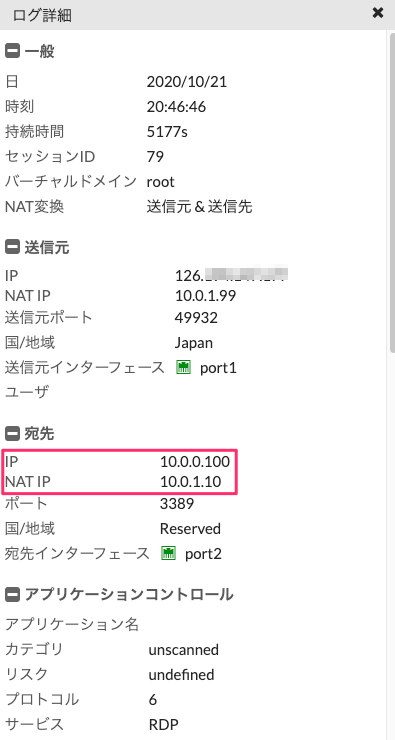

【ログ&レポート】-【転送トラフィック】で通信ログを確認します。

上記ログをダブルクリックし、詳細を確認します。宛先のIP 10.0.0.100がNATIPとして、10.0.1.10に変換されていることが確認できます。

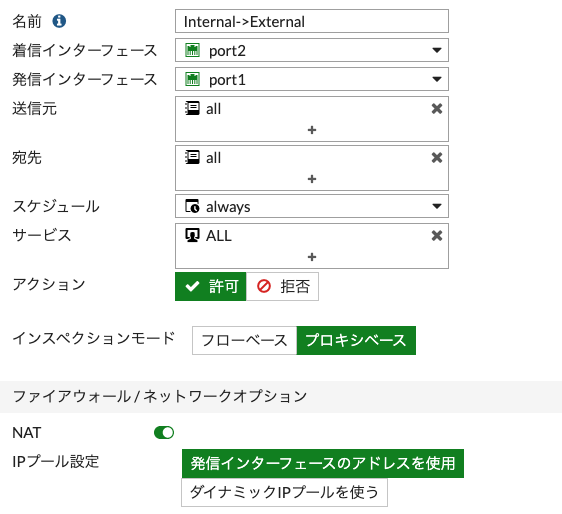

内部から外部への通信

内部から外部への通信ポリシーは以下の通り、すべての送信元、送信先ですべてのプロトコルを許可とし、送信元NATアドレスとして発信インタフェースのIPアドレスを使用するよう設定しているものとします。

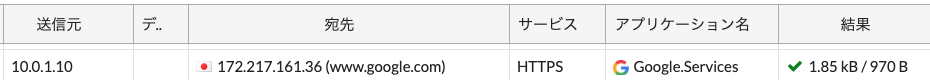

では、内部アドレス10.0.1.10の端末からGoogleへアクセスして、【ログ&レポート】-【転送トラフィック】で通信ログを確認します。

上記ログをダブルクリックし、詳細を確認します。送信元のIP 10.0.1.10がNATIPとして、10.0.0.100に変換されていることが確認できます。

ポリシーとしては、送信元は発信インタフェースのIPアドレスに変換するよう設定されていますが、バーチャルIPを設定すると、バーチャルIPで設定した紐付け通りにアドレスが変換されます。

コメント