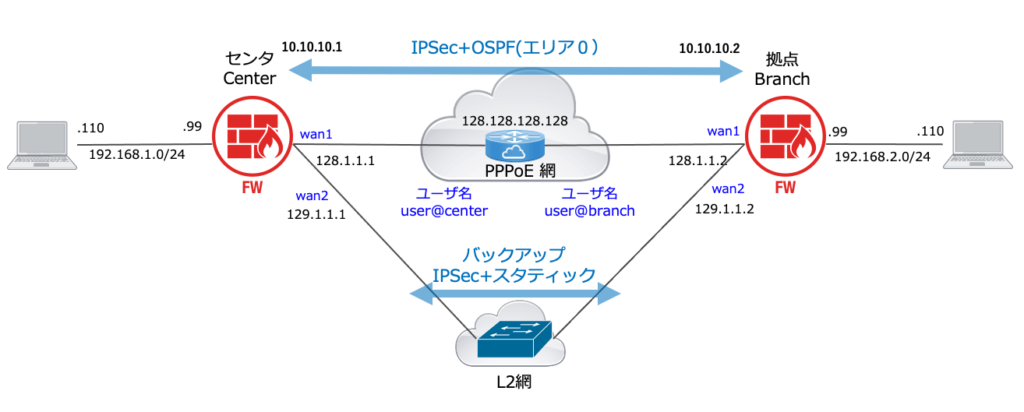

IPSecトンネルを介して、センタと拠点間のルートをOSPFで学習する設定を確認します。

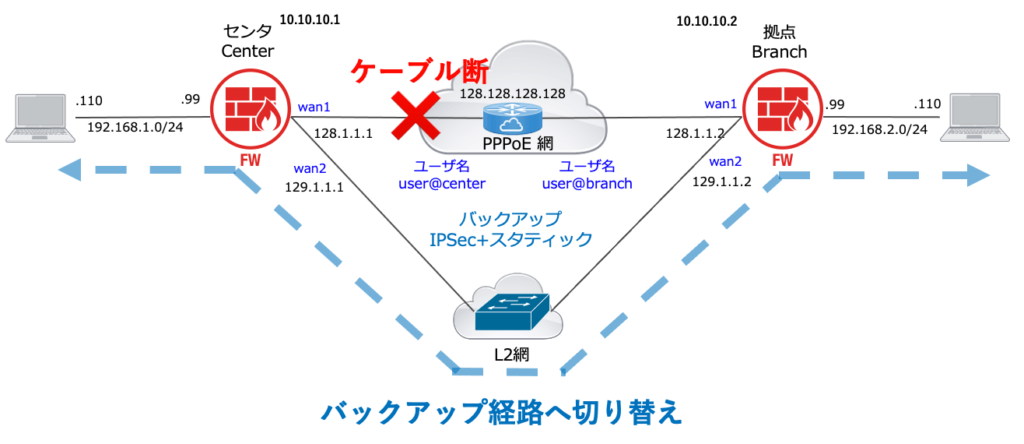

WAN区間をダイナミックルーティングにすることで、バックアップ回線などと組み合わせて、経路の冗長化ができます。

PPPoEとIPSecの構成は以下の記事を前提としますので、先にお読みいただくことをお勧めします。

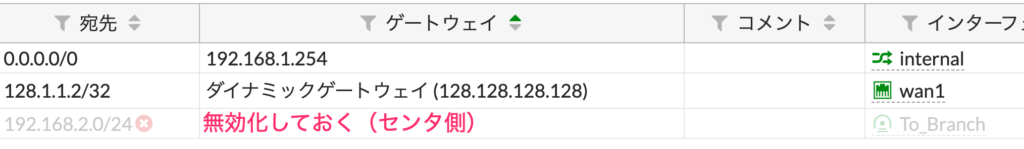

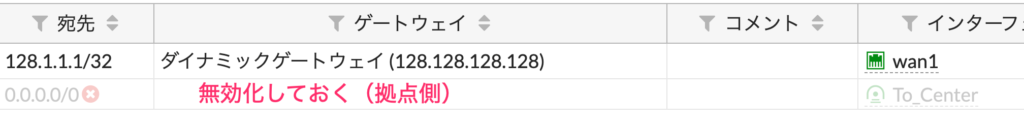

>> 参考記事 : サイト間IPSec設定(PPPoE網間接続)と動作確認 FortiOS6.0.9OSPFの検証をする前に、上の記事の設定から、トンネルインタフェース向けのスタティックルートを無効化しておいてください。(経路をスタティックではなくOSPFで学習をするため)

トンネルインタフェースによるオーバレイアドレス設定

IPSecトンネルインタフェース上にIPアドレスを付与し、その間でOSPFの経路交換を行います。

センタ側から設定します。

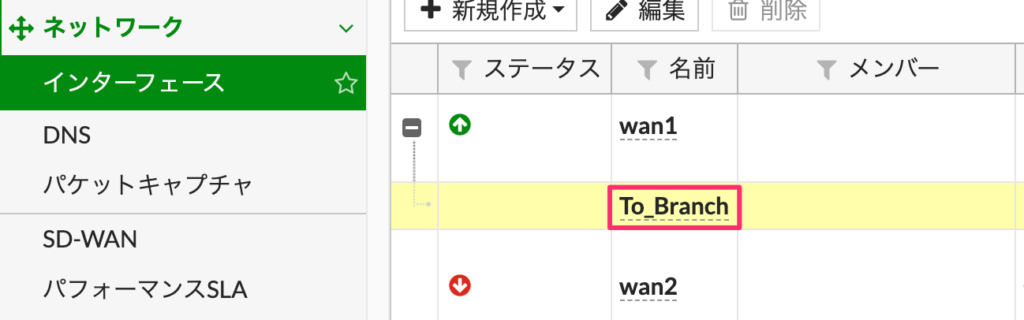

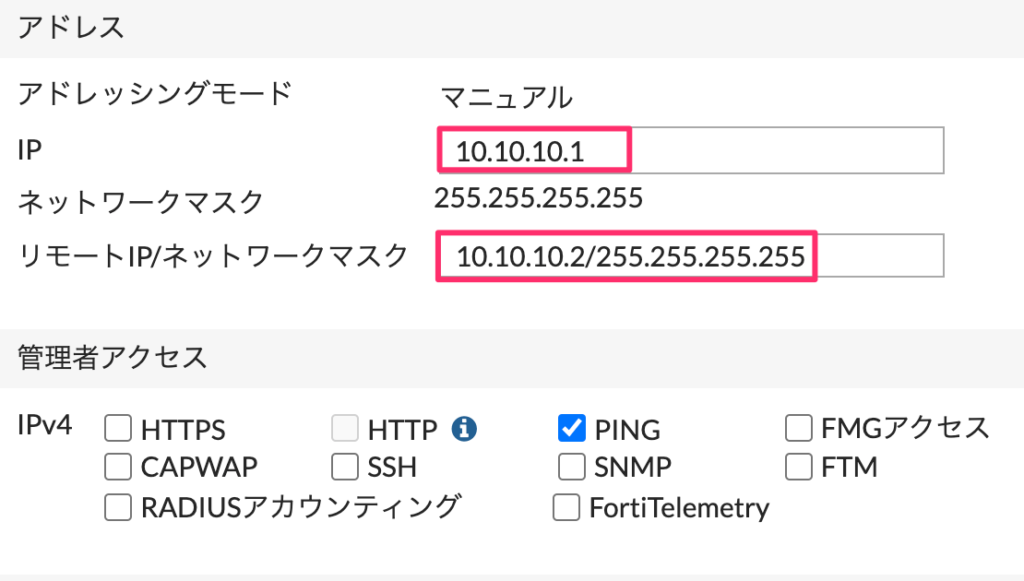

ネットワーク >> インタフェース より wan1配下のトンネルインタフェースであるTo_Branchをクリックします。

トンネルインタフェースにIPアドレスを付与します。

自身のIPアドレスは10.10.10.1 とし、リモートのIPアドレス/サブネットは10.10.10.2/255.255.255.255 とします。 疎通確認目的で、管理アクセスでPingを有効にします。

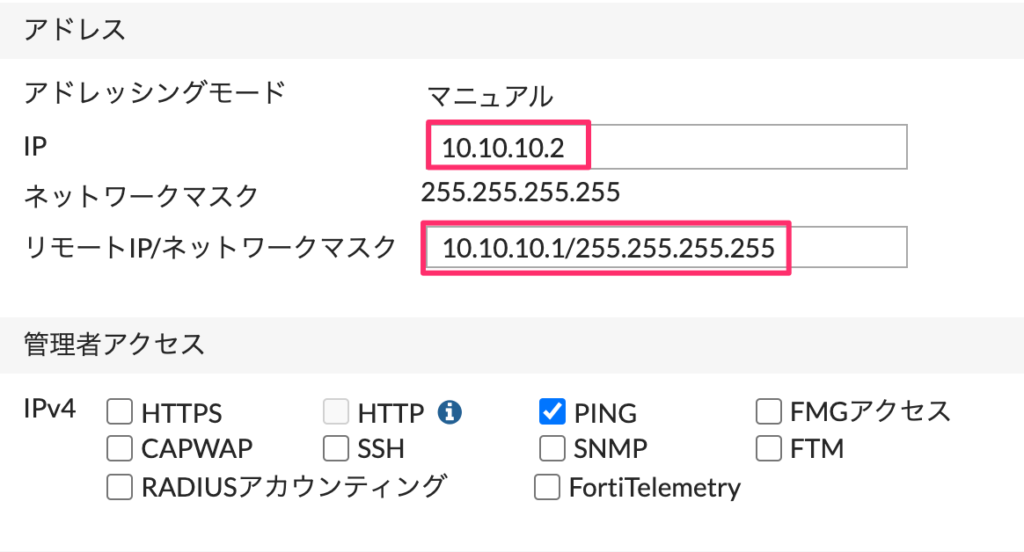

拠点側はIPアドレスとリモートIPがセンタ側と反対になります。wan1配下のトンネルインタフェースであるTo_Centerをクリックし、設定変更します。

センタ、拠点のトンネルインタフェース間が接続できるようになりました。

CENTER # execute ping 10.10.10.2 PING 10.10.10.2 (10.10.10.2): 56 data bytes 64 bytes from 10.10.10.2: icmp_seq=0 ttl=255 time=0.5 ms 64 bytes from 10.10.10.2: icmp_seq=1 ttl=255 time=0.3 ms 64 bytes from 10.10.10.2: icmp_seq=2 ttl=255 time=0.3 ms 64 bytes from 10.10.10.2: icmp_seq=3 ttl=255 time=0.3 ms 64 bytes from 10.10.10.2: icmp_seq=4 ttl=255 time=0.3 ms --- 10.10.10.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max = 0.3/0.3/0.5 ms

OSPFの設定

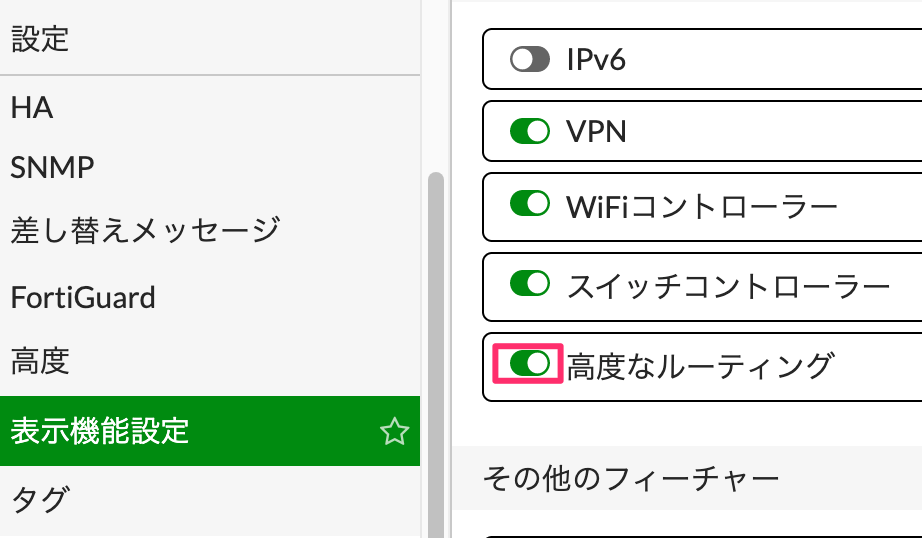

システム >> 表示機能設定へ移動し、高度なルーティングを有効にすることで、GUI上でOSPFが設定できます。

センタ側の設定

ネットワーク >> OSPF へ移動し、以下のように設定します。 エリア、ネットワーク、インタフェースは新規作成します。

- ルータID:OSPFエリア内で一意のIDとします。今回は1.1.1.1とします。

- エリア:エリア0(0.0.0.0)とします。

- ネットワーク:LAN側の192.168.1.0/24とトンネルインタフェースの10.10.10.1/32をエリア0として設定します。

- インタフェース:任意の名前を設定したうえで、トンネルインタフェースであるTo_Branchを選択します。

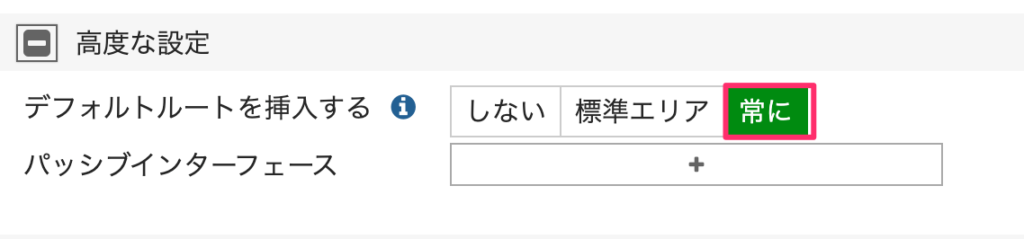

センタ側は拠点側にデフォルトルートも広告する必要があります。 高度な設定を展開して、デフォルトルートを挿入するを常ににします。

設定完了後、適用をクリックします。

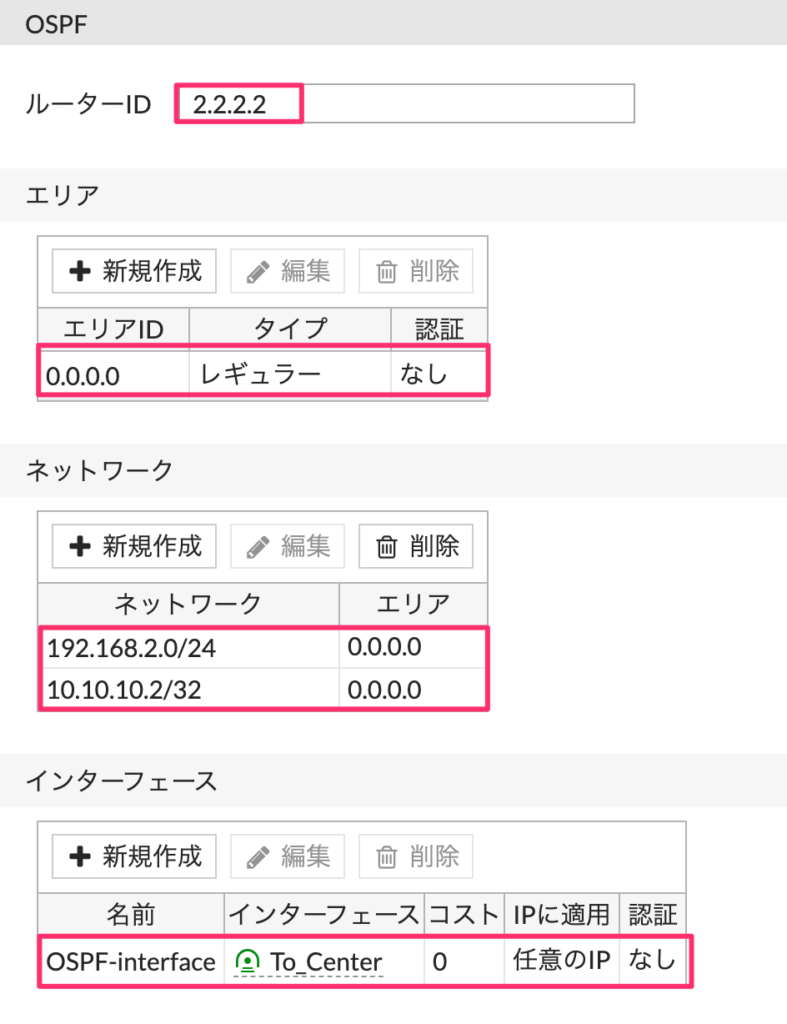

拠点側の設定

拠点側もセンタ側と同様な考え方で設定します。

- ルータID:2.2.2.2とします。

- エリア:エリア0(0.0.0.0)とします。

- ネットワーク:LAN側の192.168.2.0/24とトンネルインタフェースの10.10.10.2/32をエリア0として設定します。

- インタフェース:任意の名前を設定したうえで、トンネルインタフェースであるTo_Centerを選択します。

拠点側のセグメントである192.168.2.0/24のみセンタへ広告できればよいので、デフォルトルートの広告はしません。

適用をクリックし、動作確認します。

動作確認(OSPF)

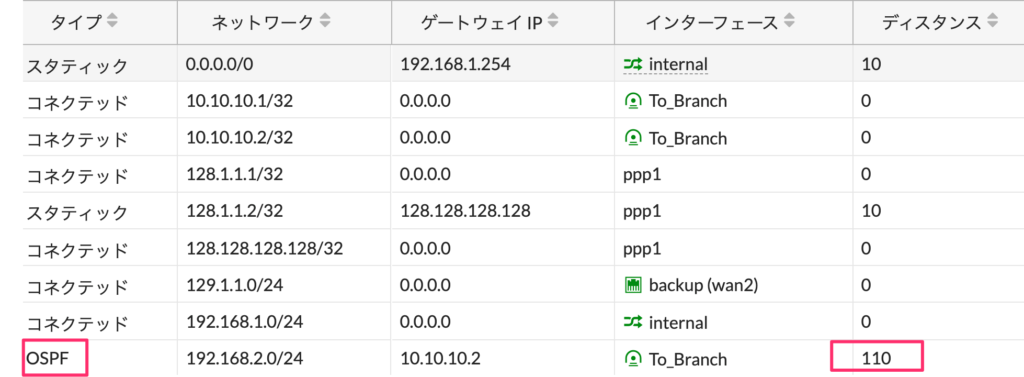

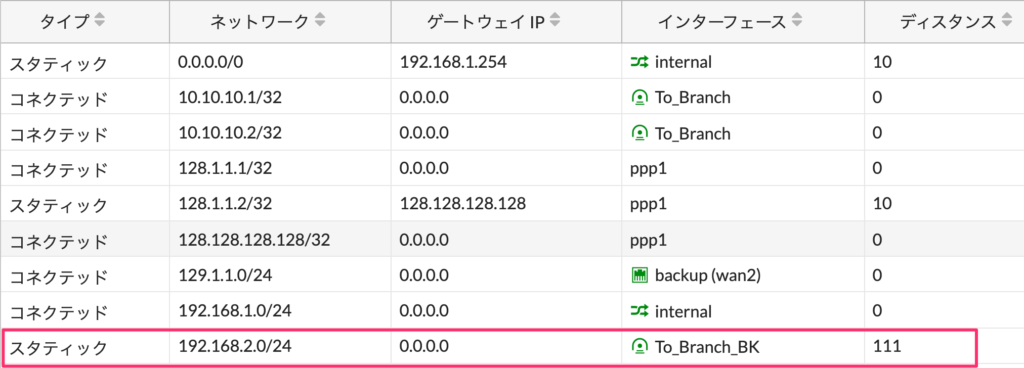

モニタ >> ルーティングモニタによりルーティングテーブルを確認します。

センタ側は拠点側の192.168.2.0/24をトンネルインタフェース経由で学習していることが確認できます。

拠点側はセンタ側の192.168.1.0/24とデフォルトルートをトンネルインタフェース経由で学習していることが確認できます。

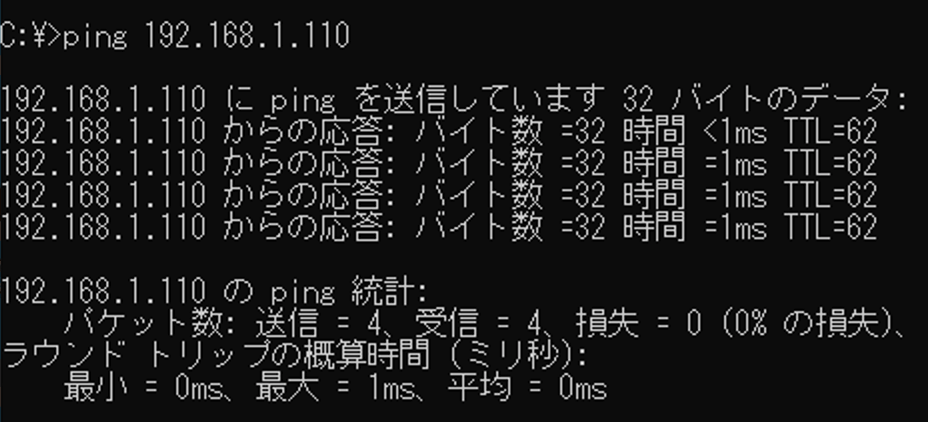

これで、拠点間のルーティング情報が交換されました。 拠点端末 192.168.2.110 からセンタ端末192.168.1.110 への疎通も確認できました。

これでメイン回線の構成は完了しました。

バックアップ回線の構成

Fortigateのwan2ポートをバックアップ回線用途のL2網に接続し、以下、設定をします。

- インタフェース設定

- バックアップ回線間のIPSec接続

- バックアップ回線用のスタティックルート設定

- バックアップ回線用のポリシー設定

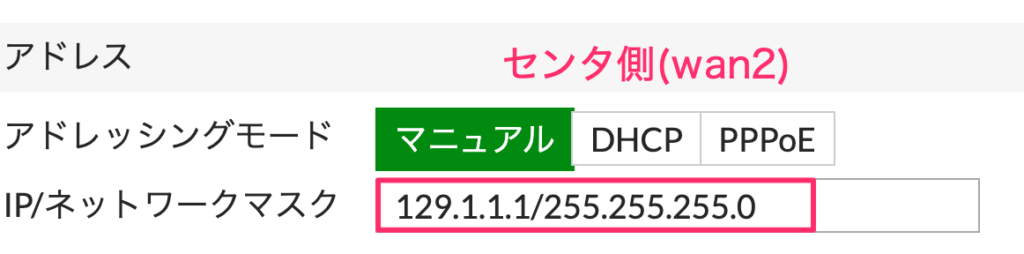

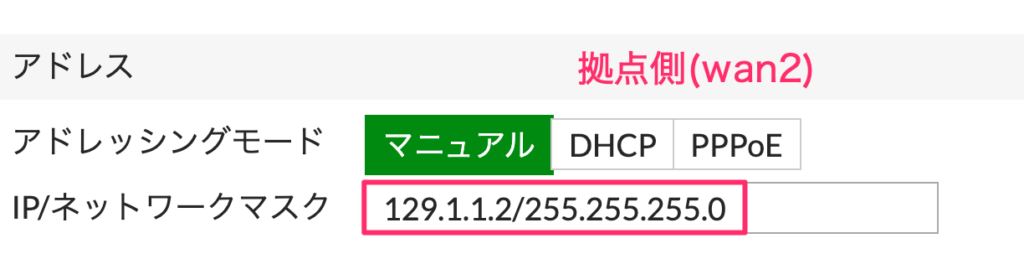

インタフェース設定

センタ側を129.1.1.1/24 拠点側の129.1.1.2/24とします。

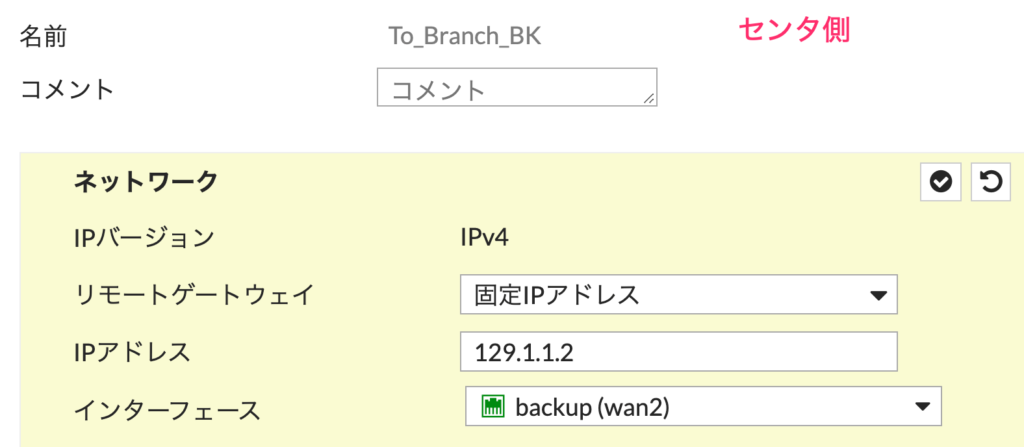

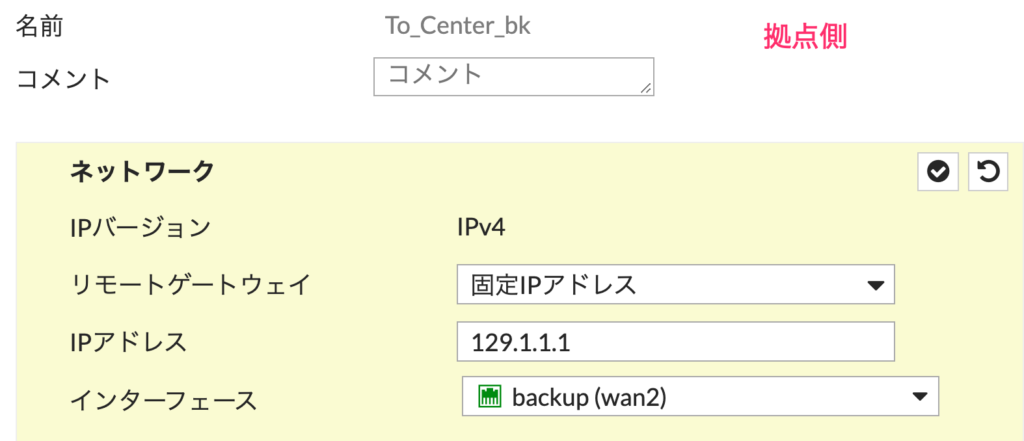

IPSec設定

以下のようにお互いをリモートゲートウェイとして、設定します。その他、事前共有鍵とオーネゴシエーションの設定も行います。

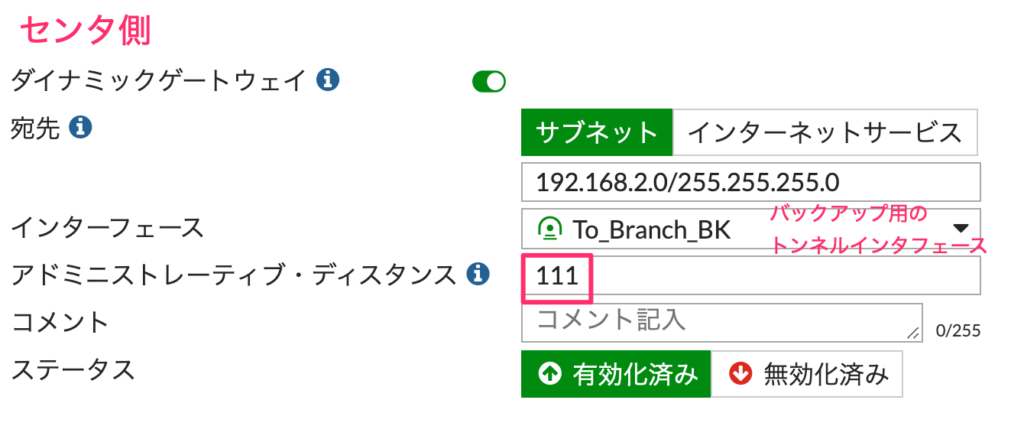

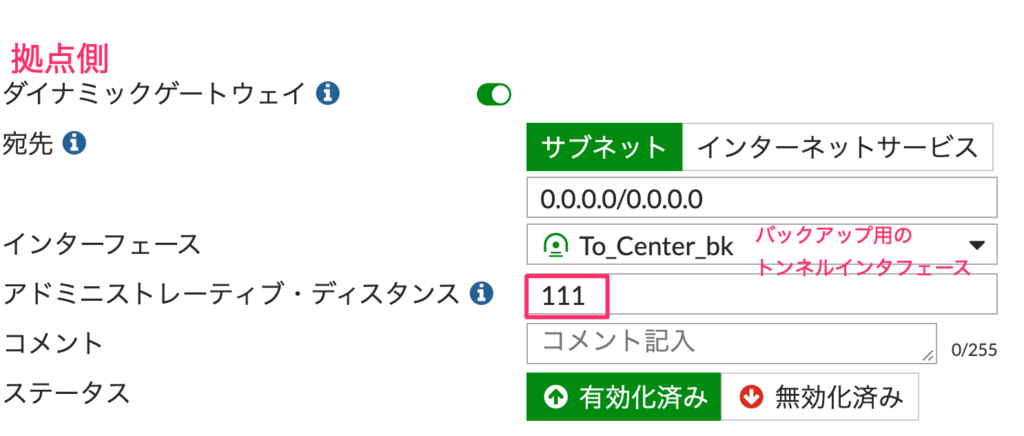

スタティックルート設定

この記事の冒頭で無効化したスタティックルートを利用して、バックアップ用のスタティックルートを作成します。

通常、メイン回線のOSPF経路が優先で、ディスタンス値は110です。

そのため、バックアップ用のスタティックルートのディスタンスを111にします。

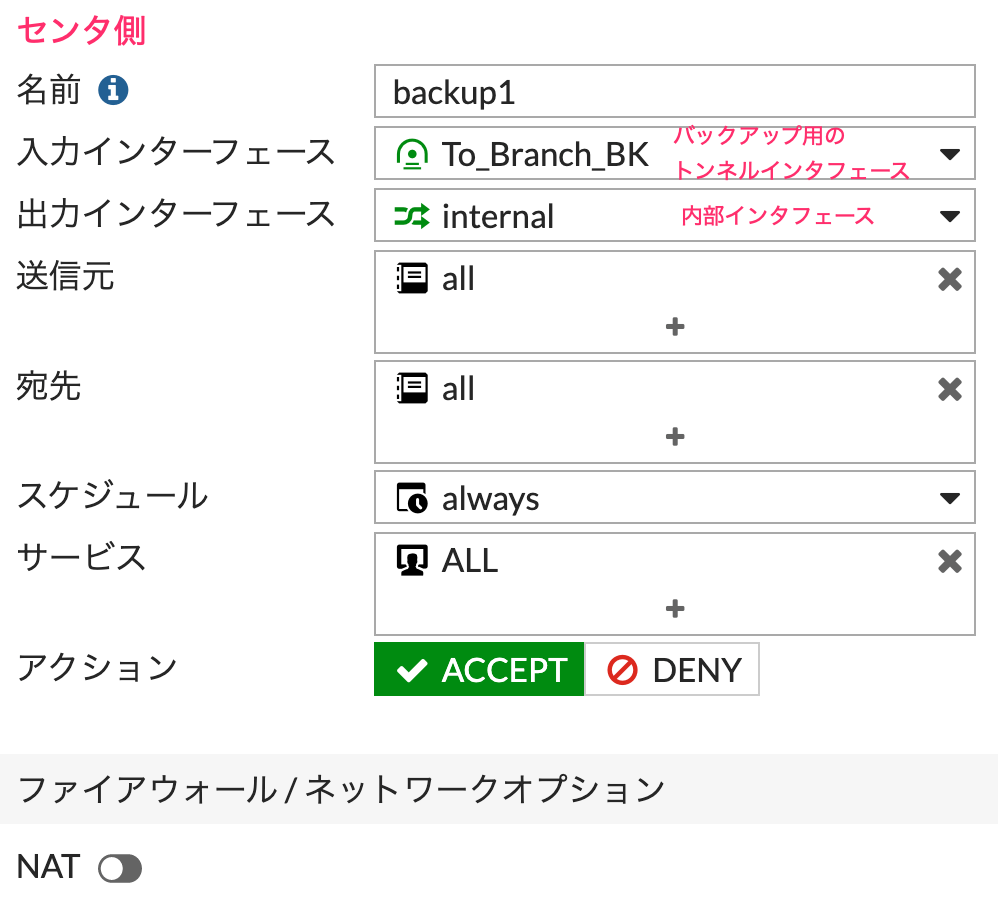

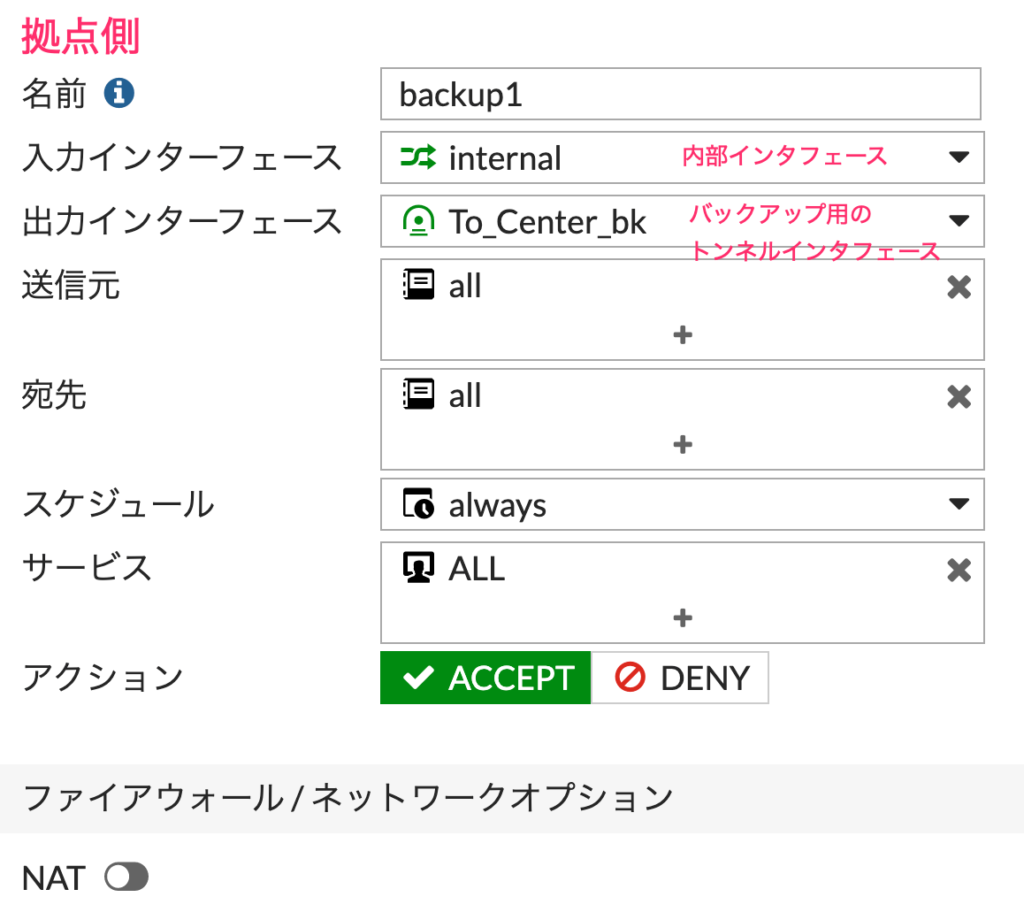

ポリシー設定

バックアップ回線で、拠点側からセンタ側へのポリシーを作成します。

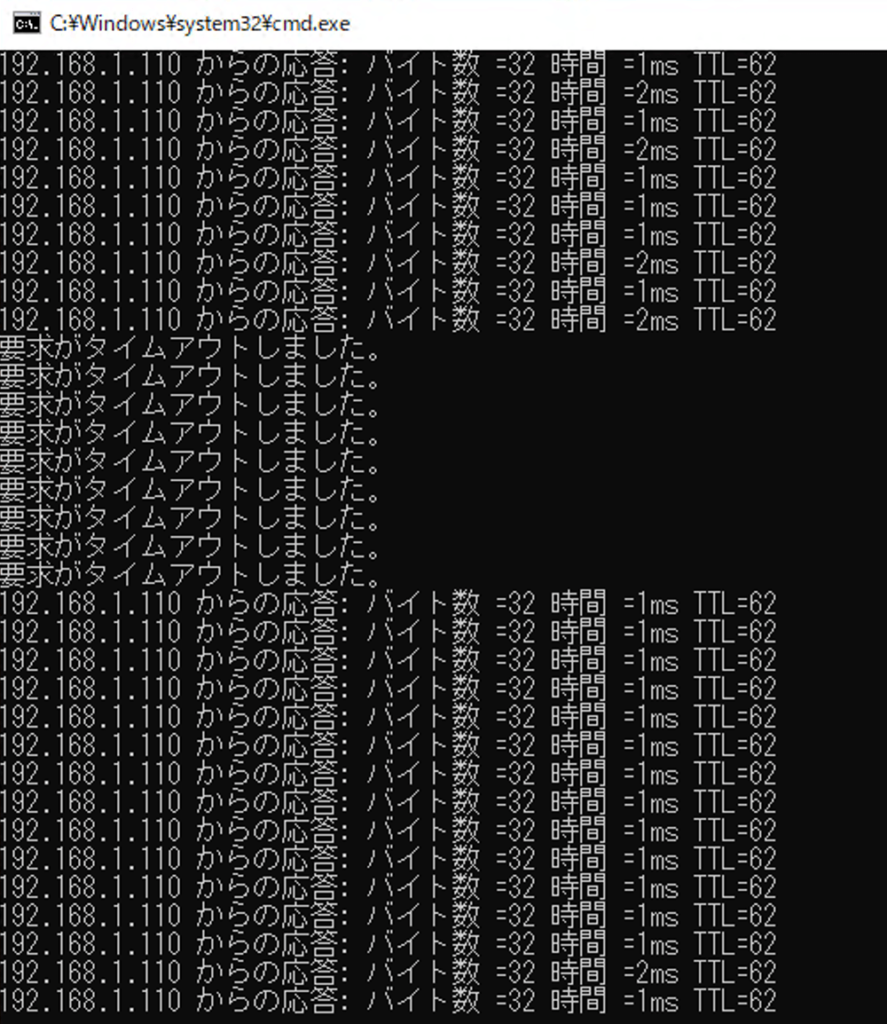

動作確認(バックアップ回線切替)

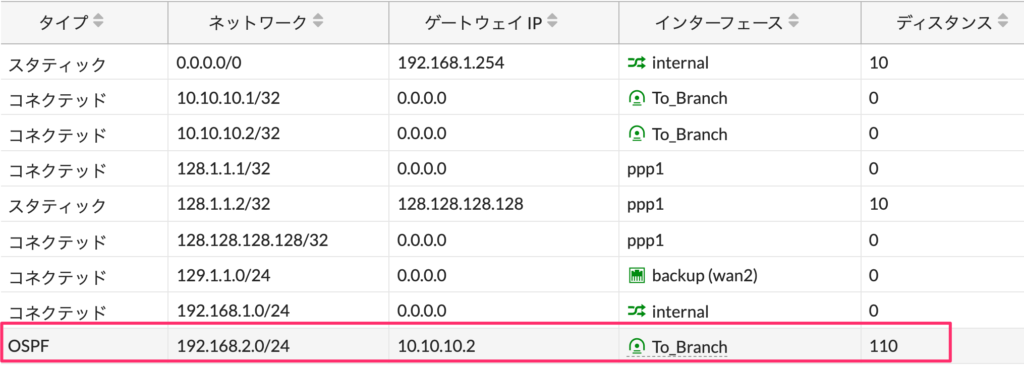

センタ側のルーティングテーブルを確認します。

拠点向けのルーティングはメイン回線のOSPFで学習しています。

では、拠点の端末からセンタへ連続pingを実行し、メイン回線のケーブルを抜きます。

すると、Pingが途切れ、おおよそ、45秒前後で自動復旧します。

センタ側のルーティングを確認すると、ディスタンス111であるバックアップ用のスタティックルートに切り替わっていることが確認できます。

コメント