SSL復号化(SSL Forward Proxy)は、SSLの暗号化を解いて、データの中身を検査できるため、脅威防御を目的としたセキュリティ制御にかなりの威力を発揮します。 ただし、問題もあります。

1つ目は、パフォーマンスの問題です。SSL復号化(SSL Forward Proxy)は負荷の高い処理であるため、すべての通信に対して、復号化を実行すると、パフォーマンスに影響がでる可能性があります。

2つ目は、機密情報の保護です。例えば、クレジットカードの番号などはSSLによる暗号化により、通信経路上の漏洩を防いでいるにも関わらず、経路上で一度復号されていることを利用者は気付くことができません。場合によっては、事前の告知も検討が必要です。また、個人の趣味や趣向や健康に関するプライバシー情報も復号化されてしまいます。

そこで、一部のサイトに関しては、SSL復号化の対象外とすることができます。

下記記事の構成を元に、復号化対象外のサイトを登録し、動作確認をしますので、先にお読みいただくことをお勧めします。

>> 参考記事 : SSL復号化(SSL Forward Proxy)の設定と動作確認SSL復号化例外設定

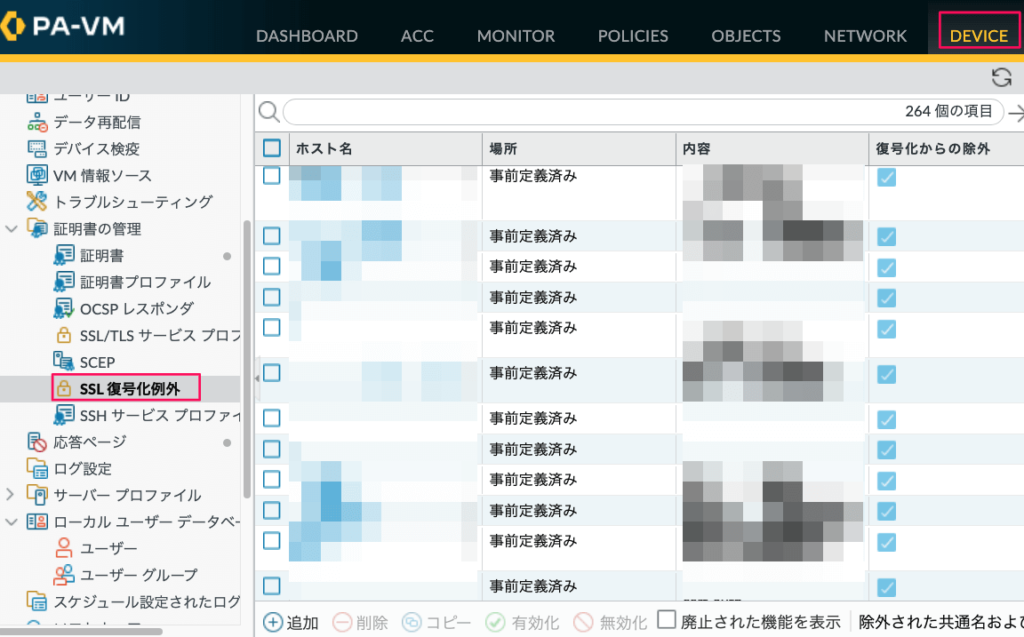

Paloaltoでは、予め、SSL復号化の対象外であるサイトを登録しています。

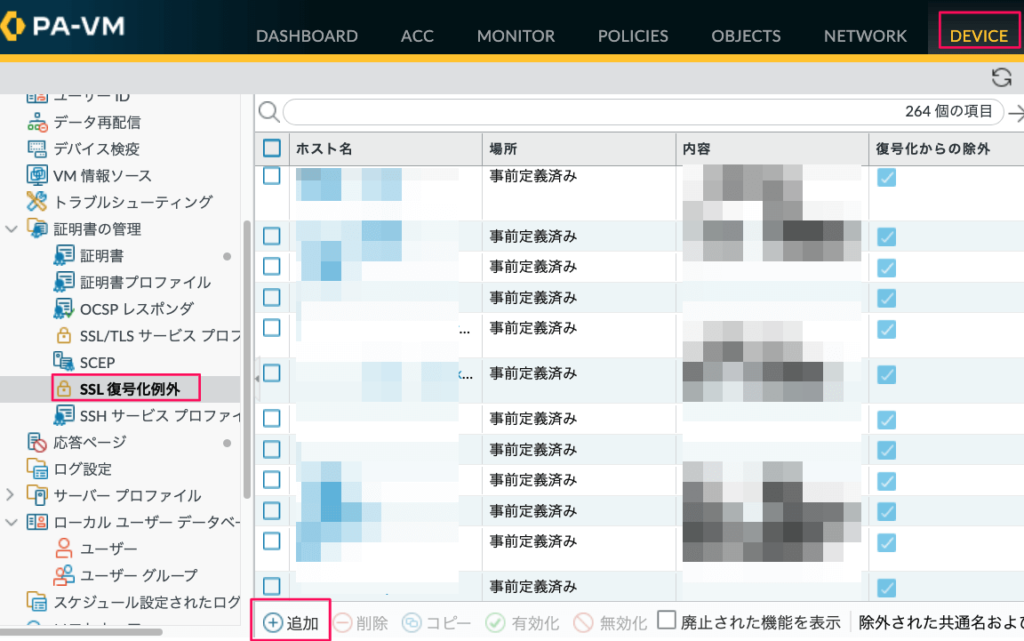

DEVICE >> 証明書の管理 >> SSL復号化例外 へ移動すると、SSL復号化対象外のサイトが登録されています。

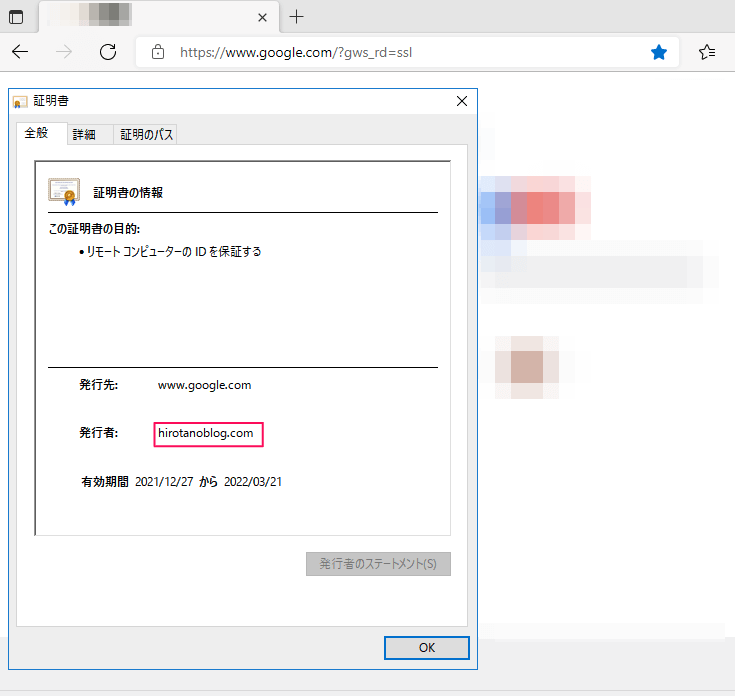

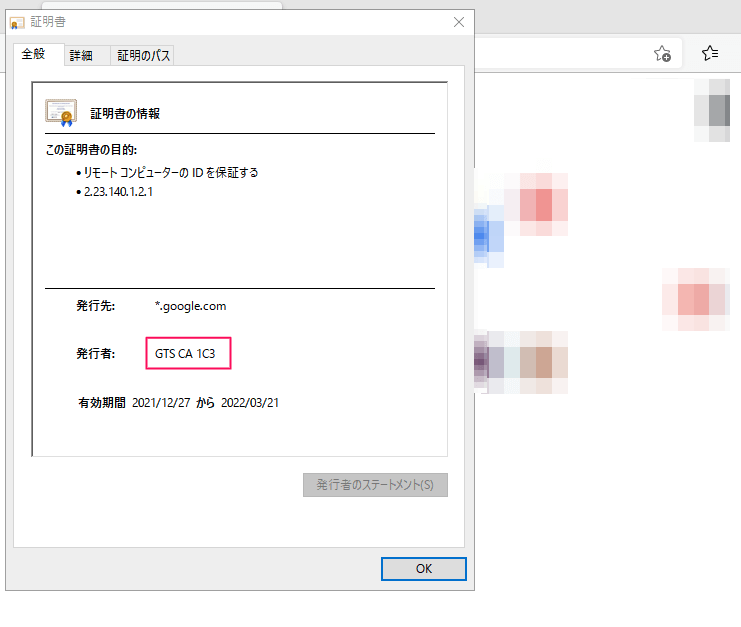

例えば、端末からGoogleへアクセスすると、SSL復号化されていることが確認できます。

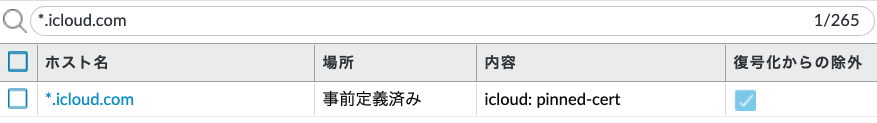

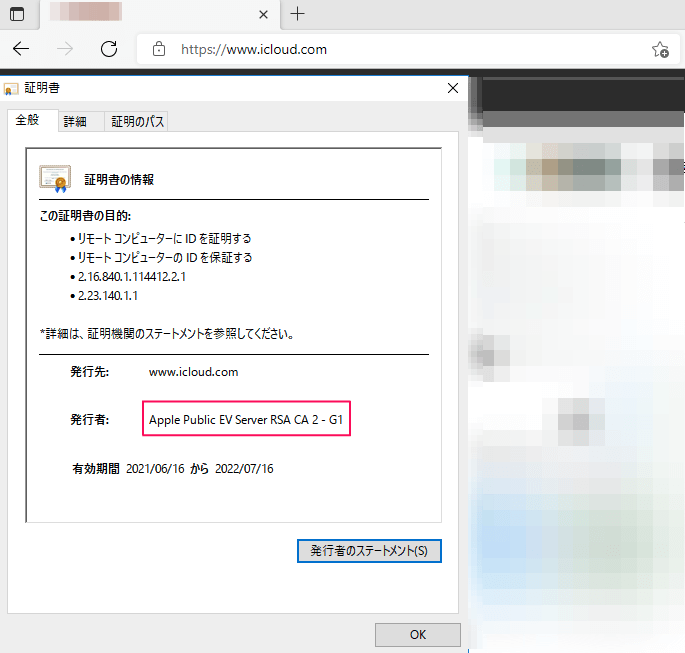

では、SSL復号化対象外として登録されている icloud.comへアクセスすると、SSL復号化されていないことが確認できます。

MONITOR >> ログ >> トラフィック よりトラフィックログからもicloudへのアクセスは復号化されておらず、GoogleはSSL復号化されていることが確認できます。

では、Googleへのアクセスを、SSL復号化対象外にするよう設定してみます。

DEVICE >> 証明書の管理 >> SSL復号化例外 へ移動し、追加をクリックします。

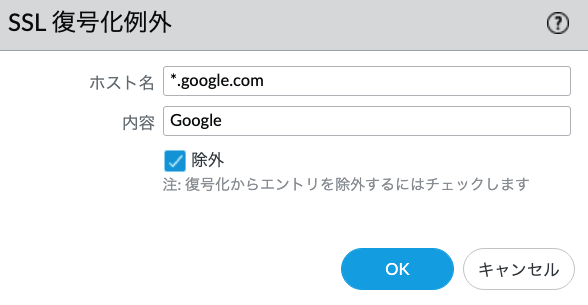

以下の画面より設定します。

- ホスト名:サイトを指定。*.google.com を設定

- 内容:任意のコメント。今回は、Googleと入力

- 除外:チェックを入れる

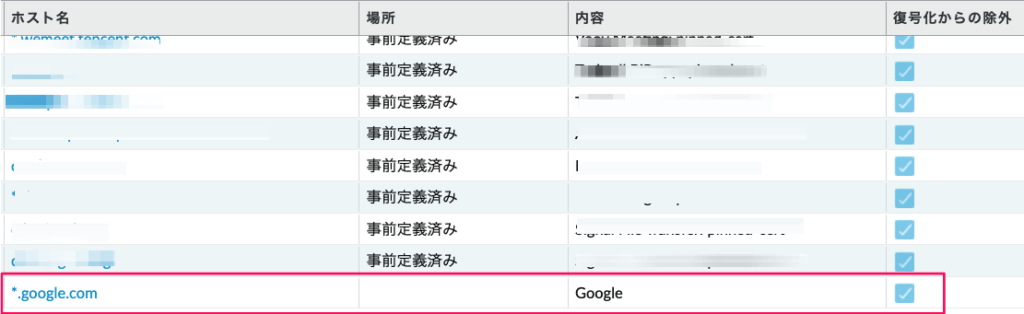

設定後、OKをクリックすると、SSL復号の除外サイトとして登録されます。

コミットを実行後、端末からGoogleへアクセスすると、SSLが復号されていないことが確認できます。

MONITOR >> ログ >> トラフィック よりトラフィックログからもGoogleへのアクセスは復号化されていないことが確認できます。

URLカテゴリによる例外設定

復号ポリシーにより、URLカテゴリ単位で、SSL復号化を除外することができます。

今回はYahoo! Japan へのアクセスについて、SSL復号化から除外してみます。

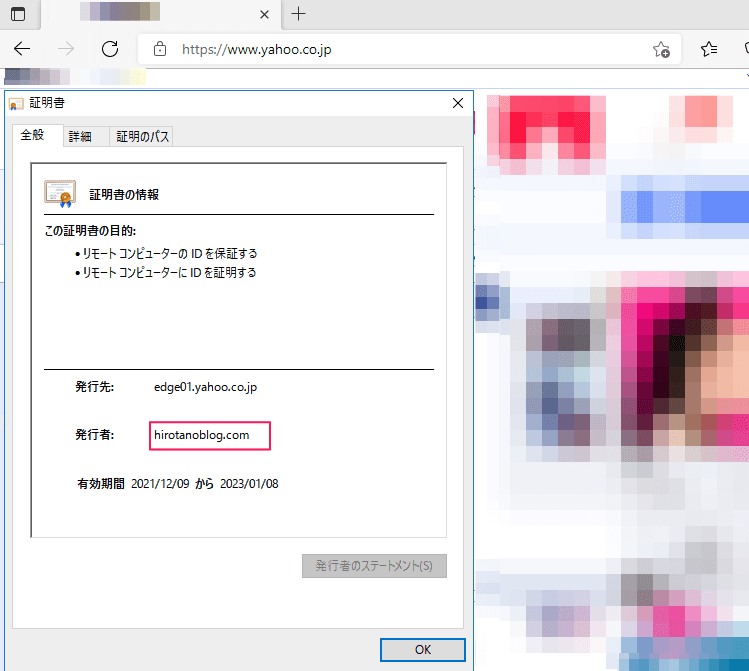

まず、設定前に、Yahoo! Japanへアクセスし、SSL復号化されていることを確認します。

Yahoo! JapanがURLカテゴリのどの分類に所属するのかは、以下のサイトより検索することができます。Yahoo! Japanは、Internet Portals にカテゴリされていることが確認できます。

では、復号化ポリシーにより除外設定をします。

復号化ポリシー設定

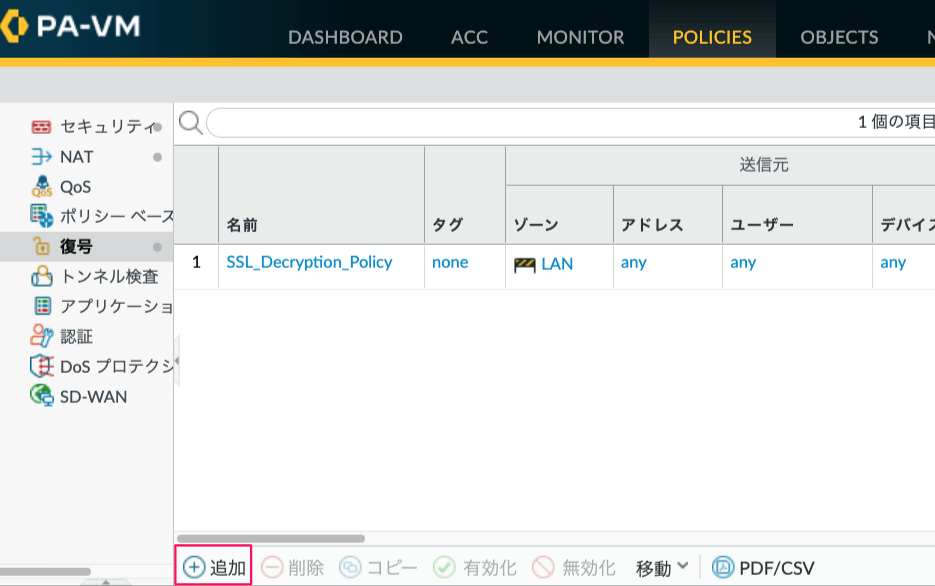

POLICIES >> 復号 へ移動し、追加をクリックします。

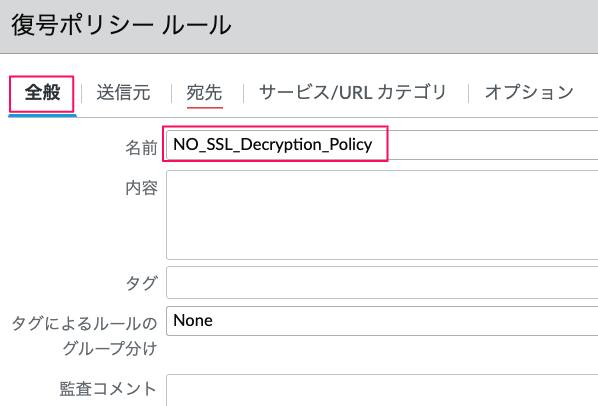

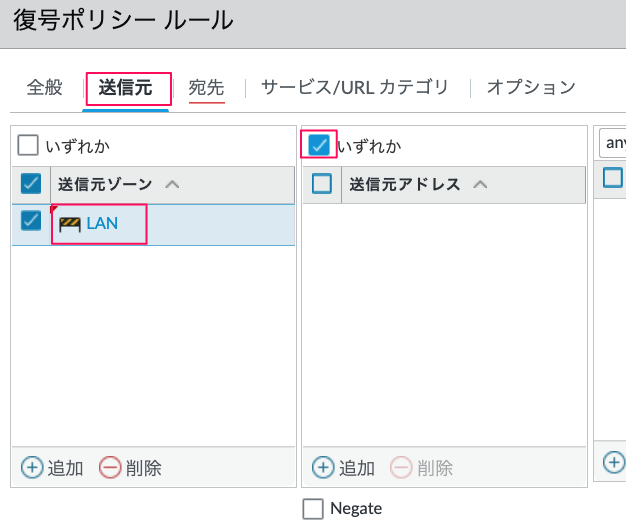

各5つのタブ(全般、送信元、宛先、サービス/URLカテゴリ、オプション)を設定します。

- 名前:任意の名前。ここでは、NO_SSL_Decryption_Policyとします。

- 送信元ゾーン:ゾーンとしてLANを選択します。

- 送信元アドレス:送信元アドレスは制限しないため、いずれか にチェックを入れます。

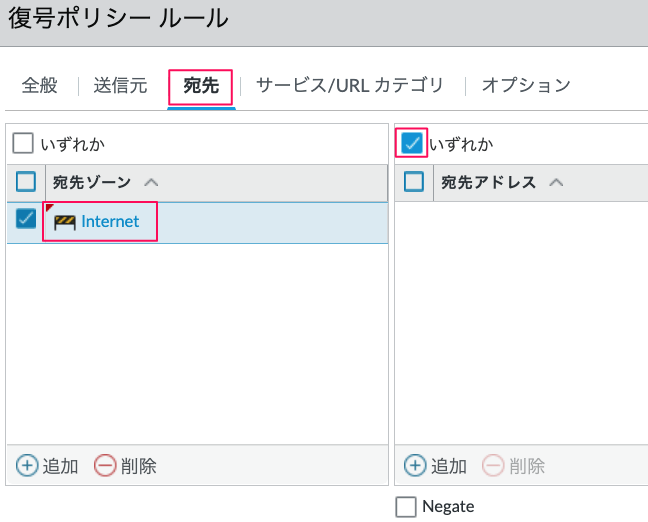

- 宛先ゾーン:ゾーンとしてInternetを選択します。

- 宛先アドレス:宛先アドレスは制限しないため、いずれか にチェックを入れます。

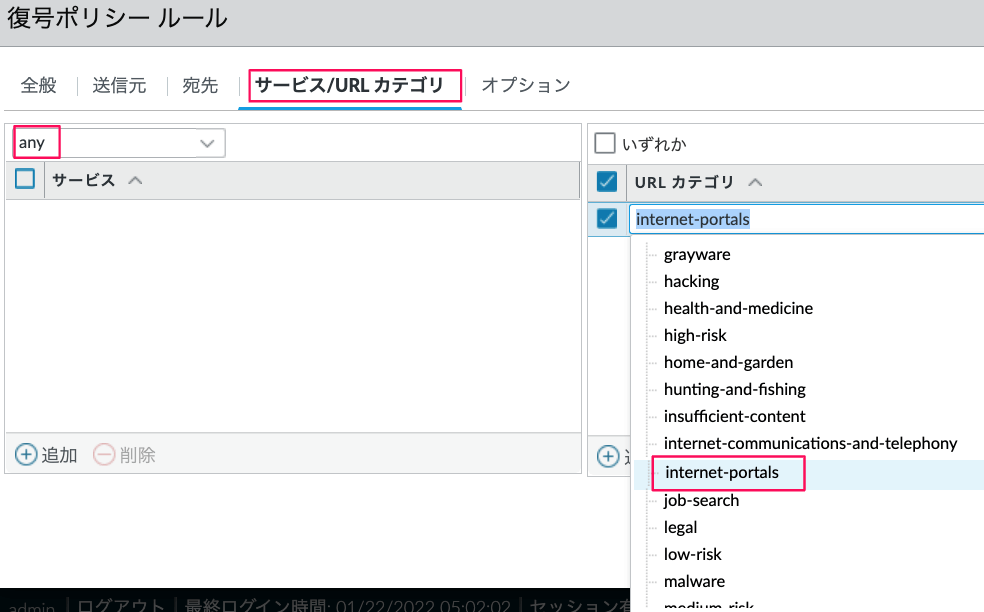

- サービス:anyを選択します。

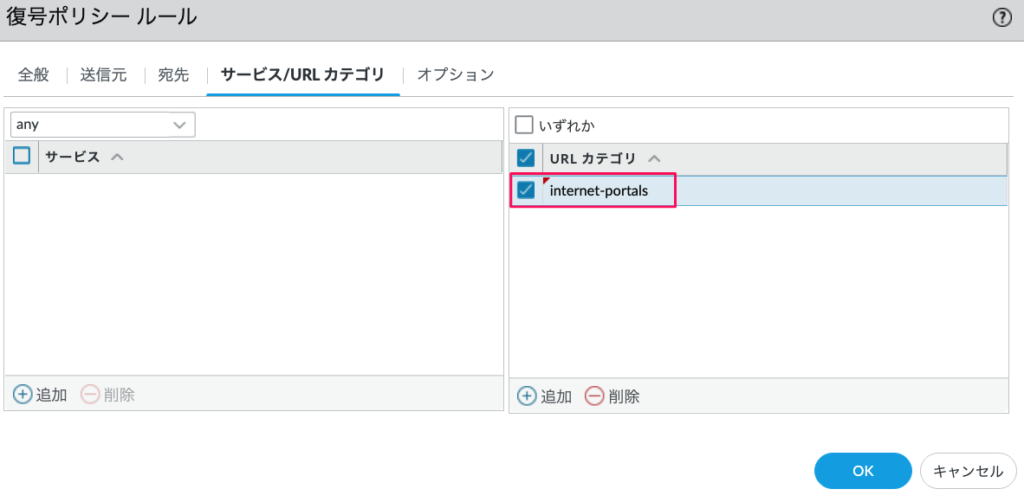

- URLカテゴリ:追加をクリックし、internet-portalsを選択

上記のように登録されます。

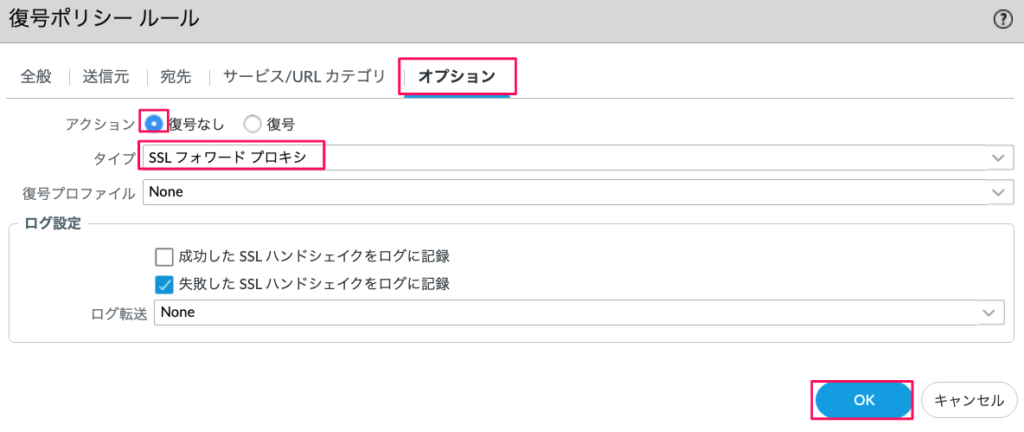

- アクション:復号なしにチェック

- タイプ:SSLフォワードプロキシを選択

- 復号プロファイル:None

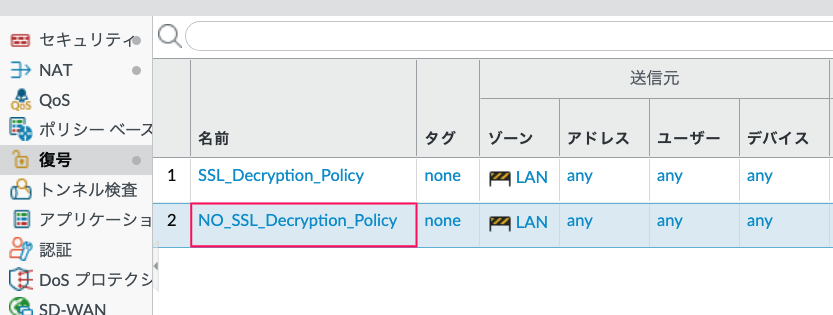

OKをクリックすると、以下のように復号ポリシーが追加されます。

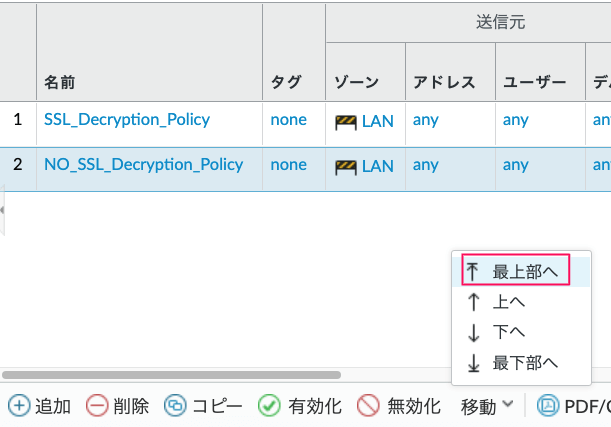

SSL復号除外ポリシーは、SSL復号処理の前に実施しないといけないため、ポリシーを一番上に移動します。該当ポリシーを選択し、移動 >> 最上部へ をクリックします。

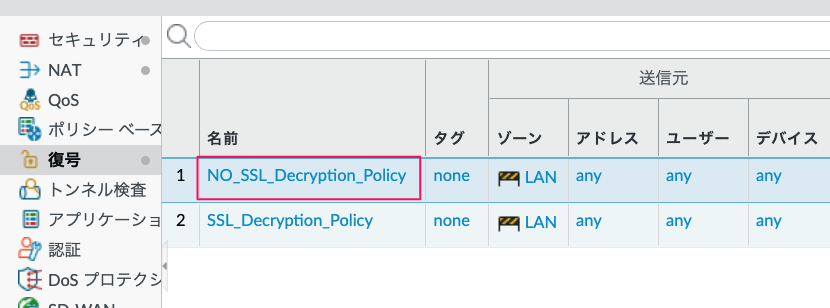

下記のとおり、ポリシーが最上部へ移動します。

設定完了後、コミットを実行します。

動作確認

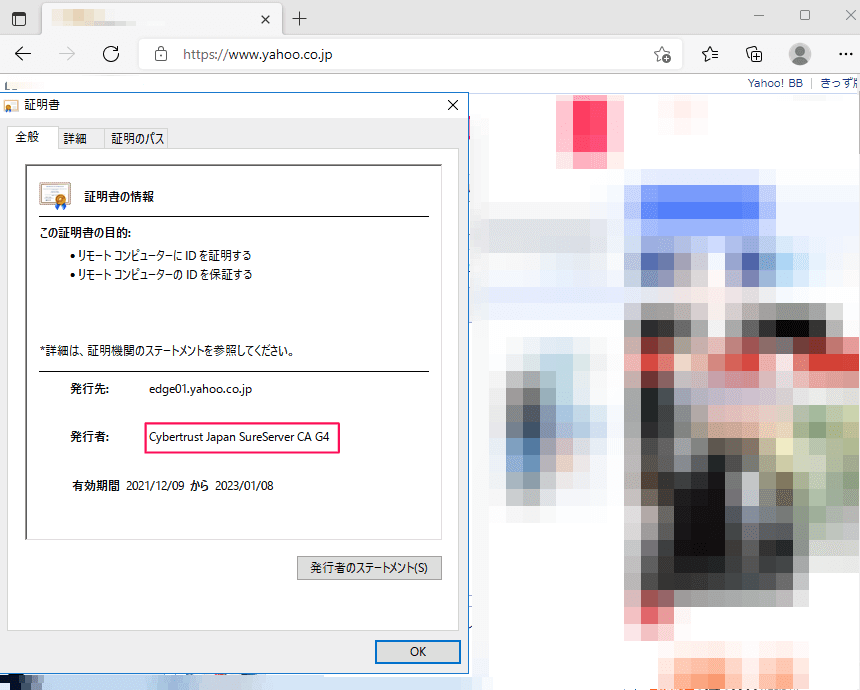

端末からYahoo!Japanへアクセスすると、SSL復号化されていないことが確認できます。

機密情報の観点から、financial-services, health-and-medicineのカテゴリは、SSL復号化の対象外にすることが多いです。

SSL復号化の除外を設定し、こまめに運用することで、機器負荷を抑えながら、UTMと組み合わせて、セキュリティを向上させることができます。

更新履歴

2020/11/4 初版(バージョン9.0.9を使用)

2022/1/23 バージョン10.0.8 用に更新

・画面の更新(9.0.9→10.0.8) ※ 9.0と設定項目の差異はほとんどありません。

・端末のブラウザをIEからEdgeへ変更

コメント