読む前にパッと耳で!この記事のポイント、サクッと音声でお届け

このポッドキャスト音声は、本記事をもとに、AIツール(NotebookLM)を用いて自動生成したものです。発音や言い回しに不自然な点や、内容に誤りが含まれる可能性があります。あくまで「理解の補助」としてご活用いただけますと幸いです。

Paloaltoでは、GlobalProtectというSSL-VPN機能により、リモートユーザ向けにVPN接続を提供できます。

以下の記事では、SSL-VPNで接続時にクライアント証明書によるクライアント認証を行います。

今回の記事は、以下の記事の構成や内容を前提に、クライアント認証部分のみを記事しますので、先にご覧いただくことをお勧めします。

>> 参考記事 : GlobalProtectの設定(ローカルユーザ)と動作確認 PANOS9.0.9-h1.xfr今回は、全ユーザで共通のクライアント証明書を発行して、そのクライアント証明書がインストールされていない端末はSSL-VPN接続できないようにします。

クライアント証明書の発行

まず、クライアント証明書を発行します。

前提の構成で認証局として、PA-Cert-Authorityの証明書を発行していますので、その認証局の署名をつけた証明書を発行します。

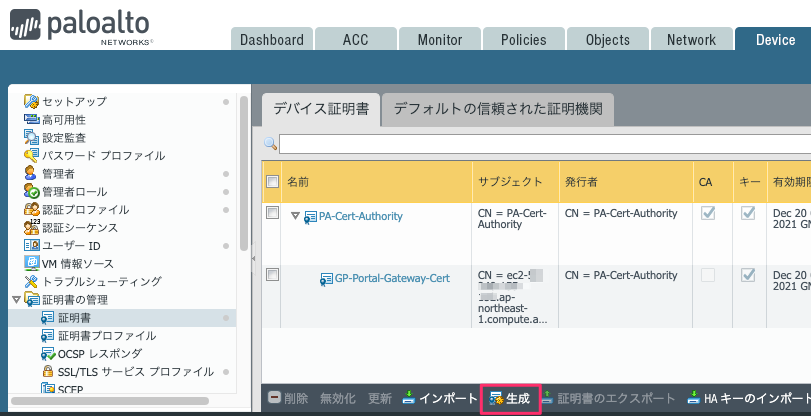

Device >> 証明書の管理 >> 証明書 の デバイス証明書で生成をクリックします。

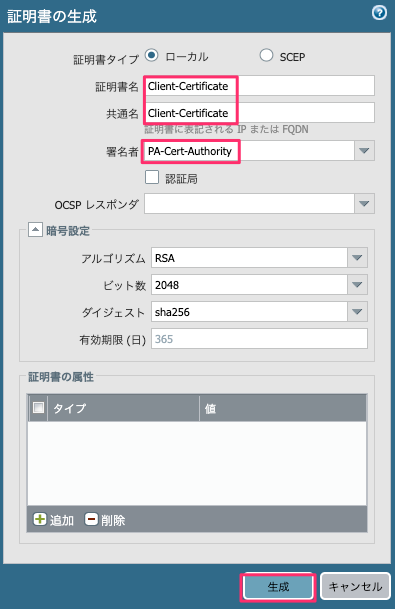

以下の画面が出力されます。

- 証明書名:任意の名前。今回は、Client-Certificate とします。

- 共通名:任意の名前。今回は、Client-Certificate とします。

- 署名者:認証局であるPA-Cert-Authorityを選択

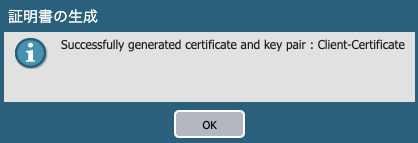

設定後、生成をクリックすると、以下の通り、ポップアップが出ます。

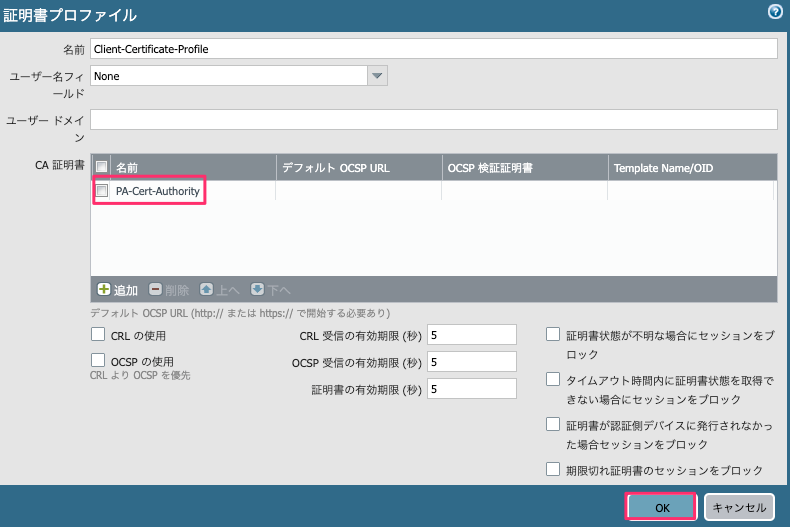

証明書プロファイル

認証プロファイルでCA証明書を選択し、それをゲートウェイに紐づけることで、クライアント認証を有効にします。

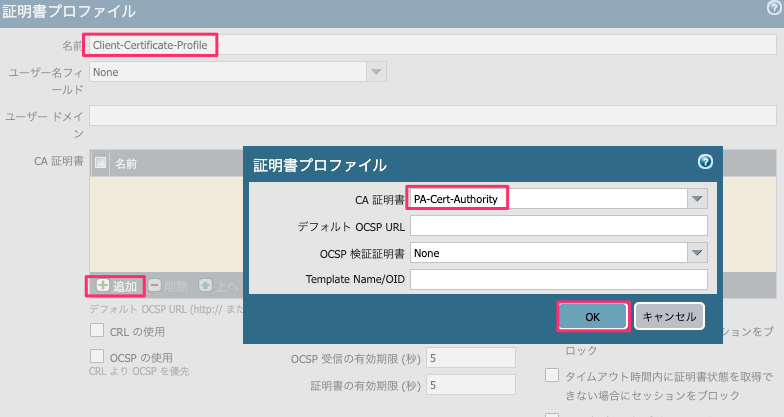

Device >> 証明書プロファイル より 追加 をクリックします。

以下の画面がより、設定します。

- 名前:任意の名前。今回は、Client-Certificate-Profileとします。

- CA証明書:追加をクリックし、CA証明書にPA-Cert-Authorityを選択

OKをクリックすると、以下の画面になりますので、OKをクリックします。

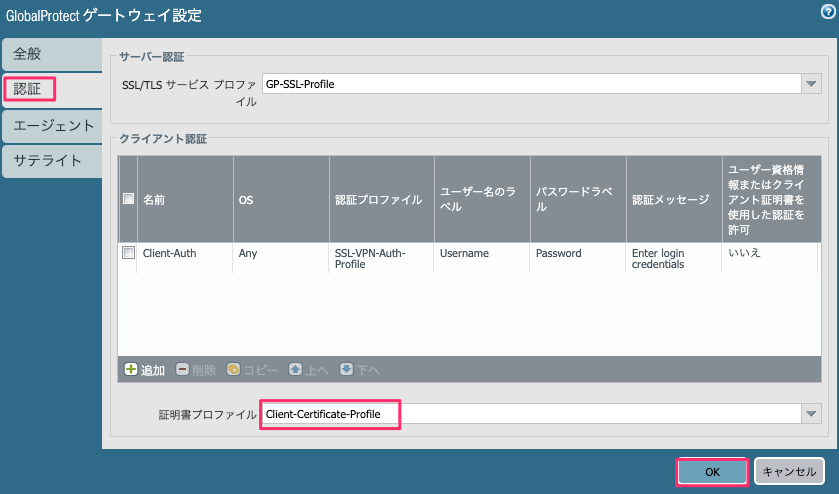

ゲートウェイに紐付け

Network >>GlobalProtect >> ゲートウェイに移動し、GP-Gatewayを選択します。

証明書プロファイルで、先ほど設定したClient-Certificate-Profileを選択しOKをクリックします。

コミットを実行後、端末からの動作確認をします。

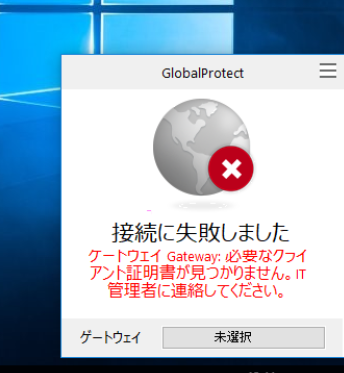

端末からの動作確認

クライアント証明書をインストールしていない段階で、端末からGlobalProtectクライアントで接続すると、以下のようにエラーとなり接続できません。

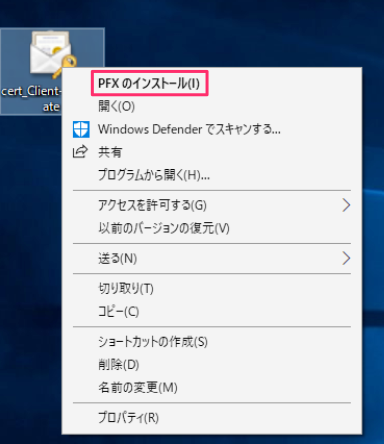

Device >> 証明書の管理 >> 証明書 の デバイス証明書より発行したクライアント証明書を証明書のエクスポートにて、暗号化された秘密鍵と証明書(PKCS12)でダウンロードします。

証明書をPFXのインストールでインポートします。

クライアント証明書インポート後、再度、GlobalProtectクライアントから接続を試みると、認証が通り、接続済みとなります。

コメント