読む前にパッと耳で!この記事のポイント、サクッと音声でお届け

このポッドキャスト音声は、本記事をもとに、AIツール(NotebookLM)を用いて自動生成したものです。発音や言い回しに不自然な点や、内容に誤りが含まれる可能性があります。あくまで「理解の補助」としてご活用いただけますと幸いです。

GlobalProtectでは、HIP(ホスト情報プロファイル)に基づき、VPN接続されたユーザのアクセスを制御することができます。 端末はVPN接続の際に、自身の端末情報をPaloaltoに提供します。その情報を元にHIPプロファイルでチェック内容を定義し、セキュリティポリシーに適用します。

HIP制御をする場合は、GlobalProtectサブスクリプションライセンスが必要になります。

HIPでは以下の端末情報をチェックすることができます。

- 全般(ホスト名など)

- モバイルデバイス

- パッチ管理

- ファイアウォール

- アンチマルウェア

- ディスクバックアップ

- ディスク暗号化

- データ損失防止

- 証明書

- カスタムチェック

取得できる情報の詳細は以下を参照してください。

>> What Data Does the GlobalProtect App Collect? – GlobalProtect Administrator’s Guide今回は、HIPにより、Windowsファイアウォールが有効になっているかどうかをチェックし、有効になっている場合のみ通信を許可させます。

GlobalProtectは以下の記事の構成を踏襲しますので、先にお読みいただくことをお勧めします。

>> 参考記事 : GlobalProtectの設定(ローカルユーザ)と動作確認 PANOS9.0.9-h1.xfr端末側の事前確認

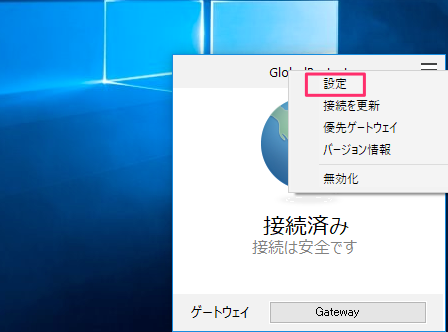

まず、端末側でGlobalProtectクライアントが取得しているHIP情報を確認します。 GlobalProtectクライアントの下の画面より、設定をクリックします。

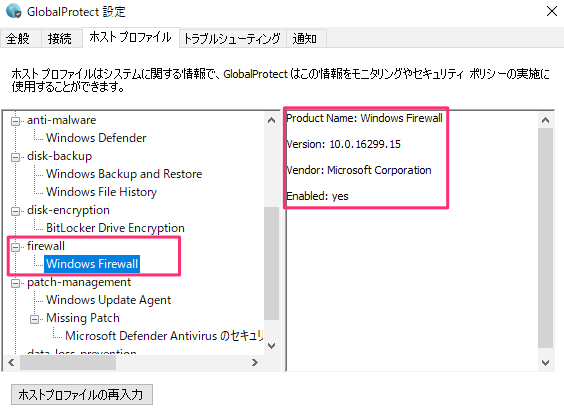

ホストプロファイル タブをクリックすると、HIPで取得されている情報を確認することができます。 以下の画面では、Windows Firewall が 有効(Enabled : yes)であることが確認できます。

それでは、Windows Firewallの有効・無効を確認するHIPプロファイルを設定し、セキュリティポリシーに適用してみます。

HIP設定とポリシー適用

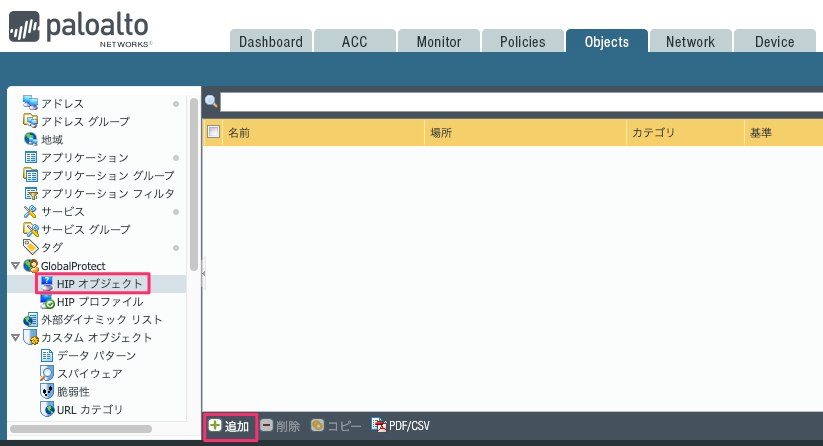

HIPオブジェクトの作成

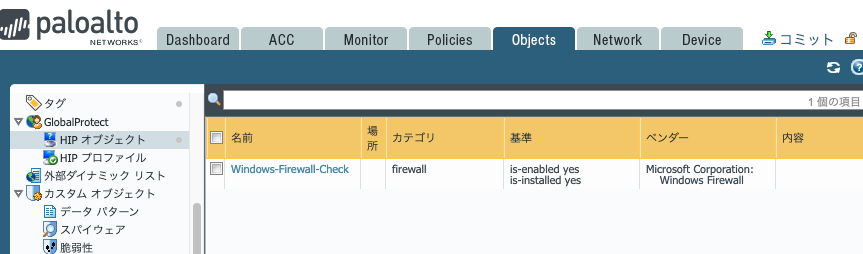

まず、 HIPオブジェクトを作成します。Objects >> GlobalProtect >> HIPオブジェクト へ移動し、追加をクリックします。

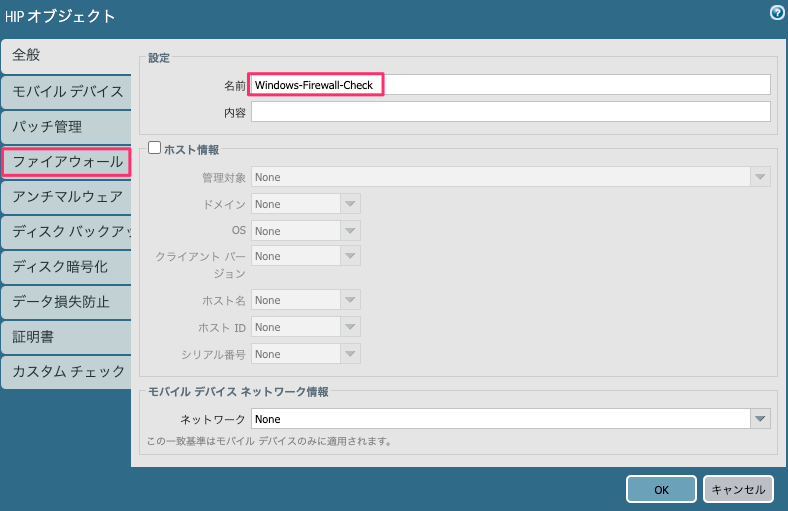

全般タブで 名前は任意(今回は Windows-Firewall-Checkとします)に設定します。次に ファイアウォール タブに移動します。

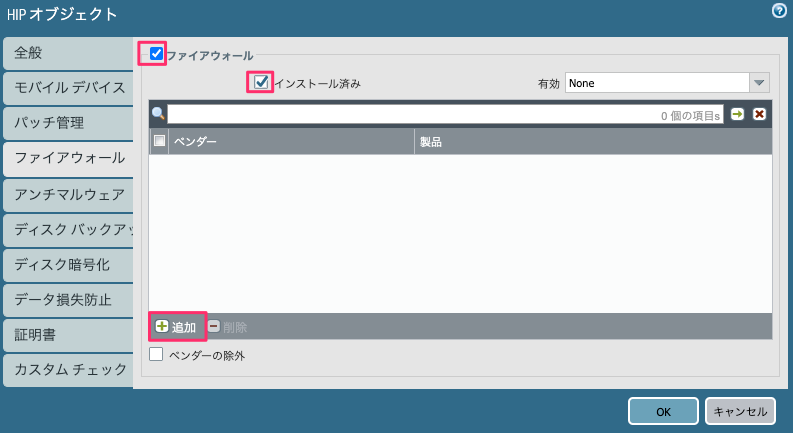

ファイアウォール タブで ファイアウォールとインストール済みにチェックを入れ、追加をクリックします。

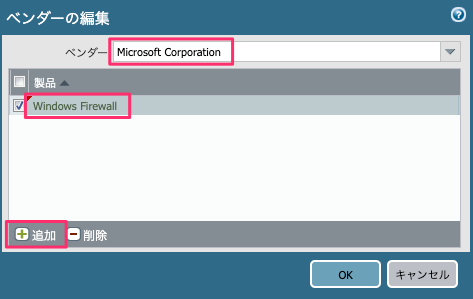

ベンダ編集画面が表示されます。ベンダより、複数のベンダがプルダウンで一覧表示されますので、その中からMicrosoft Corporation を選択します、製品 >> 追加ボタンより、Firewallソフトが一覧表示されますのでWindows Firewallを選択します。設定後、OKをクリックします。

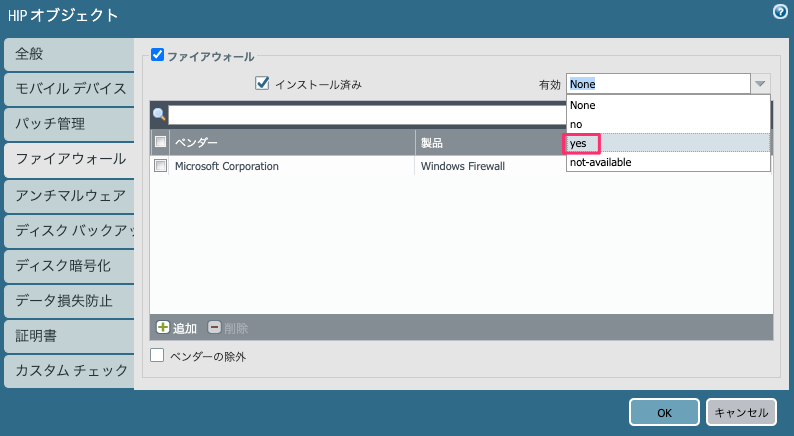

以下の画面になりますので、右上の有効プルダウンでyesを選択します。

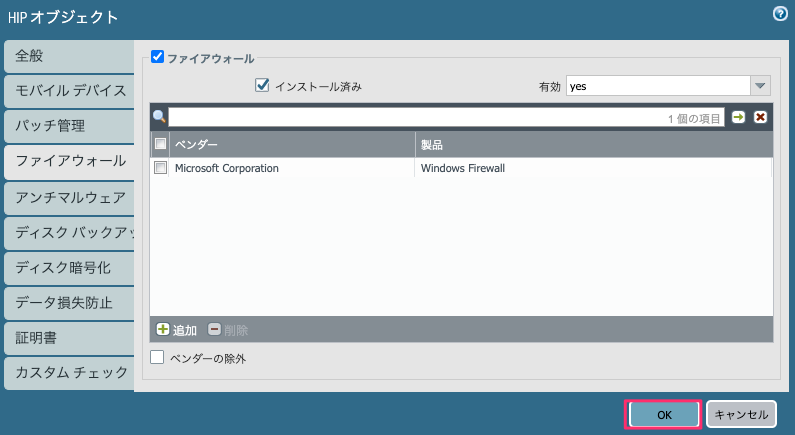

以下の画面になりますので、OKをクリックします。

以下の通り、HIPオブジェクトが登録されます。

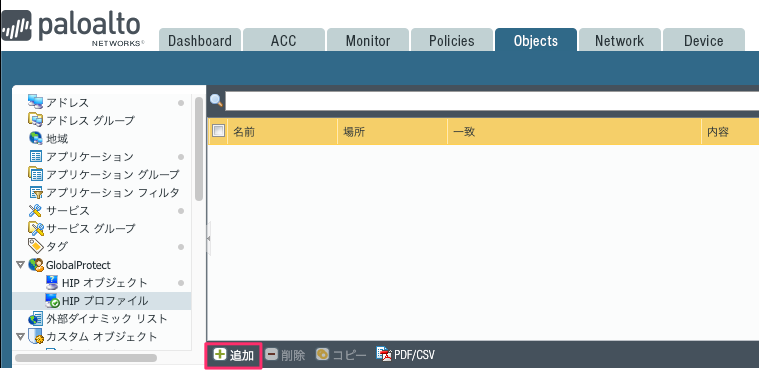

HIPプロファイルの設定

先ほど設定したHIPオブジェクトをHIPプロファイルに紐付けます。

Objects >> GlobalProtect >> HIPプロファイル へ移動し、追加をクリックします。

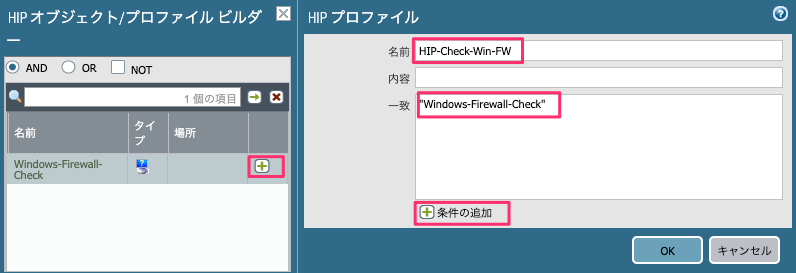

以下の画面で、名前は任意(今回は、HIP-Check-Win-FWとします)に設定し、条件の追加 をクリックすることで、HIPオブジェクトの一覧が表示されます。 +ボタンにより追加することで、右画面の一致にHIPオブジェクトが登録されます。設定後、OKをクリックします。

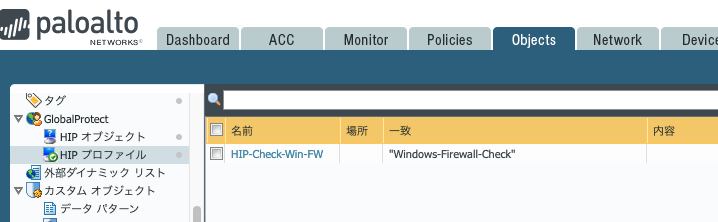

以下のようにHIPプロファイルが登録されました。

セキュリティポリシーへの適用

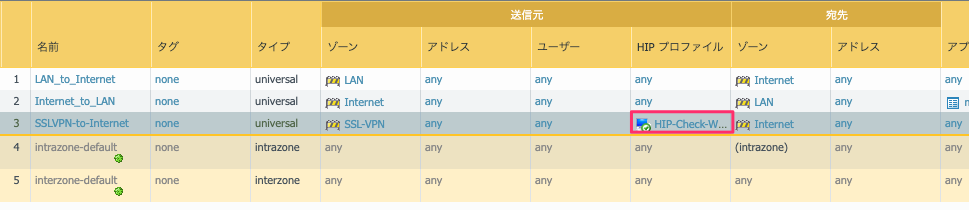

セキュリティポリシーに先ほど設定したHIPプロファイルを適用します。 SSL-VPNゾーンからインターネットへのアクセスに関するポリシーを選択し、編集します。

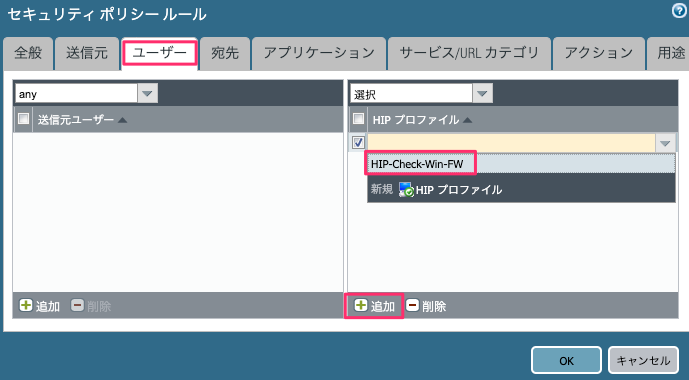

ユーザタブで、HIPプロファイルが選択できます。以下の画面の通り、追加ボタンからHIP-Check-Win-FWを選択します。

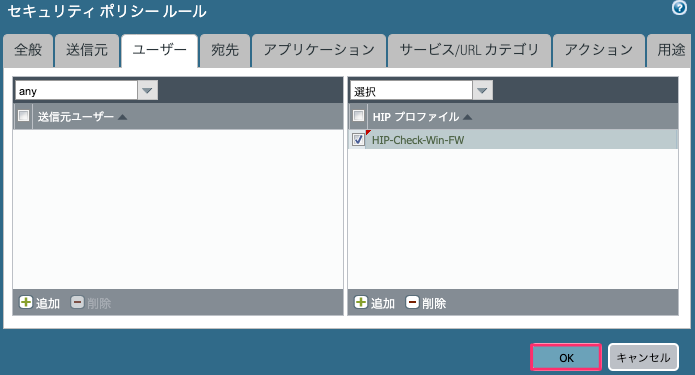

以下の画面になるので、OKをクリックします。

セキュリティポリシーにHIPプロファイルが適用されたことが確認できます。

コミットを実行後、端末より動作確認します。

動作確認

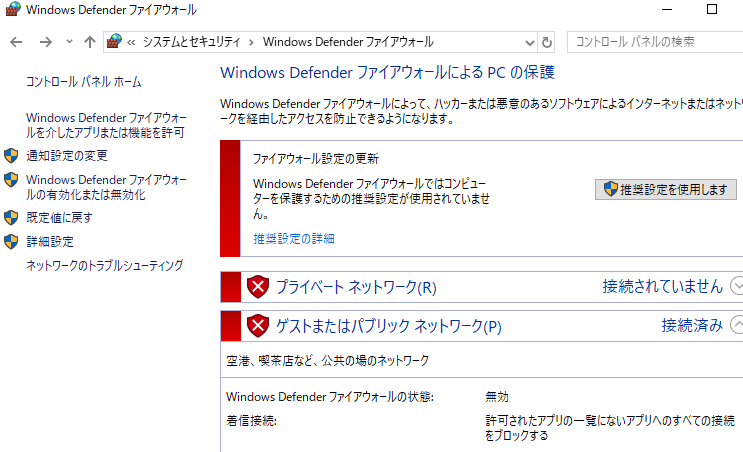

端末側でWindowsファイアウォールを一旦、無効化します。

改めて、GlobalProtectクライアントでリモート接続を試みます。すると、接続済み状態となります。

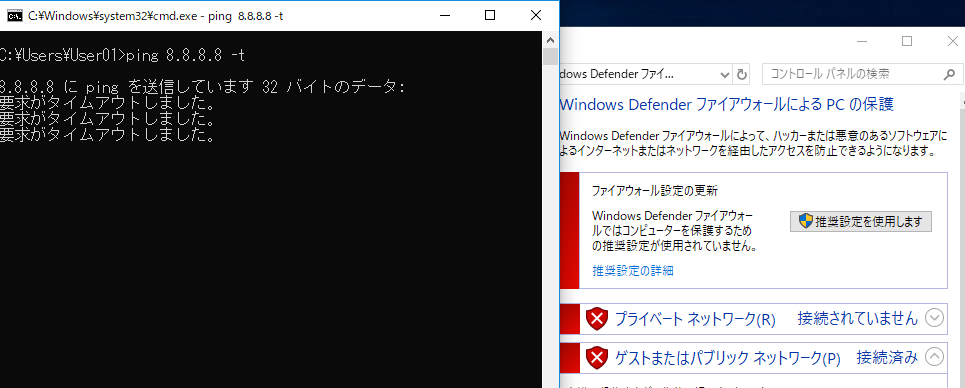

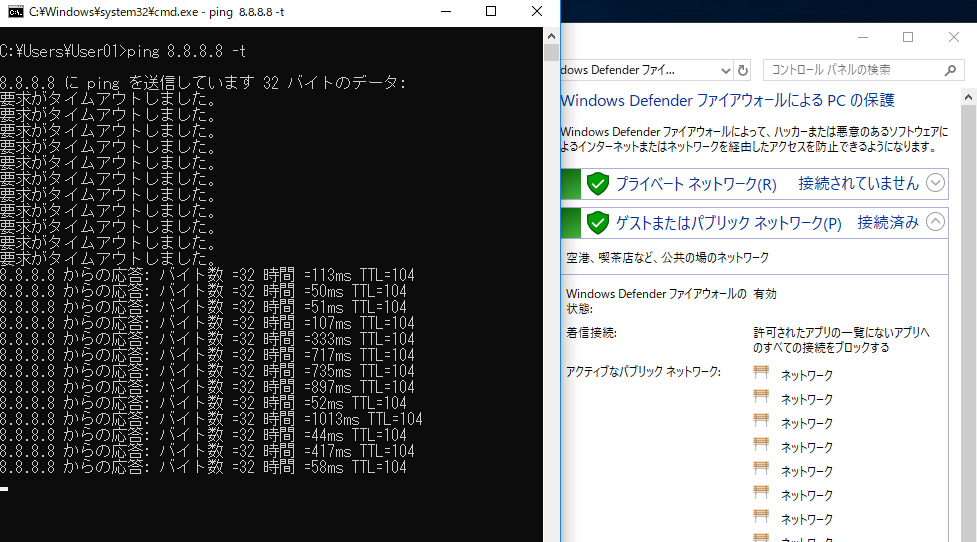

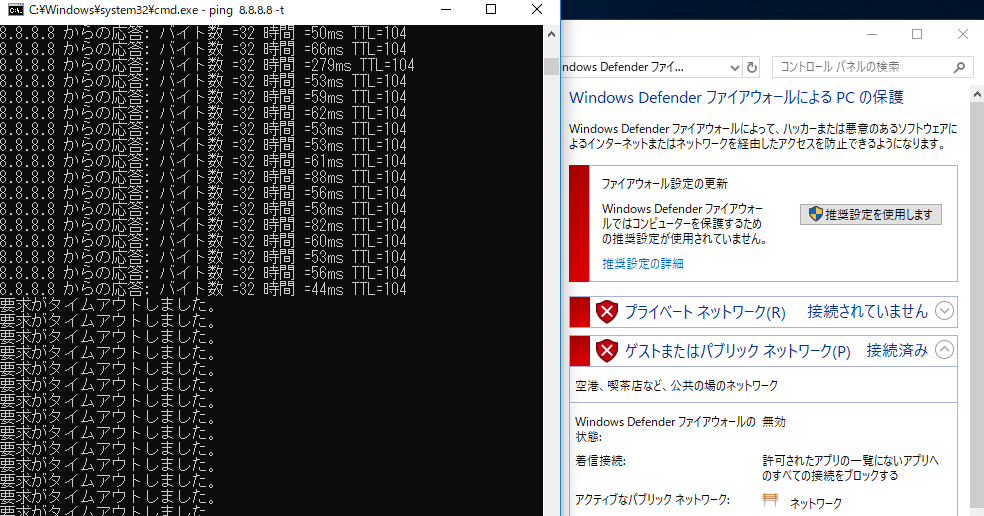

HIPプロファイルを適用したポリシー(インターネット接続)が使用される通信を発生させるため、Google DNS(8.8.8.8)へ連続でping を実行します。

すると、以下のようにタイムアウトとなります。Windows ファイアウォールが無効化されている状態では、インターネットへ接続ができないことが確認できます。

上記の状態で、推奨設定を使用します をクリックして、Windowsファイアウォールを有効化します。 有効化後、しばらくすると、pingの応答が返ってきます。

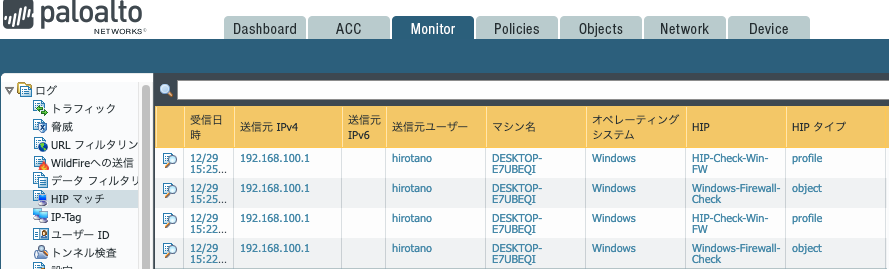

Monitor >> ログ >> HIPマッチ を確認すると、適用したHIPプロファイル、HIPオブジェクトがチェックされていることが確認できます。

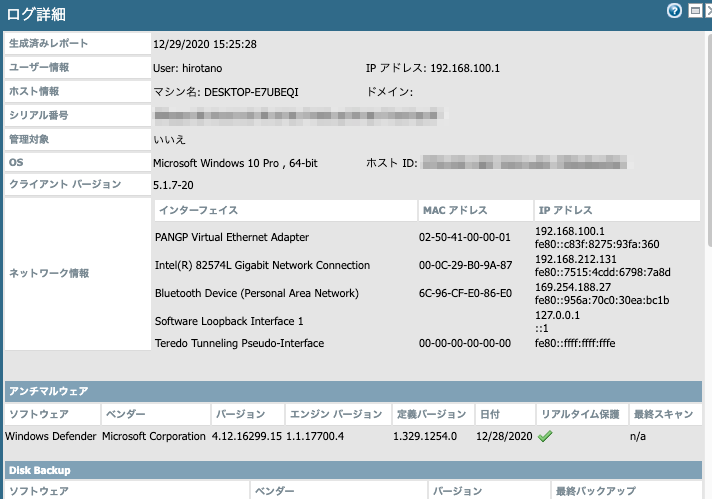

ログの詳細を確認すると、HIPで取得した端末の情報が確認できます。

Pingの応答が返ってきている状態で、Windowsファイアウォールを無効化します。 無効化後、しばらくすると、再び、タイムアウトになります。

このように端末の状態を元に、セキュリティポリシーにて通信制御することができます。

例えば、アンチウイルスソフトでリアルタイム保護が実行されていない場合は、一部の制限された接続先のみ通信できるようにし、リアルタイム保護が実行されている場合のみ、接続先の制限を緩和する などの実装することもできます。

コメント