この記事は、SSLインスペクション(deep-inspection)を有効にした状態で、UTM(侵入防止)の動作を確認します。先に以下の記事をお読みいただくことをお勧めします。

>> 参考記事 : SSLインスペクション(deep-inspection)設定と動作確認 FortiOS6.2.4

IDPシグネチャによる遮断

FortigateのUTM機能の一つである不正侵入検知について設定、動作確認します。不正侵入検知は、既知の脆弱性を利用した悪意のある通信、攻撃を検知、遮断する仕組みで、攻撃パターンを定義したシグネチャベースでの検知となります。

設定

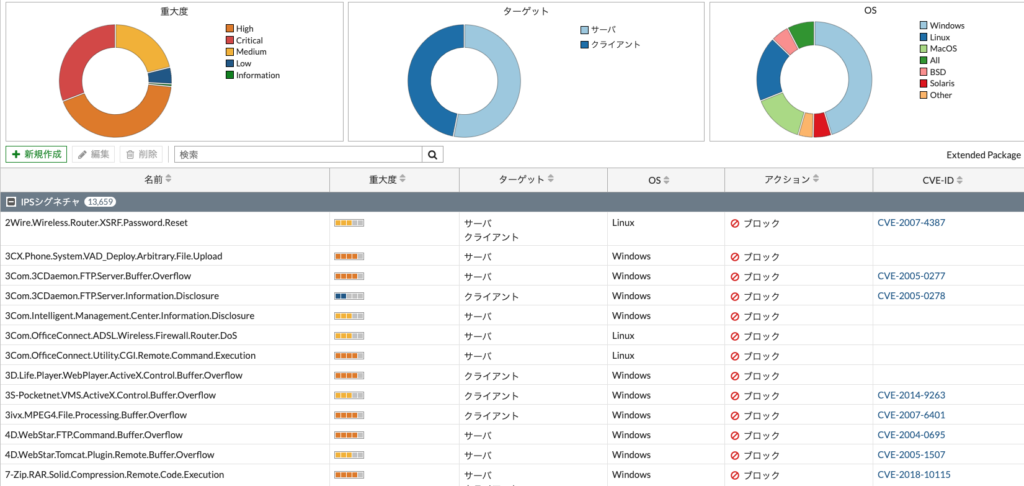

シグネチャは膨大にあり、【セキュリティプロファイル】-【IDPシグネチャ】で確認することができます。

今回、テストで使用する予定の脆弱性であるWeb.Server.Password.Files.Accessを検索枠の中に入力して、詳細を確認してみます。

すると、以下のような結果を得られます。アクションはデフォルトでブロックと定義されています。

名称の上にカーソルを合わせると、詳細を確認できます。

不正侵入検知では、検知対象とアクションを定義するプロファイル設定が必要で、【セキュリティプロファイル】-【侵入検知】で 確認できます。

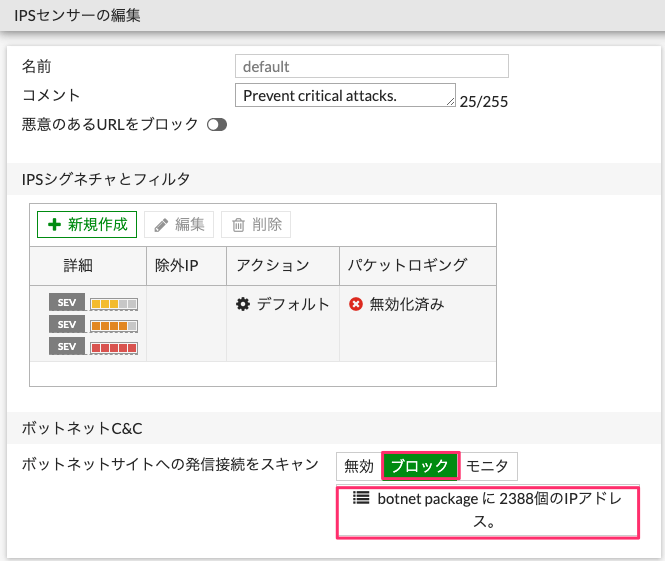

あらかじめ用意されているdefault をダブルクリックして、設定内容を確認します。

重大度3〜5の場合、デフォルトのアクションが実行されるよう設定されています。

先ほど検索したWeb.Server.Password.Files.Accessは、重大度3でアクションがデフォルトでブロックです。そのため、defaultプロファイルを適用したポリシーで、Web.Server.Password.Files.Accessを検知した場合は、ブロックされます。

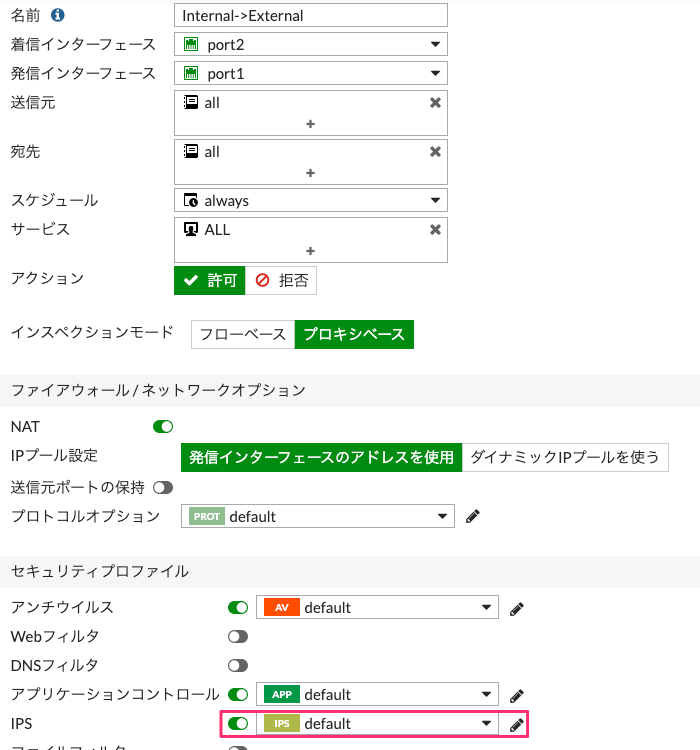

では、内部から外部へのポリシーへプロファイルを適用します。【ポリシー&オブジェクト】-【ファイアウォールポリシー】へ移動し、Internal->Externalのポリシーを編集し、IPSを有効にし、default を適用します。

動作確認

端末より、動作確認します。Googleで、/etc/passwdと検索することで、Web.Server.Password.Files.Accessのシグネチャにより検知されます。

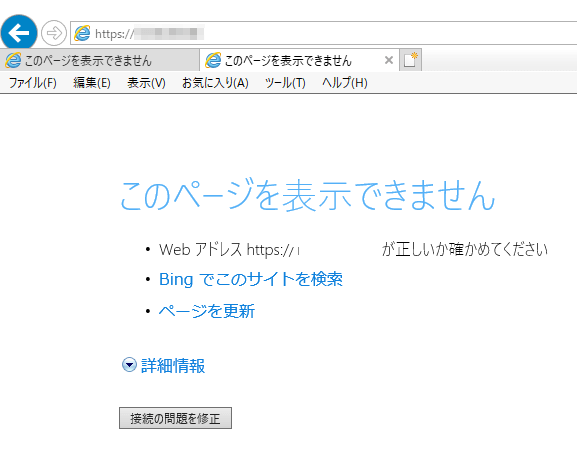

検索を実行すると、ブラウザ上に以下のようなアラート画面が出力されます。

GUI上でも【ログ&レポート】-【侵入防止】にてブロックされたログが確認できます。

ボットネット C&C接続の遮断

C&Cはコマンド&コントロールの略で、感染したデバイスはリモートから不正なコマンドを実行されます。Fortigateの侵入防止で、C&Cサーバへの発信を遮断することができます。

設定

セキュリティプロファイル >> 侵入防止 より、今回ポリシーに適用しているdefaultのプロファイルで、ボットネットC&Cのボットネットサイトへの発信接続をスキャンをブロックに変更します。

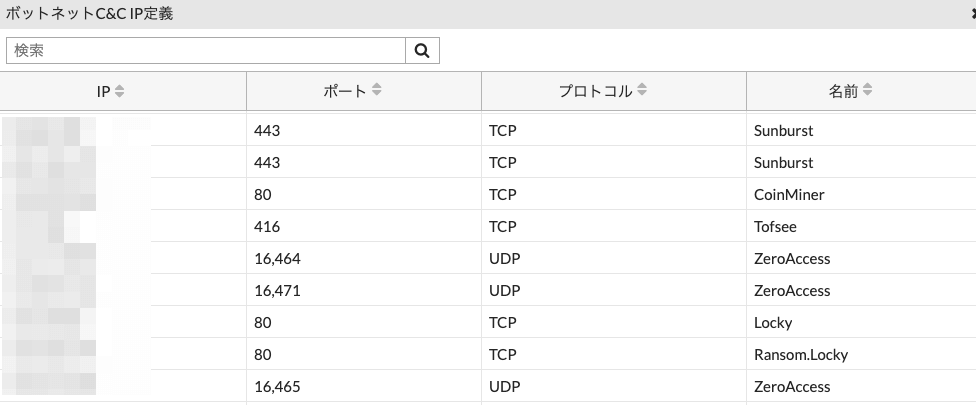

上の図で、botnet package にxxxx個のIPアドレス と表示されるところをクリックすると、遮断されるC&CサーバへのIPアドレス、ポート番号の一覧が参照できます。

OKをクリックし、動作確認します。

動作確認

ボットネットC&C IP定義にある ポート443 TCPの接続先にブラウザでアクセスしてみます(ページは表示できません)

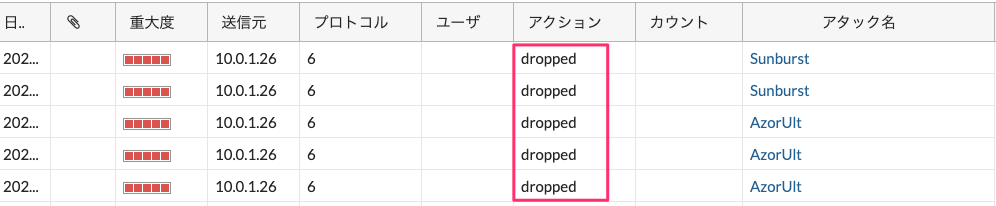

ログ&レポート >> 侵入防止 でログを確認すると、該当通信がドロップされていることがわかります。

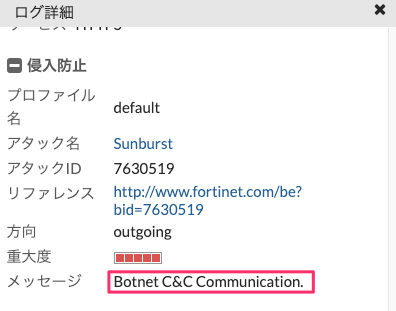

例えば、一番上のログの詳細より、C&C接続がブロックされていることが確認できます。

コメント