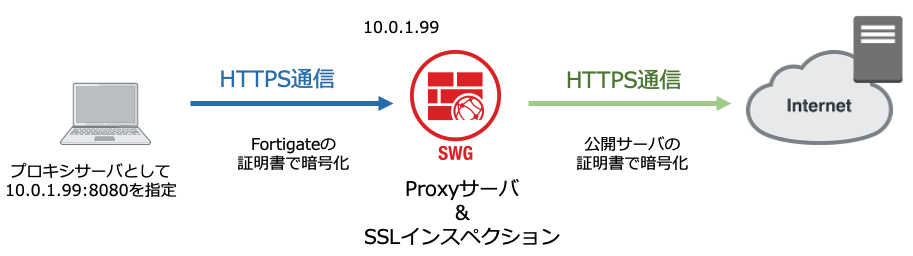

FortigateはWebプロキシサーバとしても動作します。また、SSLインスペクションやUTMを併用して、セキュアWeb ゲートウェイ(SWG :Secure Web Gateway)として動作させることもできます。 SSLインスペクションやUTMの動作確認については、下記に参考記事をリンクします。ここでは、Explicit Proxyの設定にしぼります。

Explicit Proxyの設定

Explicit Proxy

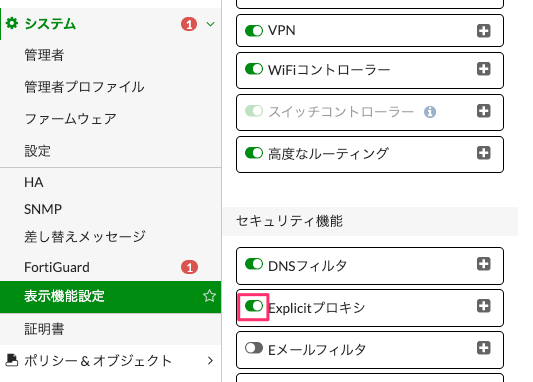

GUIで設定する場合、デフォルトでは、画面上に表示されません。 表示するためには、システム – 表示機能設定 で Explicitプロキシ を有効にし、適用をクリックします。

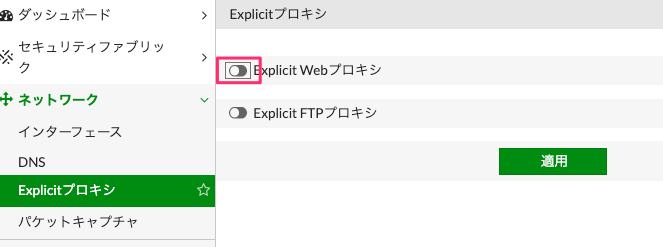

すると、ネットワーク の下に、Expilicitプロキシ が表示されます。 Expilicitプロキシ へ移動し、Explicit Web プロキシを有効にします。

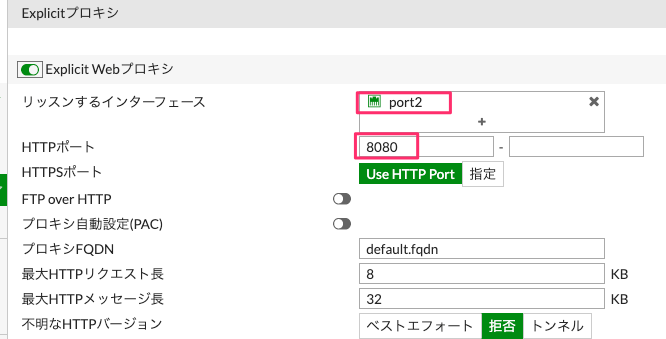

有効にすると、Explicit Web プロキシの設定ができます。以下の通り設定します。

- リッスンするインタフェース:プロキシ接続を受付するインターフェースを指定します。今回は、10.0.1.99が割り当てられているPort2を設定します。

- HTTPポート:今回は8080 と設定します。

プロキシポリシー

Fortigate宛にProxy接続された通信に対してのポリシーをプロキシポリシーで設定します。

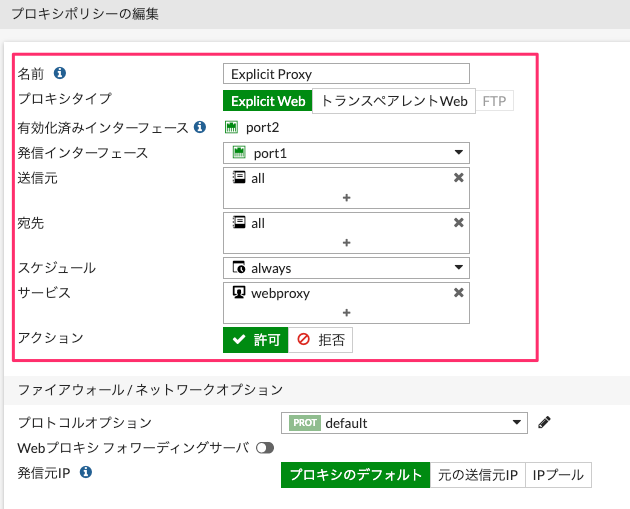

ポリシー&オブジェクト – プロキシポリシー へ移動し、プロキシ対象の通信ポリシーを設定します。 新規作成をクリックします。

- 名前:任意の名前をつけます。今回はExplicit Proxyとします。

- プロキシタイプ:Explicit Webを選択します。

- 発信インタフェース:プロキシ要求された通信をどのインタフェースから出力するのか指定します。今回は、インターネット向けのport1を設定します。

- 送信元・宛先:全ての送信元と宛先の通信を対象とするため、allとします。

- サービス;webproxy を指定します。

- セキュリティプロファイル:今回は、アンチウイルス、Webフィルタ、アプリケーションコントロール、IPSを有効にし、SSLインスペクションはdeep-inspectionにします。

- 許可トラフィックをログ;すべてのセッションを指定します。

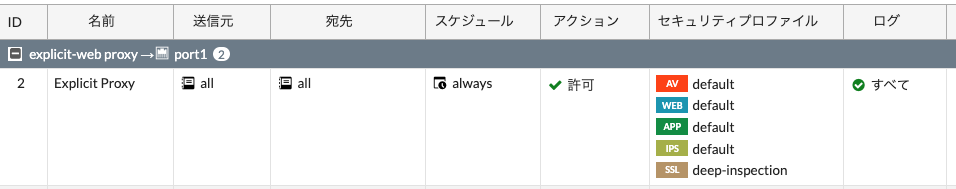

設定後、一番上にポリシーを移動します。以下のようなポリシーとなります。

動作確認

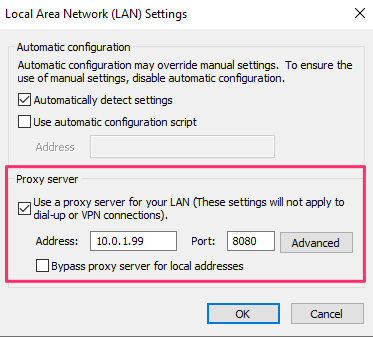

端末からFortigateをプロキシサーバとして指定し、Googleへアクセスしてみます。 ブラウザのプロキシ設定は以下のように設定します。

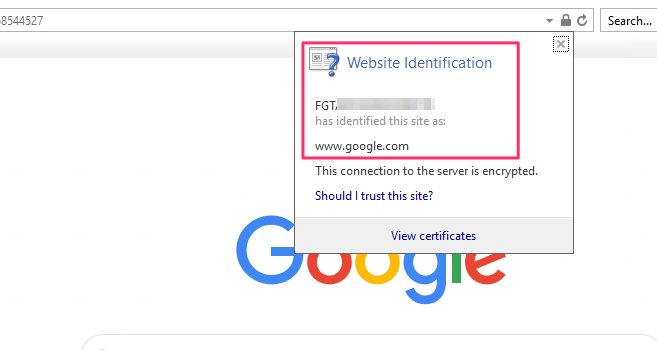

Googleへアクセスできることを確認しました。SSLインスペクションが機能しており、Fortigate発行のサーバ証明書を使用して、アクセスしていることがわかります。

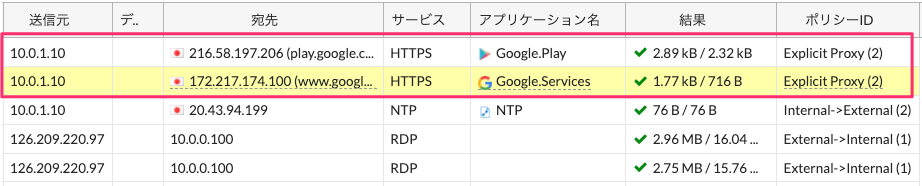

【ログ&レポート】-【転送トラフィック】で プロキシポリシーを通過したログが出力されています。

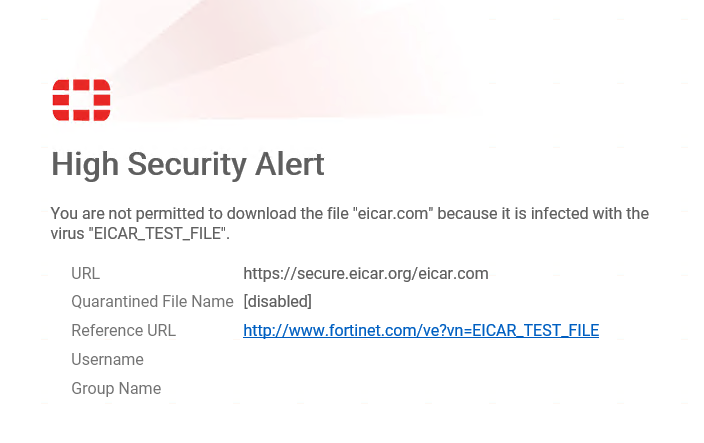

UTMも設定していますので、アンチウイルスやIDPも機能します。 eicarをダウンロードしようとすると、以下の通り、アラームが出力され、遮断されます。

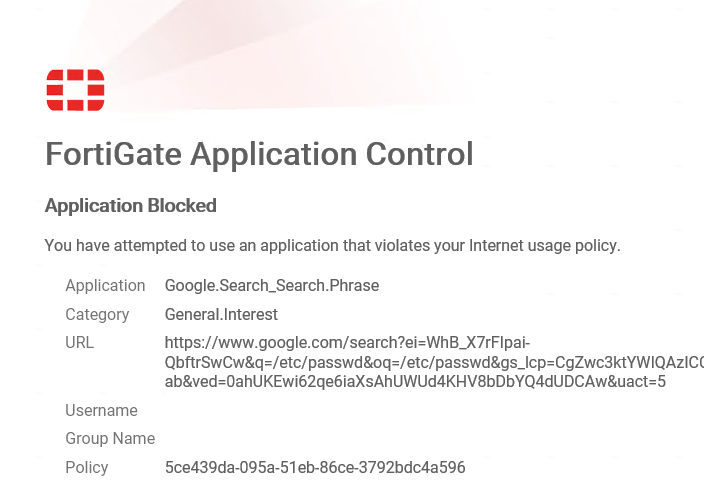

次にGoogle検索で、/etc/passwdを検索すると、以下の通りアラームが出力され、遮断されます。

このように、ExpicitProxyとSSLインスペクション、UTMを組み合わせることで、セキュアなプロキシを構築することができます。

プロキシポリシーは、FortiateのIPアドレス宛にProxy接続された通信のみに適用されます。つまり、ファイアウォールポリシーとプロキシポリシーは混在して使用することができます。

コメント