企業で、ユーザに使用させるアプリケーションやそのバージョンを管理したい場合があります。

サードパーティ製品でこれらの管理ができるものがありますが、Windows標準機能では、AppLockerという機能により、グループポリシーを用いて管理することができます。

この記事では、ActiveDirectory環境のグループポリシーを用い、Windows10端末に対して、AppLockerの設定や動作を確認していきます。

グループポリシーに関しては、下記の記事を参考にしてください。

【Active Directory】グループポリシーの構成・適用・更新

読む前にパッと耳で!この記事のポイント、サクッと音声でお届けポッドキャスト音声このポッドキャスト音声は、本記事をもとに、AIツール(NotebookLM)を用いて自動生成したものです。発音や言い回しに不自然な点や、内容に誤りが含まれる可能性...

GPO-AppLocker というGPOを作成し、コンピューターが所属するOUにリンクしているものとします。

サービスの起動(Application Identity)

アプリケーションを管理したいWindows端末にて、Application Identity というサービスを起動している必要があります。デフォルトでは、スタートアップは手動で、起動していません。

サービスを起動するため、スタートアップの状態を自動にする必要があります。これもグループポリシーにより変更できます。

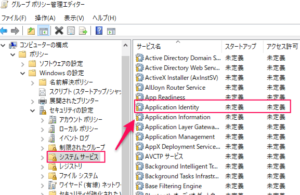

作成したGPO-AppLocker のグループポリシー管理エディターから、「コンピューターの構成」>>「ポリシー」>>「Windowsの設定」>>「セキュリティの設定」>>「システムサービス」 より Application Identityをクリックします。

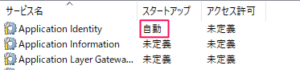

「このポリシーの設定を定義する」にチェックを入れ、自動を選択し、適用 >> OKをクリックします。

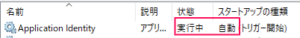

下記のとおり、設定が反映されます。

端末でグループポリシーを更新(gpupdate)を実行後、Application Identityが起動していることを確認します。

Applockerの構成

グループポリシー管理エディターにて、AppLockerは、「コンピューターの構成」>>「ポリシー」>>「Windowsの設定」>>「セキュリティの設定」>>「アプリケーション制御ポリシー」>>「AppLocker」 で設定できます。

管理したいファイルの種別により、設定項目が大きく4つに分かれています。

- 実行可能ファイルの規則:拡張子.exe .com が対象

- Windows インストーラーの規則:拡張子msi、mst、および .msp が対象

- スクリプトの規則:拡張子.ps1、.bat、.cmd、.vbs、および .js が対象

- パッケージアプリの規則:拡張子.appxが対象。Microsoft Storeから入手したアプリケーション。

それぞれの設定項目で設定・管理できる内容は、下記内容で共通です。

- アクセス許可:誰に対して、アクセスを許可させるのか、拒否させるのかを指定

- 条件:管理したいアプリケーションの条件として、発行元、パス、ファイルハッシュを指定します。例外も設定できます。

それでは、アクセス許可、条件について、「Windows インストーラーの規則」を例に確認していきます。制御したいアプリケーションとして、Firefoxのインストーラーファイルを用います。

AppLockerのアクセス許可・条件設定

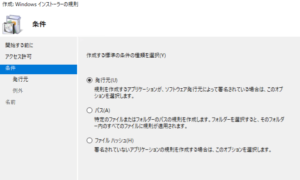

アクセス許可と条件の設定を見ていきます。「Windows インストーラーの規則」を右クリックして、「新しい規則の作成」をクリックします。

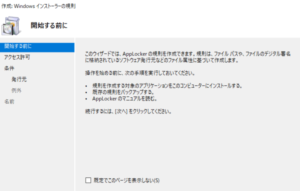

「開始する前に」の画面がでますので、「次へ」をクリックします。

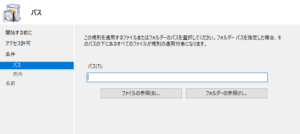

操作として、アクセスの許可・拒否が選択できます。また、操作対象のユーザ、グループも選択できます。 「次へ」をクリックします。

アプリケーションの条件を発行元、パス、ファイルハッシュ から指定できます。指定したい条件を選択し、「次へ」をクリックします。

発行元

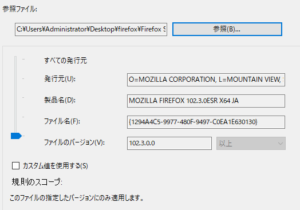

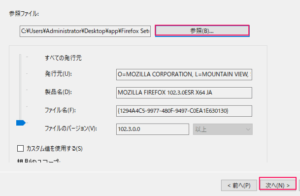

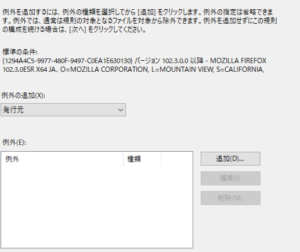

発行元では、アプリケーション署名による発行者やファイル名、ファイルバージョンを指定することができます。参照をクリックし、管理したい対象のアプリケーションファイルを選択します。

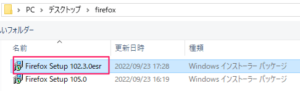

今回は、Firefoxのバージョン102.3のインストーラーファイルを選択します。

下記のように、発行元、製品名、ファイル名、ファイルバージョンが読み込まれます。

「カスタム値を使用する」にチェックをいれると、値を編集することもできます。

パス

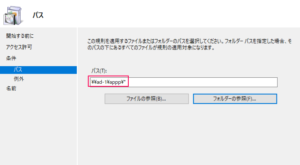

ファイル・フォルダパスを指定して、そのパスにあるファイルの実行を許可・拒否することができます。

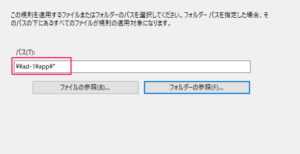

例えば、AD-1の共有フォルダapp内にあるすべてのファイルの実行を許可/拒否する場合は、パスに\\ad-1\app\*と入力します。

ファイルハッシュ

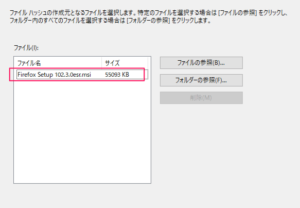

指定したファイルのハッシュを条件に実行を許可・拒否することができます。ファイル名の指定より、厳密な制限ができます。

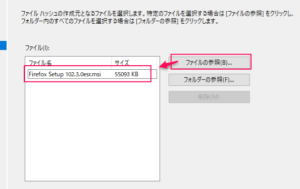

ファイル、もしくはフォルダの参照より、制限したいファイルを選択します。ここでは、ファイルの参照より、Firefoxのバージョン102.3のファイルを指定します。

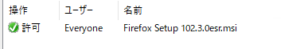

以降、ユーザ、グループの制限はせず(EveryOne)、例外設定もなしとし、ファイル条件のみ制限をかけて動作を確認していきます。

発信元を制限(発行元、製品名、ファイル名)

Firefoxのバージョン102.3の発行元、製品名、ファイル名をもとにファイル実行できるようにします。

設定

発行元で、Firefoxのバージョン102.3のインストーラーファイルを指定し、「次へ」 をクリックします。

例外は設定せず、「次へ」 をクリックします。

名前は任意の名前を設定し、作成をクリックします。

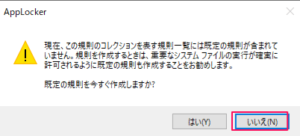

下記メッセージが出力されます。ここでは、 いいえ をクリックします。

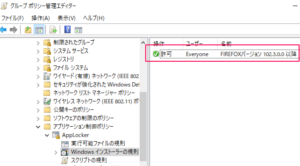

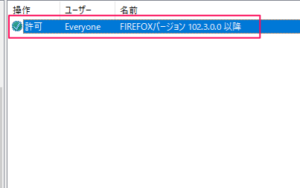

下記のとおり設定されました。

動作確認

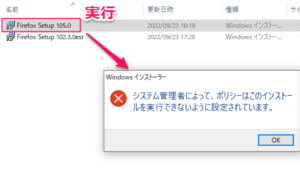

Firefoxの102.3のインストーラーは、下記のとおり実行できますが、105のインストーラは実行できません。発行元とあわせて、製品名やファイル名も指定しているので、102.3のインストーラしか実行できません。

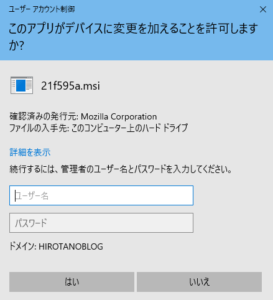

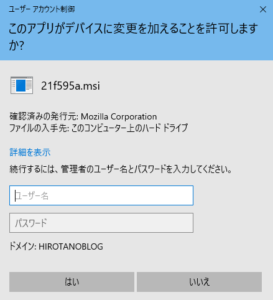

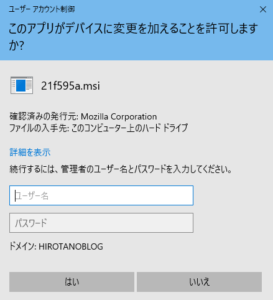

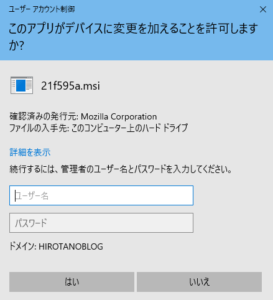

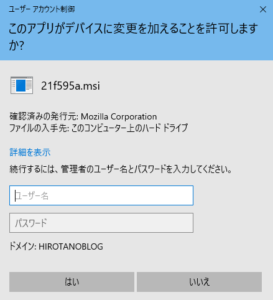

バージョン102.3のインストーラを実行すると、下記の画面が出力されます。

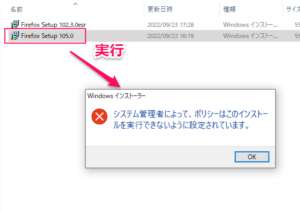

バージョン105のインストーラーは実行できないことが確認できます。

発信元を制限(発行元)

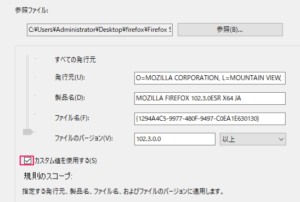

バージョン105のインストーラも実行できるように、発行元がMOZILLAであるファイルであれば、すべて許可したいとします。

設定

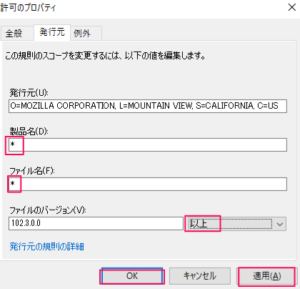

現行のポリシーを修正します。設定したポリシーをダブルクリックします。

発行元タブで、製品名とファイル名に * と入力します。

バージョン105も実行したいので、バージョンはそのまま ”以上”としておきます。

設定後、「適用」 >>「OK」をクリックします。

動作確認

バージョン102.3も105ともに下記の画面が出力され、実行することができます。

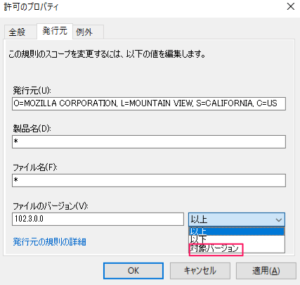

発信元を制限(バージョン指定)

バージョン102.3はインストールしてもよいが、バージョン105はインストールさせたくないとします。この場合、バージョンを102.3以下、もしくは 対象バージョンにします。

設定

今回は、102.3のみインストールさせてよい前提で、対象バージョンに変更します。

動作確認

バージョン102.3のインストーラをクリックすると、下記の画面が出力され、実行することができます。

バージョン105のインストーラーは実行できないことが確認できます。

共有フォルダのパスを指定

パスとして、共有フォルダ \\ad-1\appフォルダ内のファイルは実行を許可するようにします。

設定

下記のとおり、パスとして、\\ad-1\app\*と指定し、次へをクリックします。

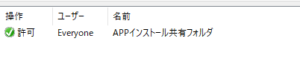

名前は「APPインストール共有フォルダ」として登録しました。

動作確認

ローカルディスク上のバージョン102.3のインストーラーは、実行できません。

共有フォルダ(\\ad-1\\app)内の102.3のインストーラーをクリックすると下記の画面が表示され、実行することができます。

ファイルハッシュ

バージョン102.3インストーラのハッシュをもとに、制限をかけます。

設定

ファイルハッシュの画面で、ファイルの参照より、バージョン102.3のインストーラを選択します。

名前はMSIのファイル名を登録しました。

動作確認

バージョン102.3のインストーラをクリックすると、下記の画面が出力され、実行することができます。

バージョン105のインストーラーは実行できないことが確認できます。

監査のみ

上の例では、実際にインストーラ実行の制限を行いましたが、制限はせず、監査ログだけを取得して、その結果をみて、後ほど制限をかけたい場合もあります。

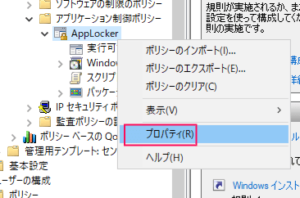

監査のみ の設定

グループポリシー管理エディターにて、「アプリケーション制御ポリシー」のAppLockerを右クリックし、プロパティをクリックします。

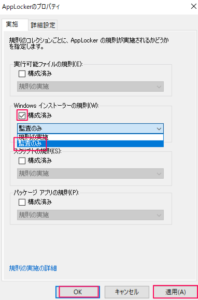

実施タブより、今回は、Windowsインストーラーの規則の構成済みにチェックを入れ、監査のみを選択します。

設定後、「適用」 >> 「OK」をクリックします。

これで制限はかからず、イベントビューアーに監査ログのみ記録されます。

イベントログの確認

イベントビューアーを起動します。起動方法は下記の記事を参考にしてください。

>> 参考記事 : イベントログ/イベントビューアー 起動とフィルター

【Windows】イベントログ/イベントビューアー 起動とフィルター

Windowsでは、自身の稼働ログをイベントログに記録します。通常運用時は、あまり見ることはありませんが、システムトラブル対応などで、調査する際に参照します。今回は、Windows Server 2019 を使用して、イベントビューアーの使...

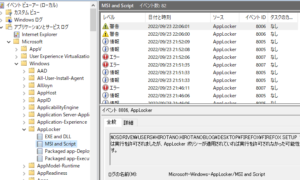

場所は、「アプリケーションとサービスログ」>>「Microsoft」>>「Windows」>>「AppLocker」 です。

MSIの実行ログは、MSI and Script に保存されています。

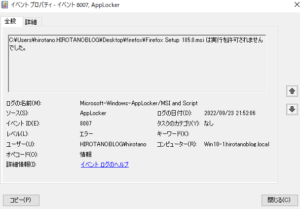

実行がブロックされた場合、下記のようなログが出力されます。

どのようなイベントログが出力されるのかは、下記のドキュメントを参照ください。

>> 参考記事 : AppLocker でのイベント ビューアーの使用

AppLocker でのイベント ビューアーの使用

この記事では、AppLocker イベントの一覧を示し、AppLocker でイベント ビューアーを使用する方法について説明します。

コメント

最初に既定の規則の作成をしておくと突然ストアアプリが全部動かなくなってはまるということがなくなりますね。