この記事は以下の内容が前提となります。SSL復号化をしないと、HTTPS通信内のファイル送信を検出することができません。先にお読みいただくことをお勧めします。

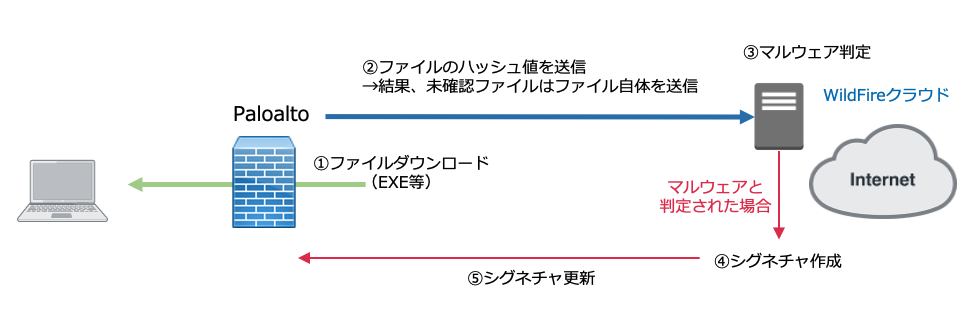

>> 参考記事 : SSL復号化(SSL Forward Proxy)の設定と動作確認 PANOS9.0.9-h1.xfrWildFireが有効の場合、EXEファイルなど、WildFireサポート対象のファイルをPAが通過すると、ファイルのハッシュを計算し、WildFireクラウドに送信することで、過去にWildFire上で検査されたファイルか否かを確認します。

もし、未検査の場合は、ファイルのコピーをWildFireクラウドに送信し、サンドボックスによるマルウェア判定をします。マルウェアと判定された場合、シグネチャが生成されます。

WildFireのプロファイル設定

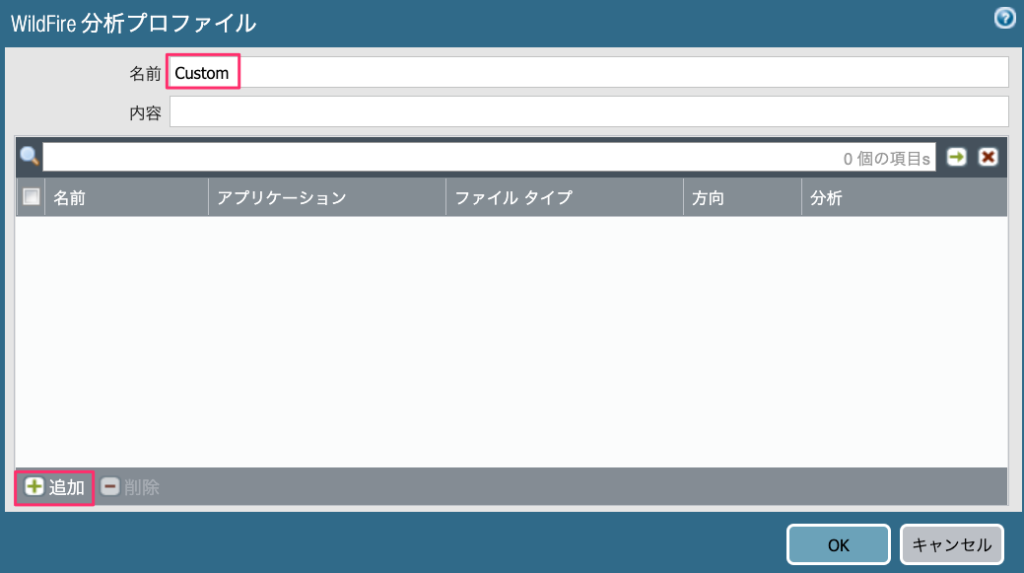

Object >> セキュリティプロファイル >> WildFire分析 へ移動し、追加をクリックします。

以下のような画面が表示されるので、名前にCustomと入力し、追加をクリックします。

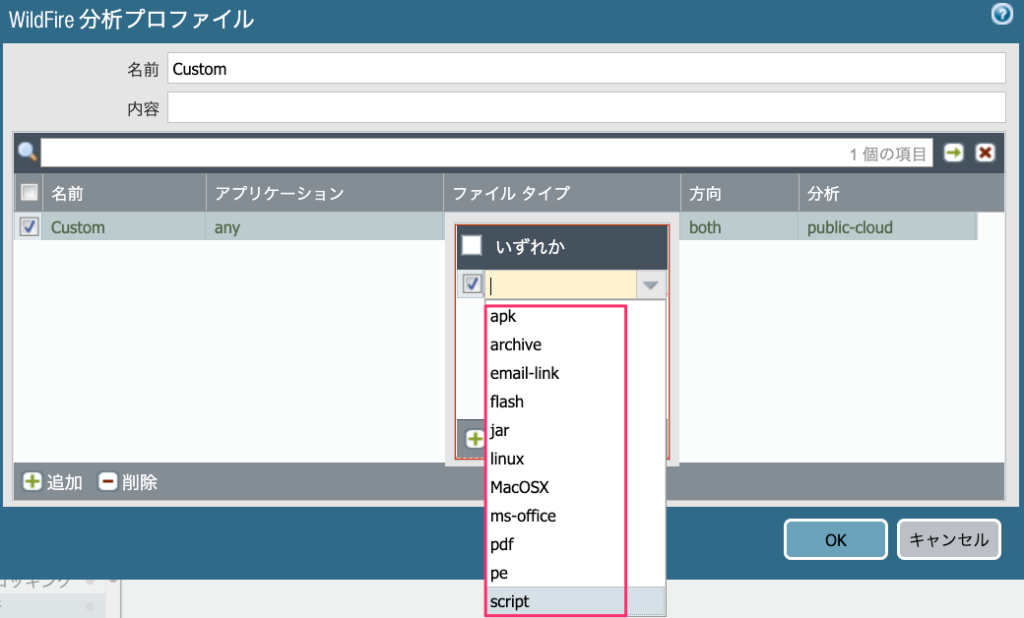

検出対象のファイルを特定のファイルタイプに絞ることもできます。

サポートされるファイルタイプは以下を参考にしてください。

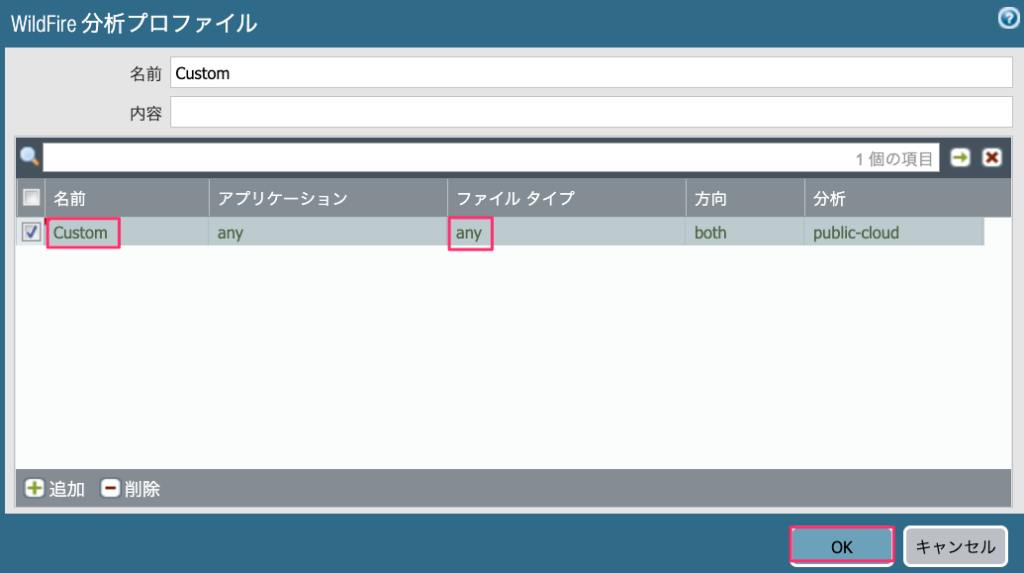

今回は、名前をCustomとし、ファイルタイプはanyとして、OKをクリックします。

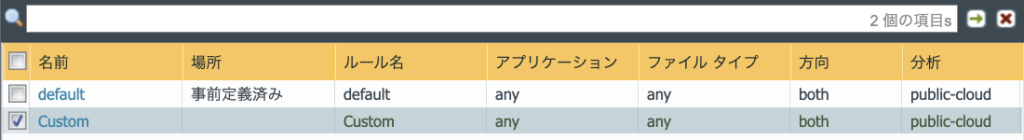

以下のように登録されます。

SSL復号時の追加設定

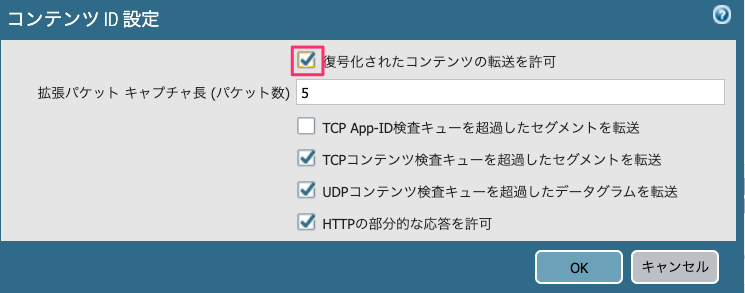

SSL復号化時にWildFireによりマルチウェア検知させる場合、復号化したファイルをWildFireへ送信許可する設定が必要です。

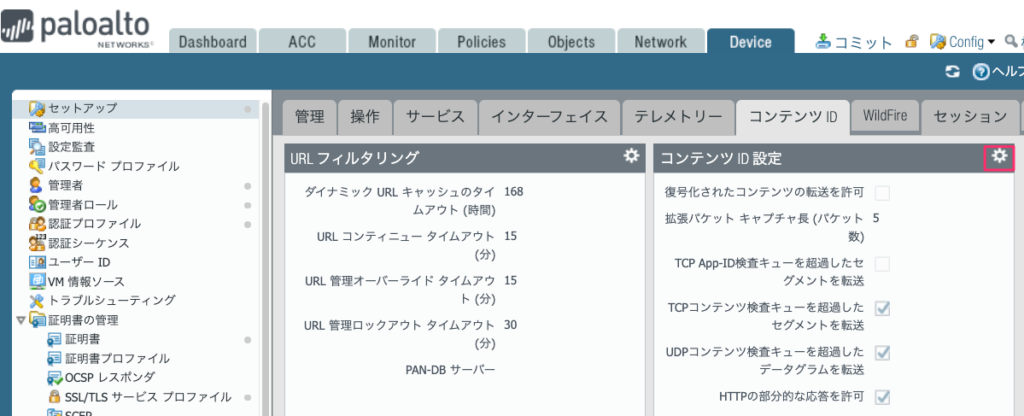

Device >> セットアップ >> コンテンツID で コンテンツID設定の歯車をクリックします。

復号化されたコンテンツの転送を許可 にチェックを入れてOKをクリックします。

セキュリティポリシーの適用

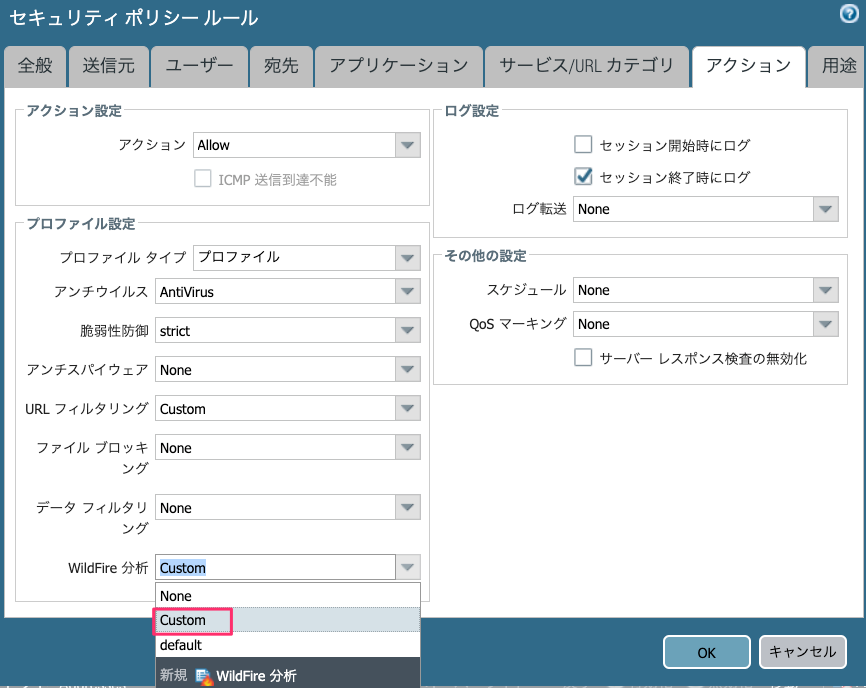

LANからインターネットへのポリシーにWildFireのプロファイルCustomを適用します。

コミットを実行し、端末からテストをします。

端末からのテスト

Paloalto社のサイトでWildFIreテスト用のファイルが公開されています。このファイルをダウンロードし、WildFireへの送信ログが記録されることで、動作確認ができます。

リンクをクリックすると、Monitor >> ログ >> WildFireへの送信 を確認すると、以下の通り、テスト用のファイルを検出し、WildFIreクラウドへファイル送信していることがわかります。

WildFireシグネチャの更新

手動更新

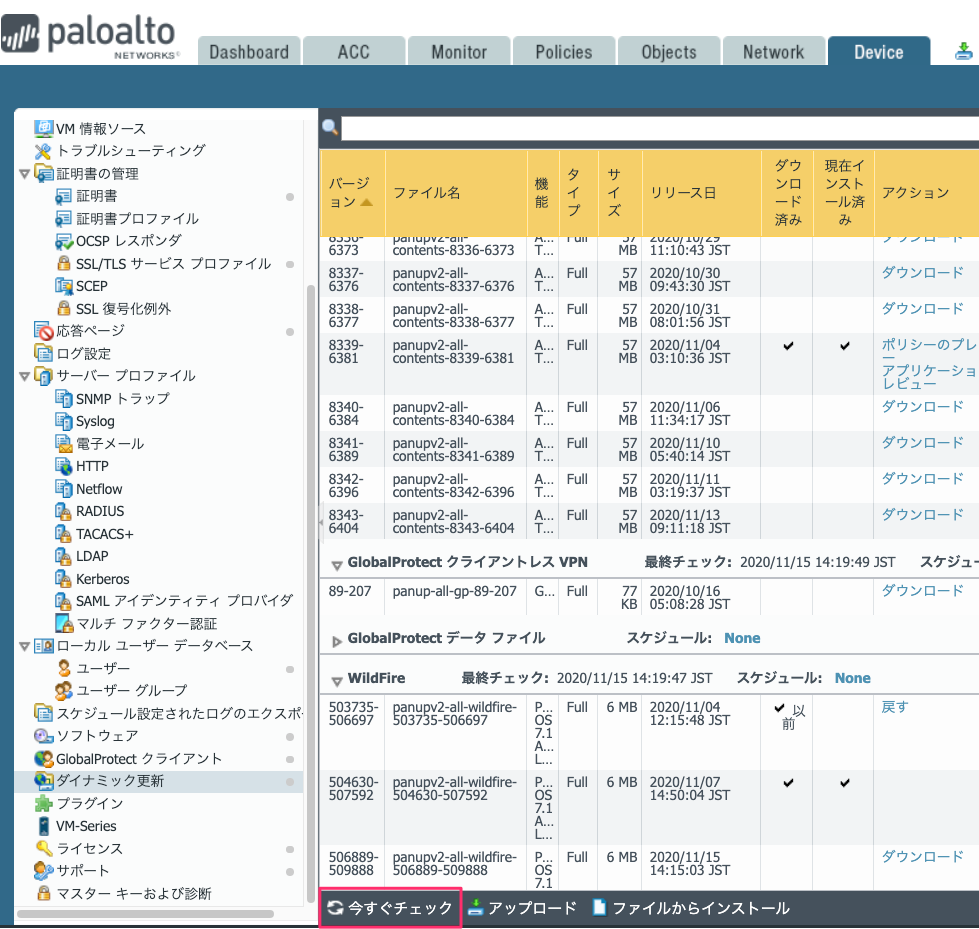

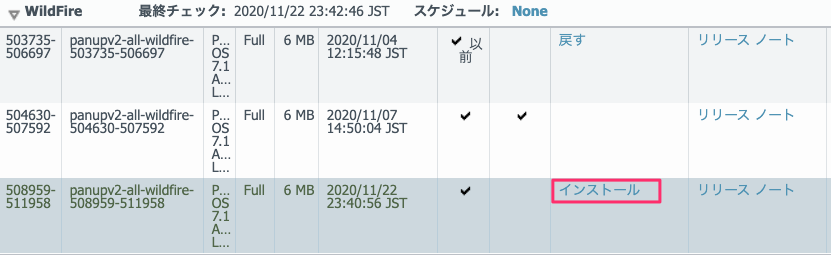

WildFireのシグネチャは、手動更新することができます。 Device >> ダイナミック更新 より 今すぐチェック をクリックします。

以下のように、更新サーバへ問い合わせをします。

更新情報を取得後、最新のシグネチャをダウンロードできます。

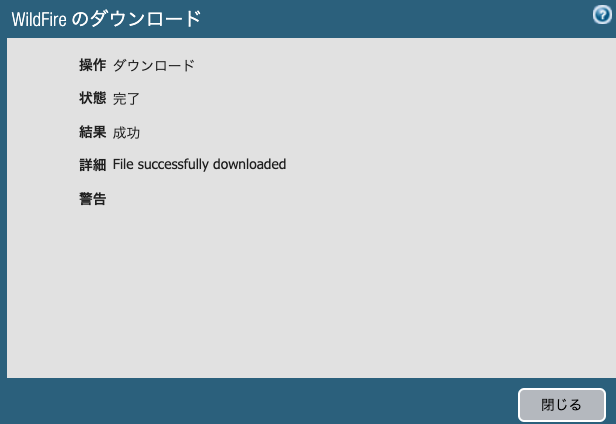

ダウンロード をクリックすると、即時にダウンロードが実行されます。

ダウンロード完了後、インストールが表示されます。

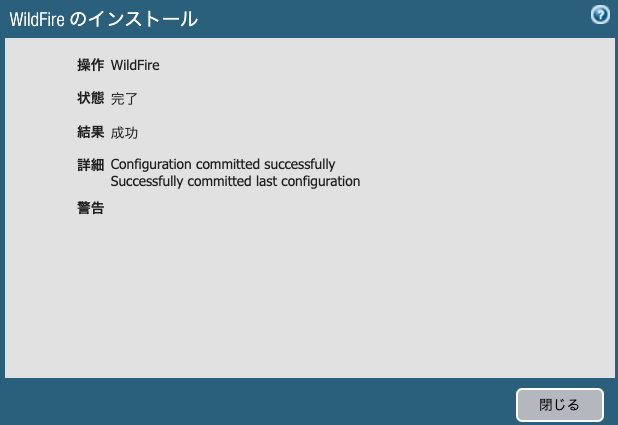

インストールをクリックすると、即時にインストールが実行されます。

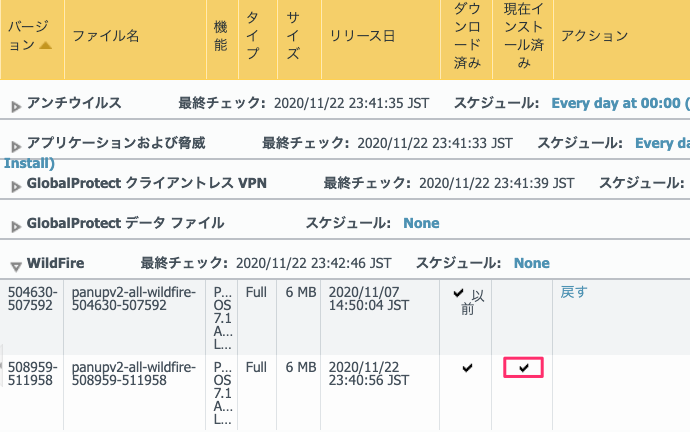

現在インストール済み にチェックが入り、これで、最新のWIldFIreシグネチャがPAに適用されます。

自動更新

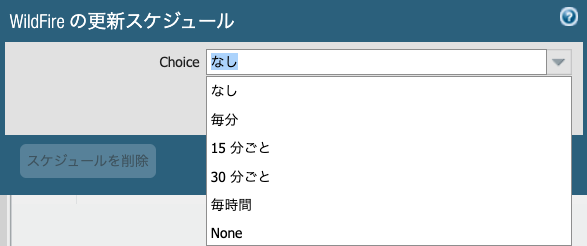

WildFireシグネチャをスケジュール設定により、自動更新(ダウンロード、インストール)ができます。 Device >> ダイナミック更新 よりWildFireのスケジュール(None)をクリックします。

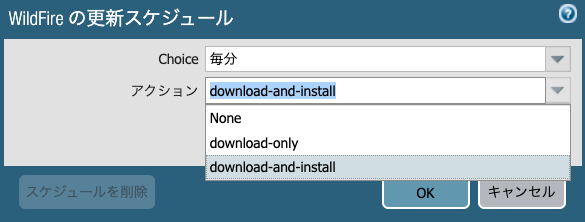

更新スケジュールは以下の通り、毎分から設定できます。

アクションは、ダウンロードのみ、ダウンロードとインストールが選択できます。

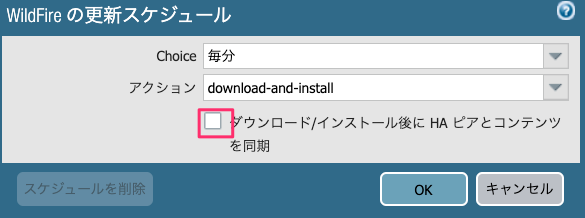

HA構成の場合、スタンバイ機にも、シグネチャを反映させるため、以下のチェックを入れます。

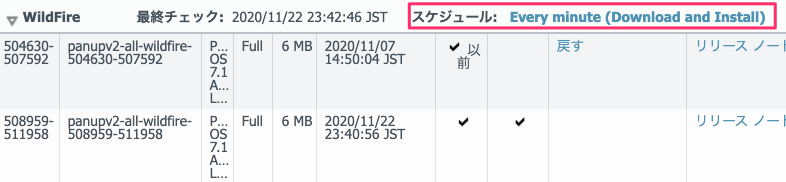

OKをクリックすると、以下のようにスケジュールによりシグネチャが更新されます。

コメント