読む前にパッと耳で!この記事のポイント、サクッと音声でお届け

このポッドキャスト音声は、本記事をもとに、AIツール(NotebookLM)を用いて自動生成したものです。発音や言い回しに不自然な点や、内容に誤りが含まれる可能性があります。あくまで「理解の補助」としてご活用いただけますと幸いです。

PAN-OS 9.0以降は、従来のURLカテゴリに基づくフィルタリングに加え、マルウェアやフィッシングサイトなどの未知の攻撃をクラウドベースのリアルタイム分析により検知する高度なURLフィルタリング(Advanced URL Filtering)が実装されました。また、筐体内にURLカテゴリデータベース(PANDB)はダウンロードされません。PAN-DBへ直接問い合わせをし、結果をキャッシュします。詳細は、下記のガイドを確認してください。

>> 参考 : How Advanced URL Filtering Works今回は、コンテンツカテゴリによるフィルタ(ストリーミングメディアのカテゴリをブロック設定にし、Youtubeをブロック)し、クライアント端末にブロックページ(応答ページ)を表示させます。また、最後にAdvanced URL Filteringとして、マルウェアサイトのリアルタイム分析について、動作を確認します。

SSL復号化する前提でのURLフィルリングの動作を確認します。構成は下記記事を前提としますので、先にお読みいただくことをお勧めします。クライアント端末には、SSL Forward Proxy で作成したルート証明書が信頼されたルート証明機関に登録されているものとします。

>> 参考記事 : SSL復号化(SSL Forward Proxy)の設定と動作確認

URLフィルタリングの設定(URLカテゴリ)

Paloaltoでは、セキュリティポリシーにURLフィルタリングのプロファイルを適用することで、フィルタが有効になります。

URLプロファイルの設定

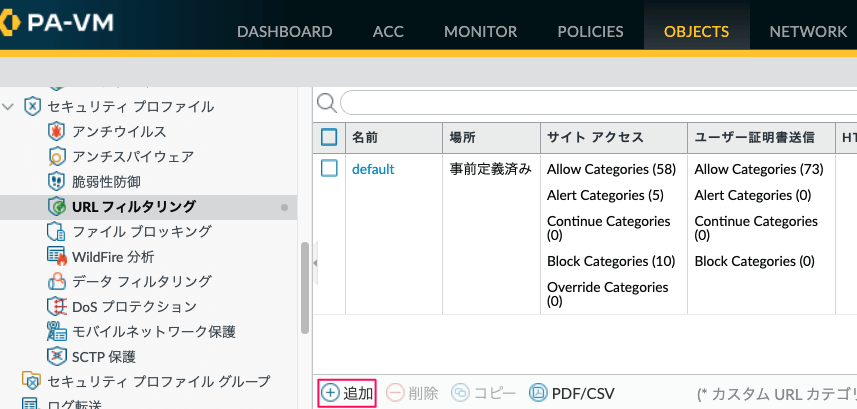

ストリーミングメディアのカテゴリをブロックするURLフィルタリングのプロファイルを作成します。OBJECTS >> セキュリティプロファイル >> URLフィルタリングより追加をクリックします。

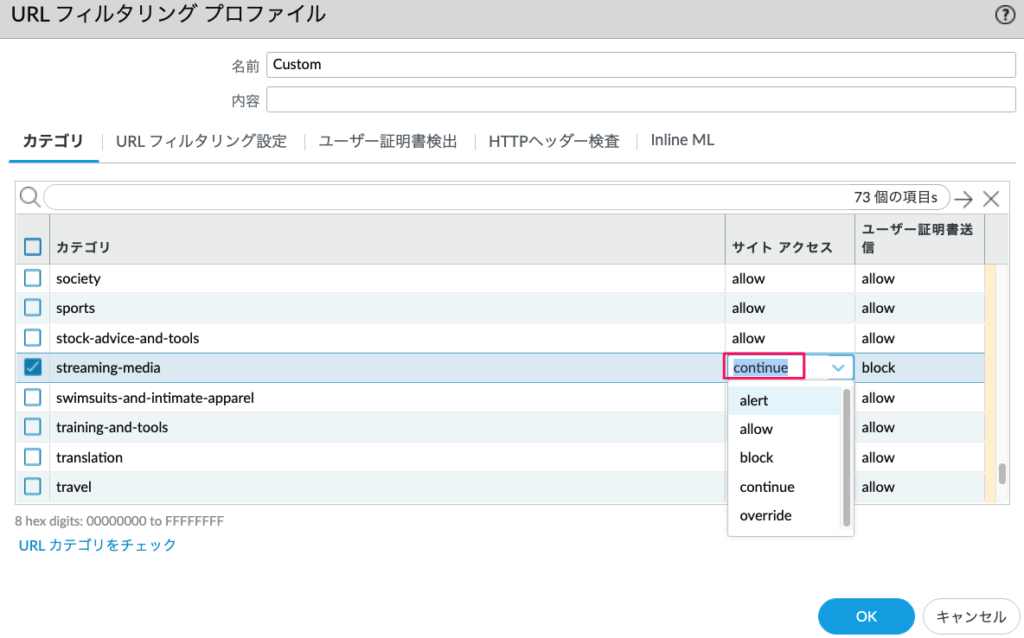

以下の画面で、名前を任意の名前(今回はCustomとします)を設定し、カテゴリタブのカテゴリでstreaming mediaのサイトアクセスをallowからblockに変更し、OKをクリックします。

他にどのようなURLカテゴリがあるかは、下記を参照してください。

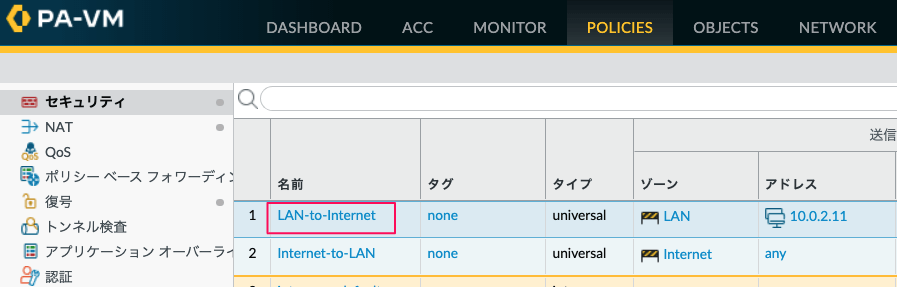

>> 参考 : Where Can I Find a Complete List of PAN-DB URL Filtering Categories?POLICES >> セキュリティへ移動し、LANからInternetへのポリシーをクリックします。

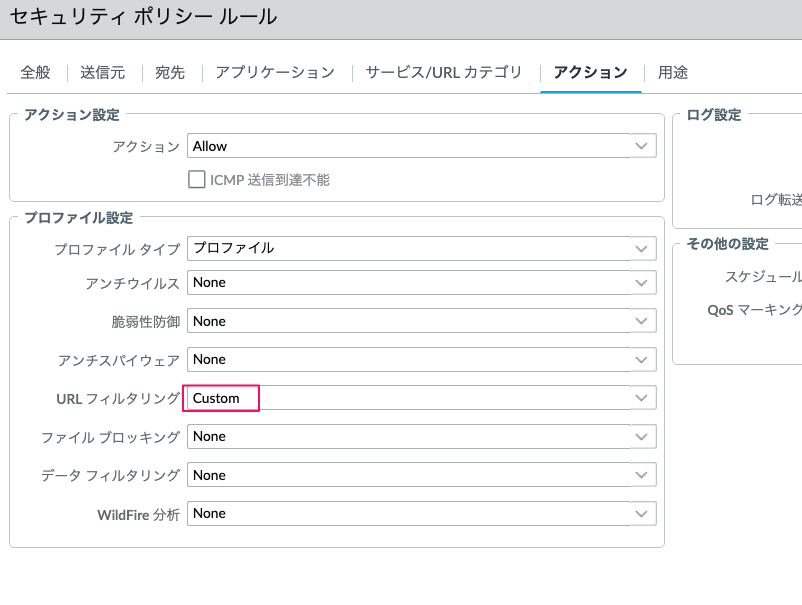

アクションタブより、プロファイル設定 >> URL フィルタリング から先ほど作成したCustomを選択します。

では、コミットを実行し、クライアント端末で動作確認をします。

動作確認(SSL復号化あり block )

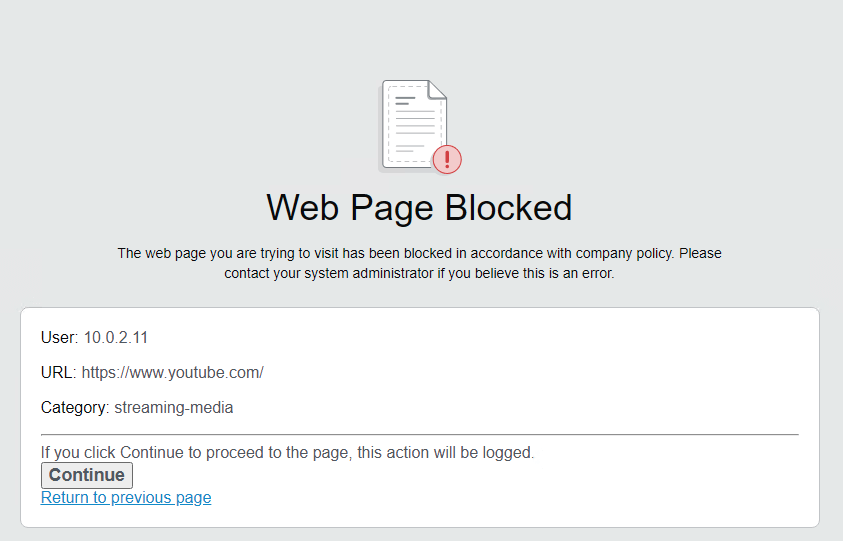

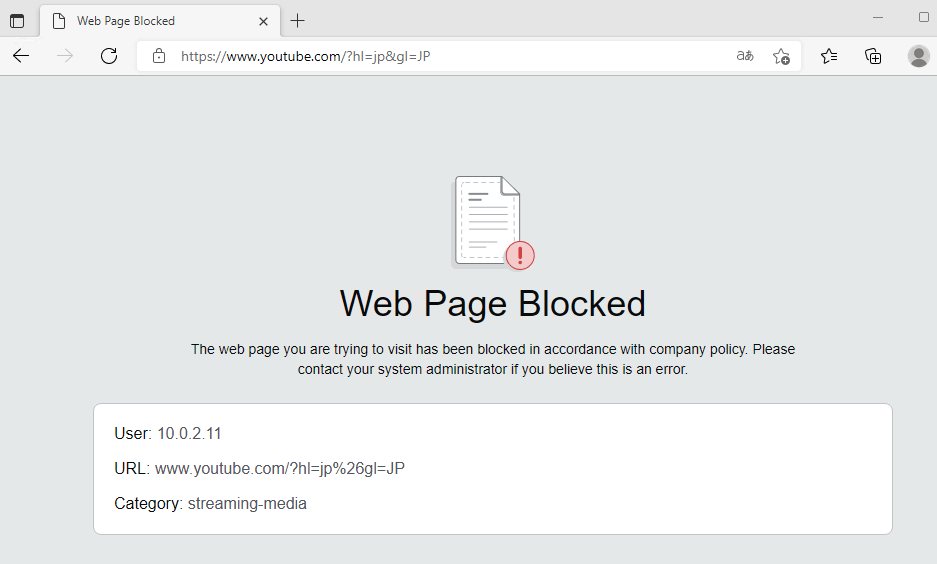

端末からYoutubeへアクセスすると、下記のようなブロック画面(応答ページ:URL Response Page)が表示されます。カテゴリがstreaming-mediaでブロックされていることがわかります。

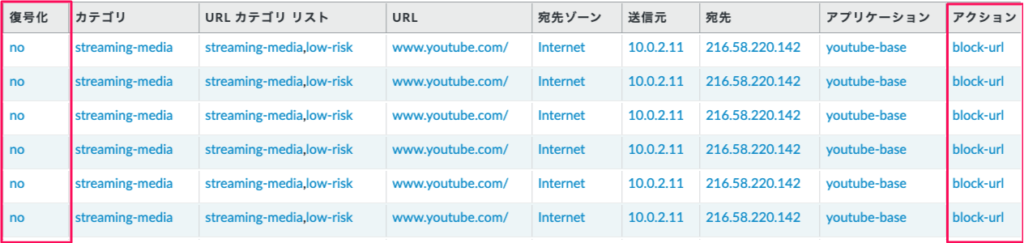

MONITOR >> ログ >> URL フィルタリングへ移動することで、ログも確認できます。 今回は、SSL復号化をしている(復号化がyes)ことを確認してください。

動作確認(SSL復号化あり continue)

今度は、CustomプロファイルのアクションをblockからContinueに変更して、動作を確認します。

コミット実行後、Youtubeへアクセスすると、下記のブロック画面が表示されます。

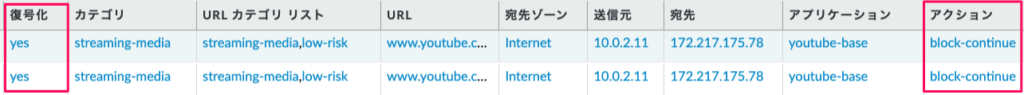

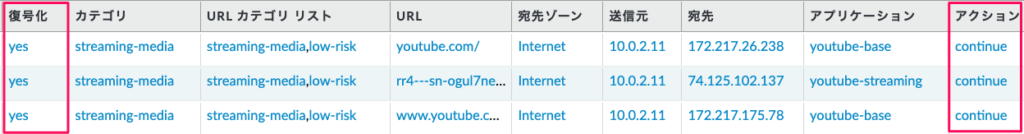

MONITOR >> ログ >> URL フィルタリングへ移動すると、アクションがblock-continueでログが記録されています。

Continueをクリックすることで、Youtubeへアクセスできるようになり、アクセス時のログのアクションはcontinueで記録されます。

動作確認(SSL復号無効化 block)

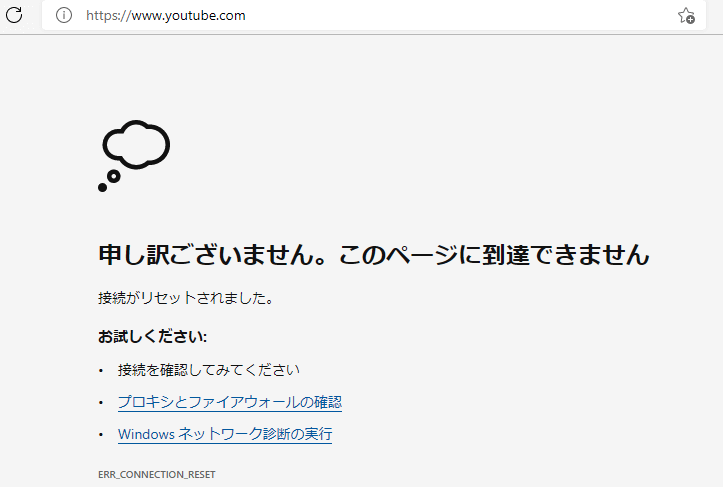

SSL復号化をしない場合のYoutubeサイトへのアクセスについて確認します。

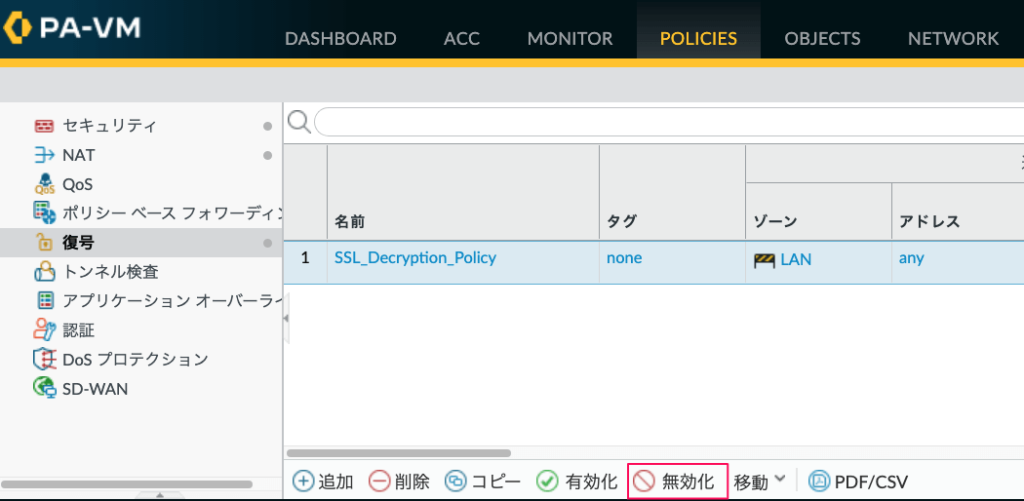

POLICES > 復号 へ移動し、復号化ポリシーを選択の上、すべてのポリシーを無効化し、コミットを実行します。 無効化されたポリシーは薄い文字表示に変更されます。

Youtubeへのアクセスはできませんが、ブロックページが表示されません。 httpsアクセスがブロックされる際、SSL復号化が無効の場合、ブロックページが表示されないことが確認できます。

今回は、SSL復号化をしていない(復号化がno)ことを確認してください。

SSL復号化をせずに、ブロックページ(応答ページ)を表示したい場合は、下記のナレッジを参照ください。

>> 参考 : How to Serve a URL Response Page Over an HTTPS Session Without SSL Decryptionナレッジどおり、設定します。

admin@PA-VM> configure Entering configuration mode [edit] admin@PA-VM# set deviceconfig setting ssl-decrypt url-proxy yes [edit] admin@PA-VM# commit

再度、Youtubeへアクセスすると、ブロックページが表示されるようになりました。

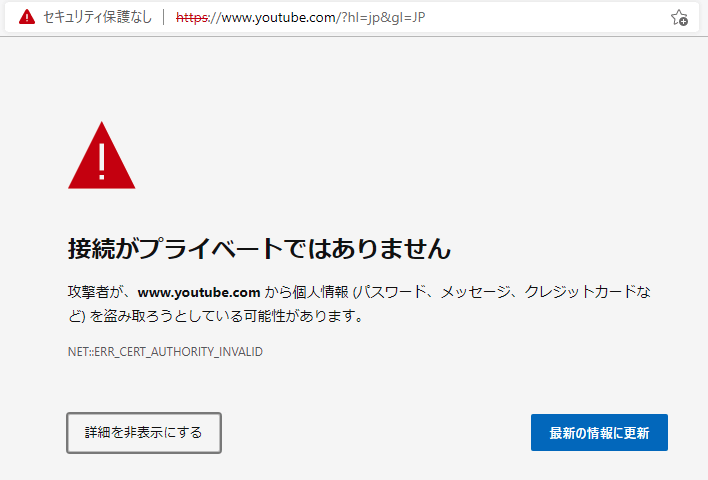

このブロックページ(応答ページ)の証明書はPAで発行した証明書であることが確認できます。

端末にルート証明書をインストールしていないと、下記のとおり、ブロックベージが証明書エラーとなります。そのため、通常のWeb通信でSSL復号化をしていない場合でも、ブロックページ(応答ページ)を出力する場合は、クライアントでSSL復号化用のルート証明書のインストールが必要となります。

高度なURLフィルタリングの設定(リアルタイム分析)

マルウェアサイトのリアルタイム分析について、動作を確認します。

URLプロファイルの設定

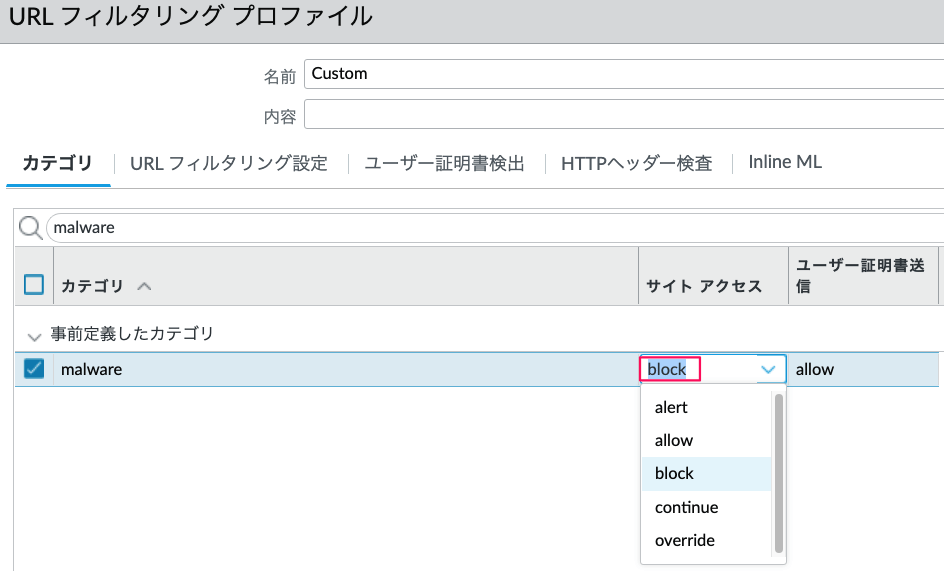

上で設定したURLプロファイル Customで カテゴリ malware のサイトアクセスをallowからblockに変更し、OKをクリックします。コミットも実行します。

動作確認

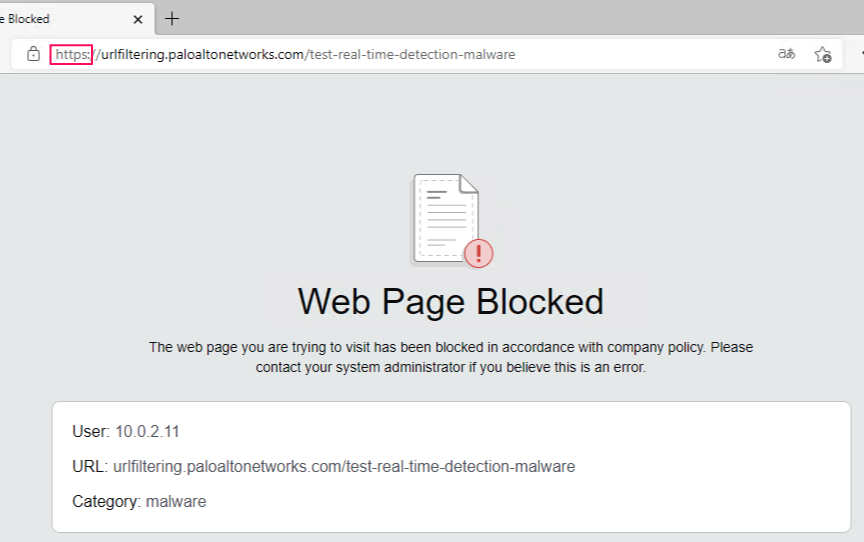

メーカより公開されているテストサイトへアクセスします。

>> 参考 : Test URL Filtering Configuration記載のテストページにhttpsで接続すると、下記のとおり、カテゴリ malware でブロックされています。

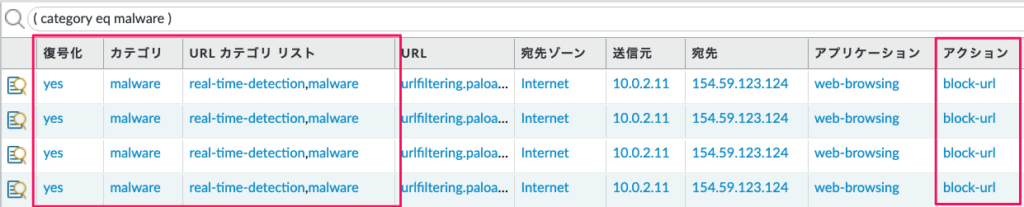

MONITOR >> ログ >> URL フィルタリングへ移動することで、ログも確認できます。 URLカテゴリリストを参照すると、real-time-detection(リアルタイム分析による検知)であることが確認できます。

フィッシング、C&C、グレーウェアなどもマルウェア同様、カテゴリの設定を変更することでリアルタイム分析によるを検出することができます。

更新履歴

2020/11/08 初版(バージョン9.0.9を使用)

2022/1/22 バージョン10.0.8 用に更新。

・画面の更新(9.0.9→10.0.8) ※ 9.0と設定項目の差異はほとんどありません。

・端末のブラウザをIEからEdgeへ変更

・SSL復号化なしの場合の応答ページの表示の設定と確認を追加

・Advanced URL Filteringとして、マルウェアのリアルタイム分析検知によるブロック動作の確認を追加

コメント