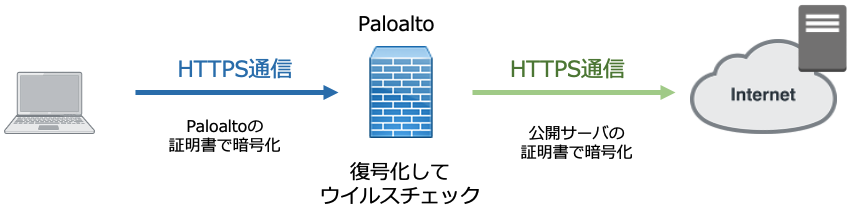

この記事は以下の内容が前提となります。SSL復号化をしないと、HTTPS通信内のウイルスを検知することができません。先にお読みいただくことをお勧めします。

>> 参考記事 : SSL復号化(SSL Forward Proxy)の設定と動作確認 PANOS9.0.9-h1.xfr

パターンファイルの更新

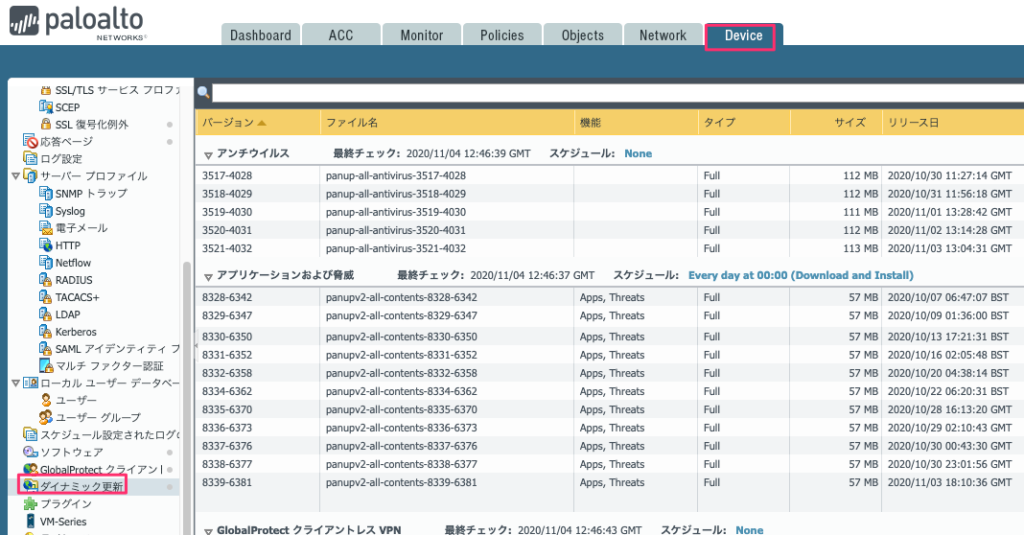

Device >> ダイナミック更新 へ移動することで、パターンファイルのダウンロード状況が確認できます

アンチウイルスのスケジュールをクリックすると、パターンファイルの自動更新の設定ができます。

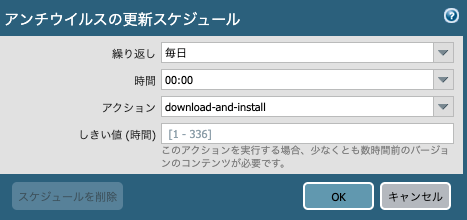

例えば、以下のように毎日パターンファイルを0:00に更新し、ダウンロード後、インストールも実行するよう設定します。

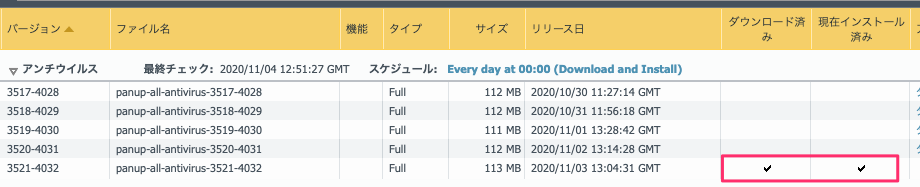

パターンファイルのダウンロード、インストールが完了すると、以下のような表示になります。

アンチウイルスの設定

PaloaltoのUTM機能の一つであるアンチウイルスについて設定、動作確認します。

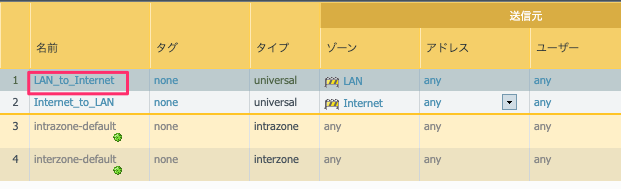

Policies >> セキュリティ へ移動し、LANからInternetへのポリシーを選択します。

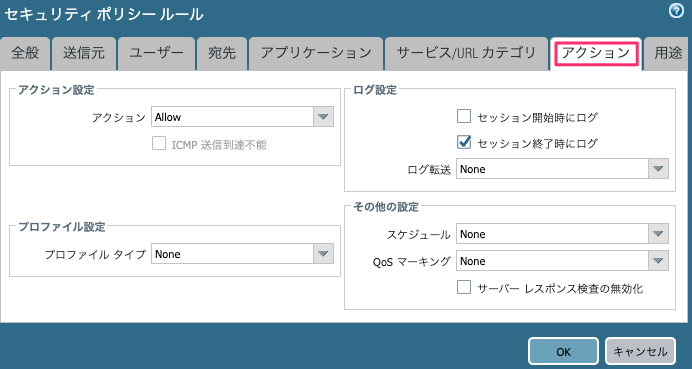

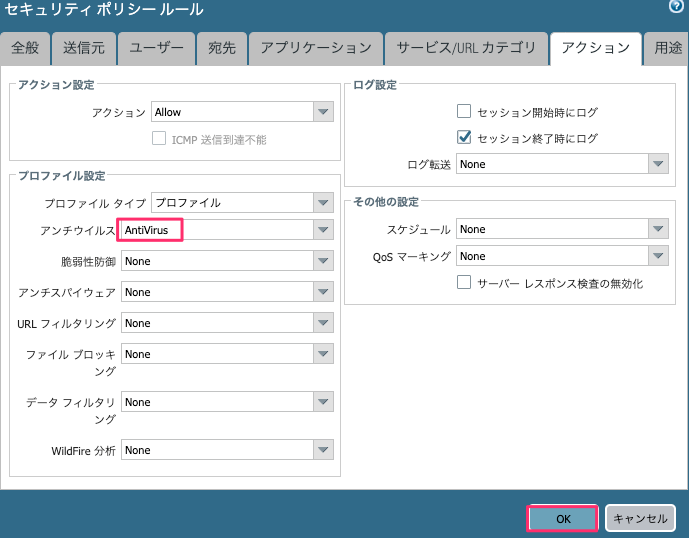

アクション タブへ移動します。

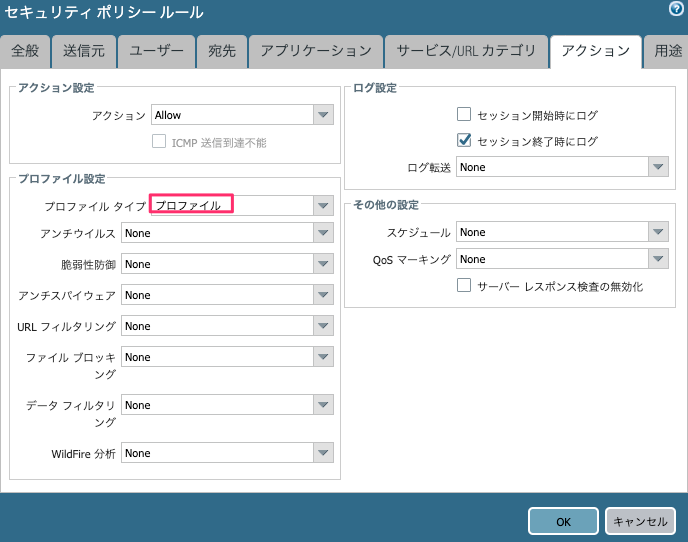

プロファイル設定 >> プロファイルタイプ を プロファイル に変更します。

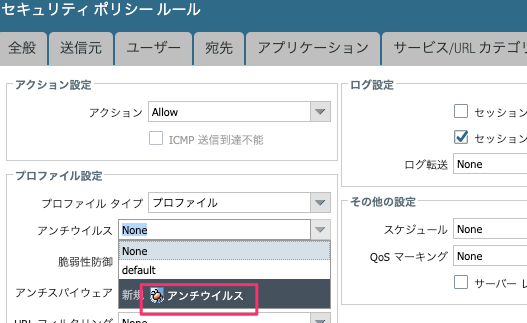

アンチウイルス の項目で 新規作成します。

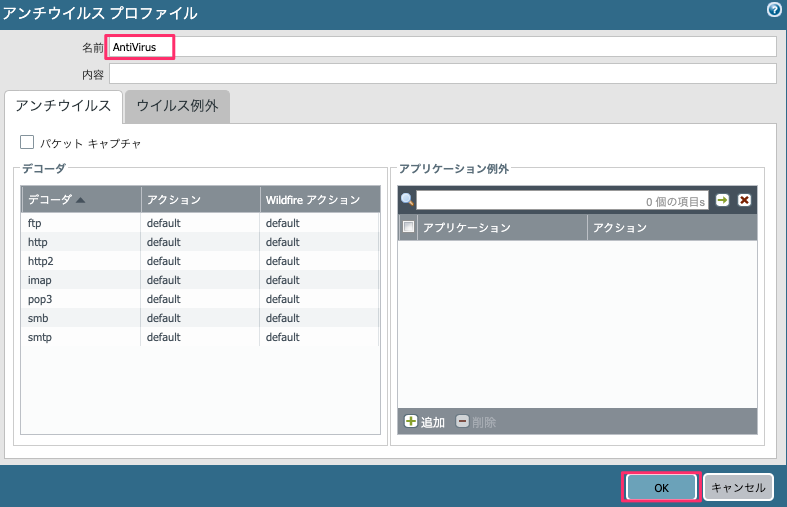

以下の画面より、名前をAntiVirusとしてOKをクリックします。

新規作成したプロファイルが適用されていることを確認し、OKをクリックします。

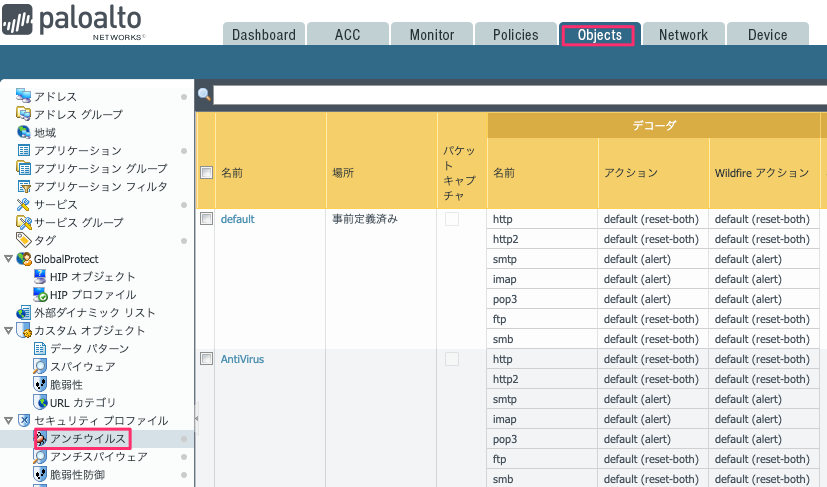

新規作成したプロファイル(AntiVirus)の設定は、Objects >> セキュリティプロファイル >> アンチウイルスから確認できます。

各プロトコルで検知した際のデフォルトのアクションが定義されています。例えば、httpでウイルスを検知すると、reset-both (サーバ、クライアント共にTCP RSTを送信する)となります。

では、コミットを実行し、端末で動作確認をします。

動作確認

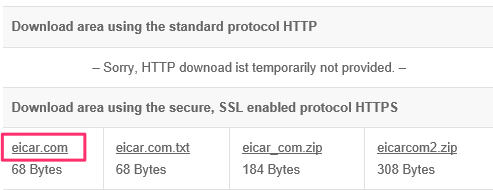

端末より、動作確認します。テスト用のウイルスファイルとして、eicar(https://www.eicar.org/?page_id=3950)をダウンロードします。eicarを使用することで、安全にアンチウイルス機能が動作しているのかどうかを確認することができます。

以下のリンクをクリックします。

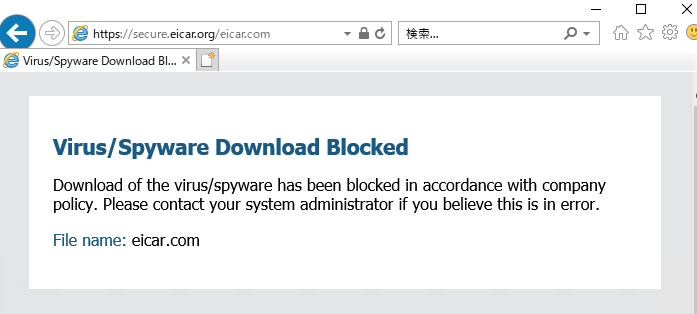

すると、ブラウザ上にアラート画面が出力され、ファイルのダウンロードが阻止されます。

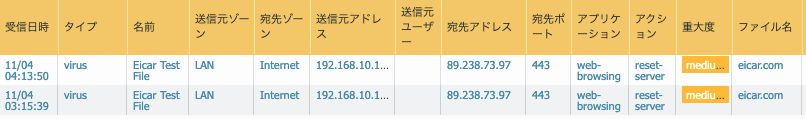

Monitor >> ログ >> 脅威 へ移動すると、以下の通り、eicarを遮断していることが確認できます。

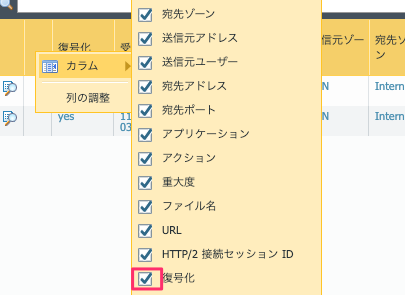

カラムのフォーマットを変更し、復号化にチェックを入れます。

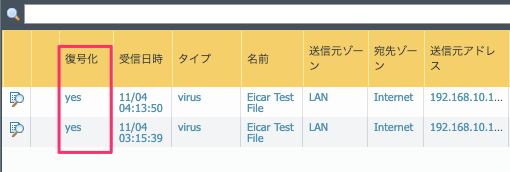

カラムに復号化が追加され、SSL復号化されていることが確認できます。 今回のEicarファイルはHTTPS経由でダウンロードしていますので、SSL復号しないと、ウイルスとして検知することはできません。

コメント