読む前にパッと耳で!この記事のポイント、サクッと音声でお届け

このポッドキャスト音声は、本記事をもとに、AIツール(NotebookLM)を用いて自動生成したものです。発音や言い回しに不自然な点や、内容に誤りが含まれる可能性があります。あくまで「理解の補助」としてご活用いただけますと幸いです。

Paloaltoファイアウォールを運用するうえで、Syslogを活用することは、セキュリティやネットワーク管理を行ううえで重要です。

この記事では、Syslogサーバープロファイルの設定方法から、システムログ、セキュリティログ、トラフィックログの送信設定、さらにはログメッセージのフォーマット変更とログフィルタリングに関して、設定手順を確認していきます。

Syslogのメリット

Paloaltoにて、Syslogサーバーへのログの転送を有効にすることで、システムログやトラフィックログをリアルタイムで監視し、異常なトラフィックや攻撃の試みを検出する助けになります。

また、長期間のログの保存と分析を行うことで、セキュリティポリシーを改善したり、企業のコンプライアンスの要件を満たすための情報を提供したりすることもできます。

Syslogサーバへ送信する(システムログ)

Syslogサーバープロファイルを作成し設定することで、システムログを外部のSyslogサーバーに送信することできます。

Syslogサーバープロファイルの作成

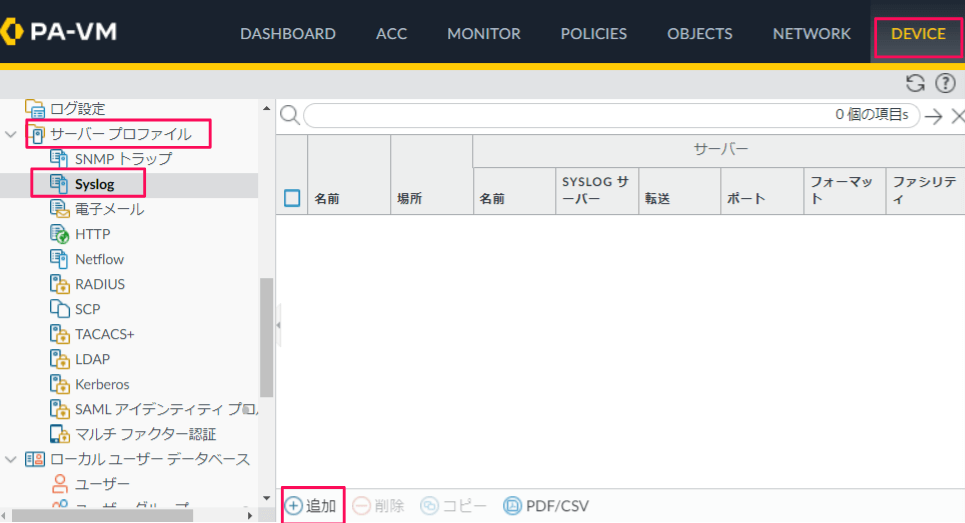

「DEVICE」タブを選択し、「サーバープロファイル」セクションに移動します。その後、「Syslog」>>「追加」をクリックして、新しいプロファイルを作成します。

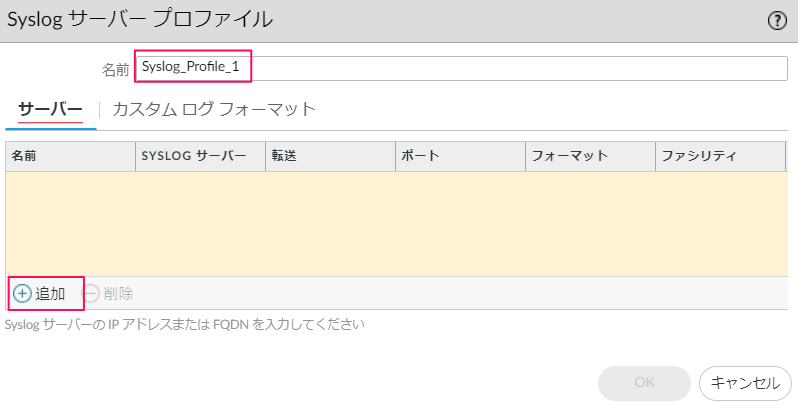

任意の名前(今回は、Syslog_Profile_1とします)を入力し、「追加」をクリックします。

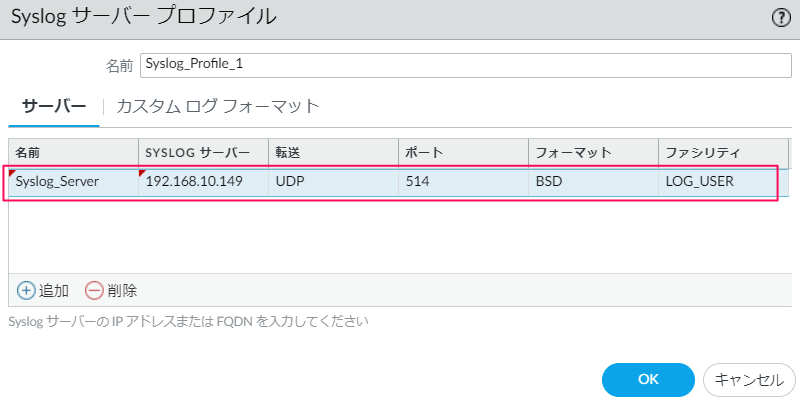

Syslogサーバを登録する行が出力されます。下記のとおり入力し、OKをクリックします。

- 名前:任意の名前(今回はSyslog_Server)を入力

- SYSLOGサーバー:SyslogサーバーのIPアドレス(今回は192.168.10.149)を入力

- 転送:転送プロトコルとしてUDP、TCP、SSLのいずれかを選択。デフォルトはUDPです。

- ポート:Syslogサーバーの待ち受けるポート番号を入力。(一般的なポートは514)

- フォーマット:送信するログのフォーマットとしてBSD形式またはIETF形式を選択。デフォルトはBSD形式。

- ファシリティ:LOG_USER、LOG_LOCAL0~LOG_LOCAL7までのいずれかを選択。デフォルトは、LOG_USER

※ Syslogのログフォーマットには、BSD形式とIETF形式という2つの形式があります。フォーマットの選択に関しては、ログシステム側の仕様を考慮してください。一般的な違いは下記となります。

- BSD形式:

- 古い形式で、一行で構成されることが多い。

- ヘッダー情報が含まれていない。

- 柔軟で広範なシステムでサポートされている。

- IETF形式:

- 新しい形式で、RFC 5424に準拠。

- 構造化されたデータと詳細なヘッダーを含む。

- フォーマットが厳格で、詳細な情報提供に適している。

※ ファシリティは、ログメッセージがどのような種類のログなのか、分類しやすくするために利用されます。

- LOG_USER:一般的なユーザープログラムのメッセージに用いられます。

- LOG_LOCAL0など:独自に割り当てによる分類に用いられます。

ログ設定

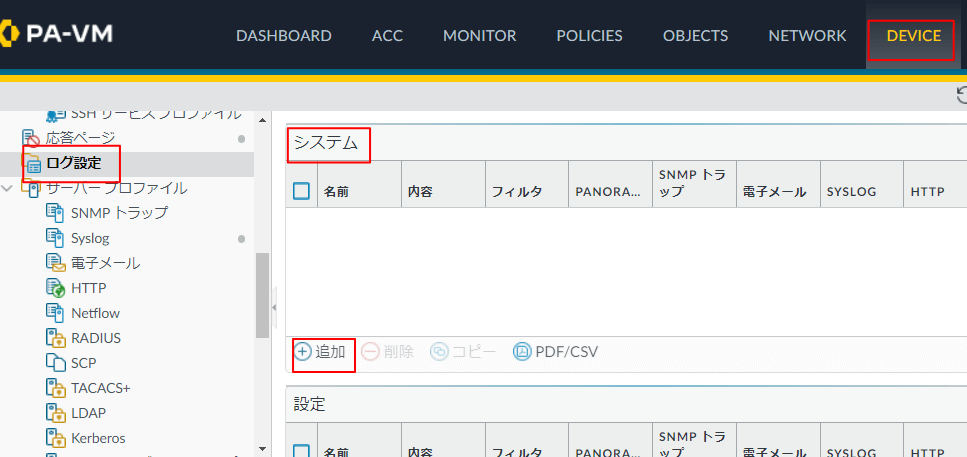

「どのログ」をSyslogサーバーに送信するのかを指定します。

システムログの重大度レベルやログの内容などをフィルタすることができます。(フィルタリングの詳細は本記事の最終章に記載します)

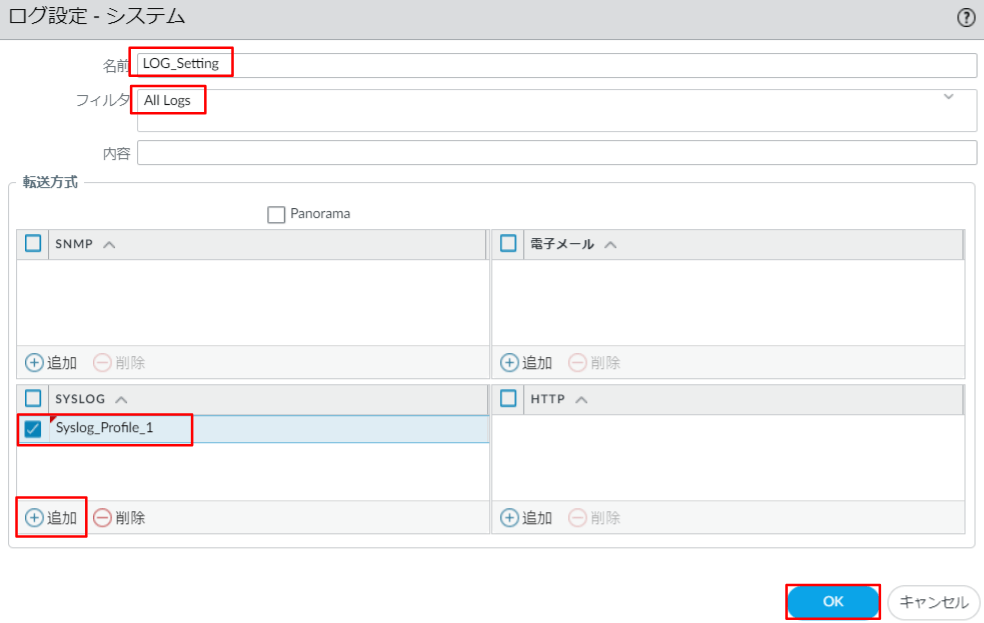

「DEVICE」タブを選択し、「ログ設定」セクションに移動します。その後、「システム」の項目にある「追加」をクリックします。

名前に任意の名前(今回は、LOG_Setting)を入力し、転送方式の「SYSLOG」セクションにある「追加」をクリックし、上で作成した「Syslog_Profile_1」を選択し、OKをクリックします。

フィルタは「All Logs(デフォルト)」とし、今回はすべてのログを送信することにします。

「Commit」 を実行し、設定を反映させます。

これで、システムログ が Syslogサーバ へ転送されるようになります。

Syslogサーバへ送信する(トラフィックログ)

トラフィックログは、ファイアウォールを通過もしくは拒否した通信のログであり、不要な通信が通過していないか等のセキュリティ分析やトラブルシューティングに役立ちます。

どのIPアドレス、もしくはユーザーがどのサービスを利用しているか、どのポートやプロトコルが使用されているかなどの詳細情報を確認することができます。

トラフィックログを送信する設定は、上のシステムログを送信する設定と少し異なります。

作成した「Syslogサーバープロファイル」を「ログ転送プロファイル」で指定し、そのプロファイルを各セキュリティポリシーへ適用します。

順番に設定していきます。

Syslogサーバープロファイルの作成

上章の「SYSLOGサーバへ送信する(システムログ)」にある「Syslogサーバープロファイルの作成」で作成した Syslog_Profile_1 を使用します。手順は割愛します。

ログ転送プロファイルの作成

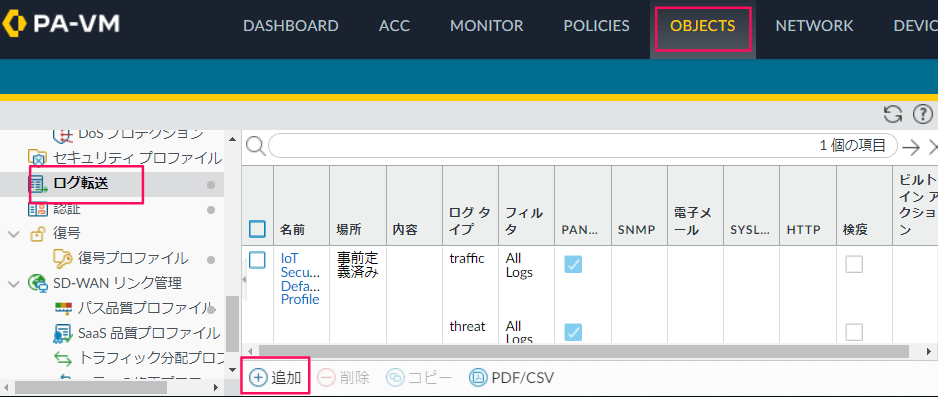

「OBJECTS」タブを選択し、「ログ転送」セクションに移動後、「追加」をクリックして、新しいプロファイルを作成します。

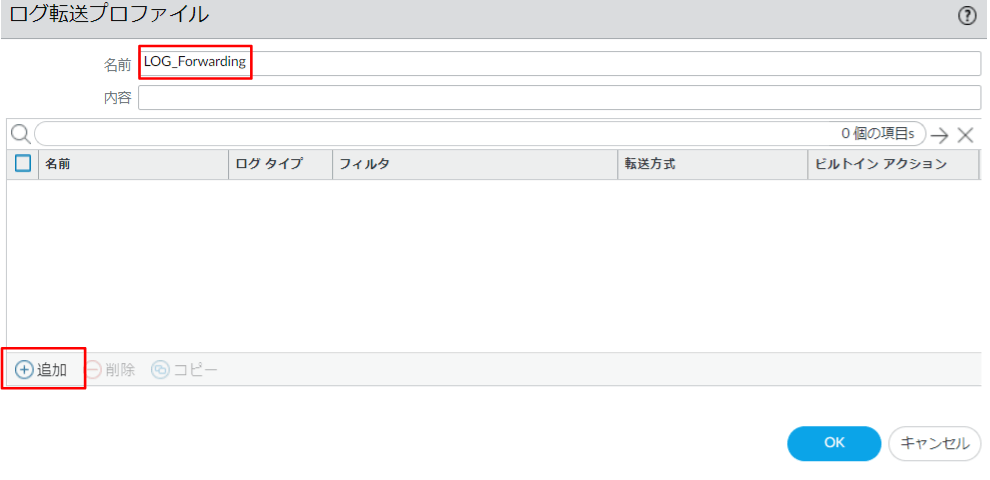

「ログ転送プロファイル」の画面が表示されます。名前に任意の名前(今回はLOG_Forwarding)を入力し、「追加」をクリックします。

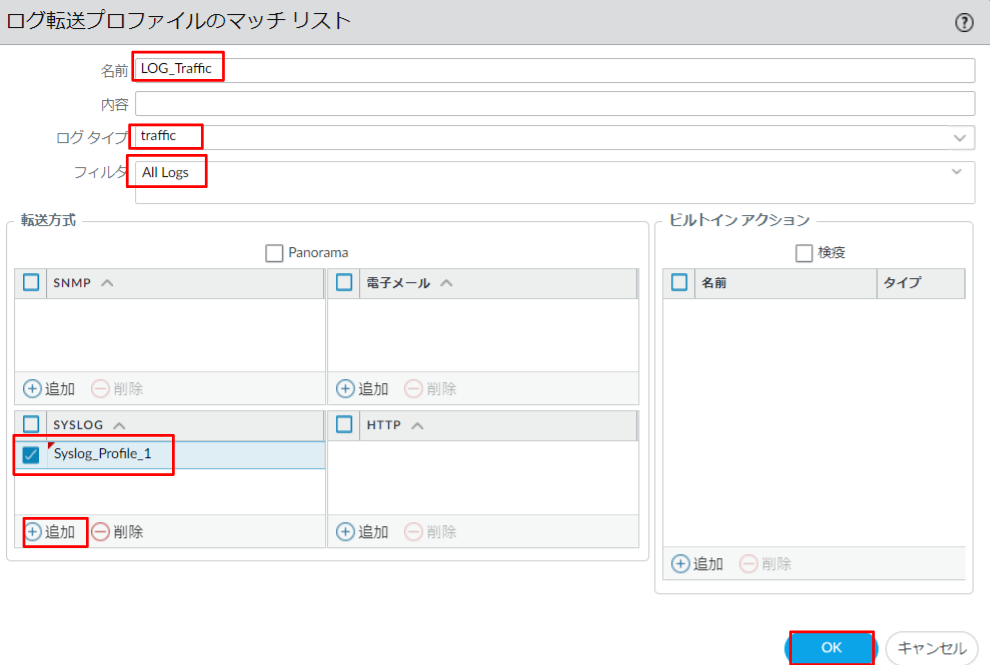

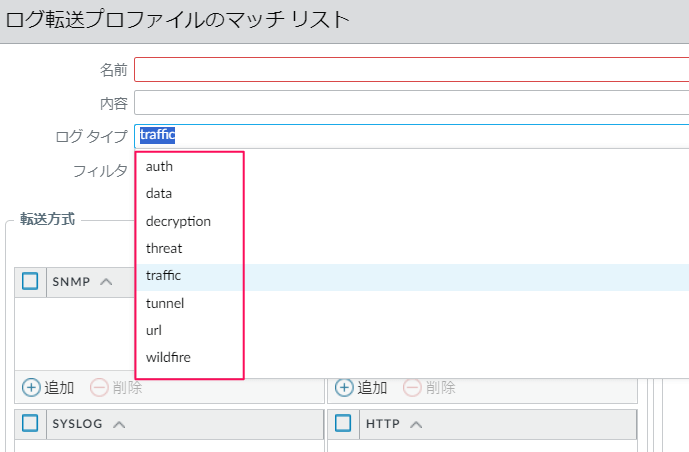

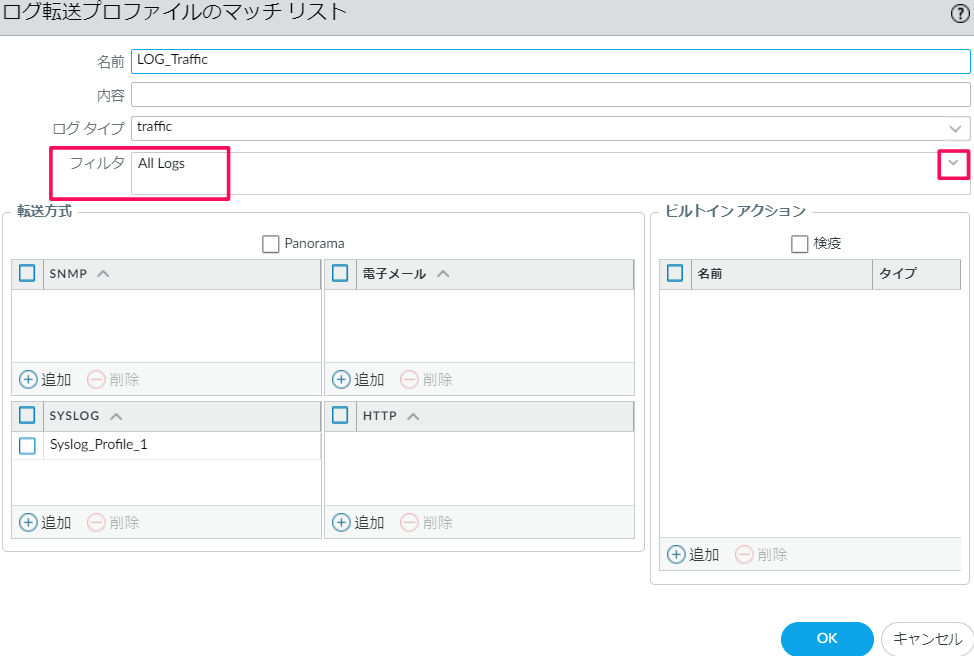

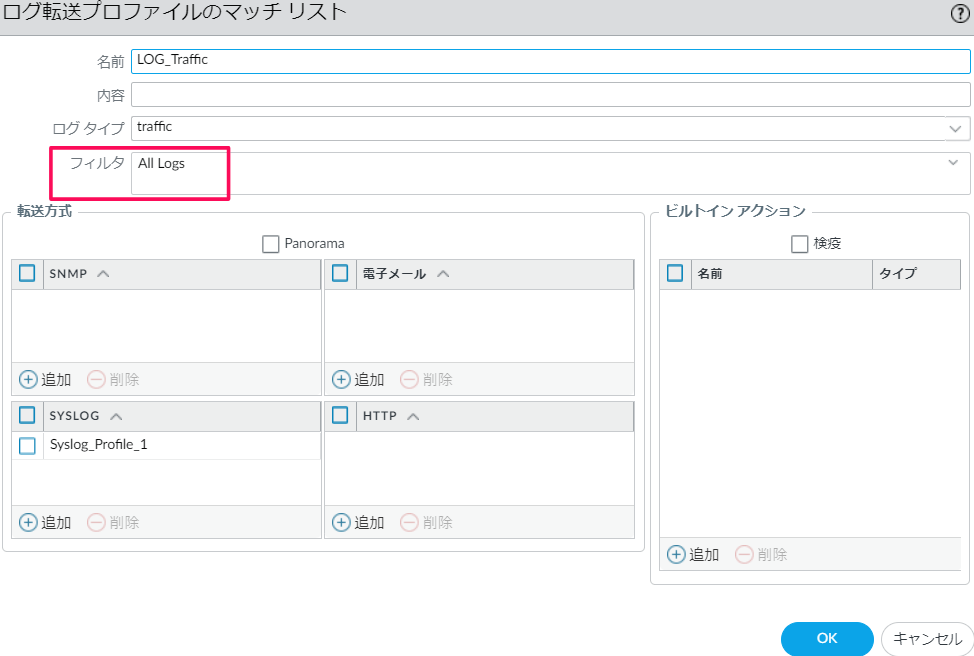

「ログ転送プロファイルのマッチリスト」の画面が表示されます。

- 名前:任意の名前(今回はLOG_Traffic)

- ログタイプ:traffic を選択(デフォルト値)

- フィルタ:All Logs を選択(デフォルト値)

- 転送方式:SYSLOGセクションで、Syslogサーバープロファイル(Syslog_Profile_1) を選択

設定後、「OK」をクリックします。

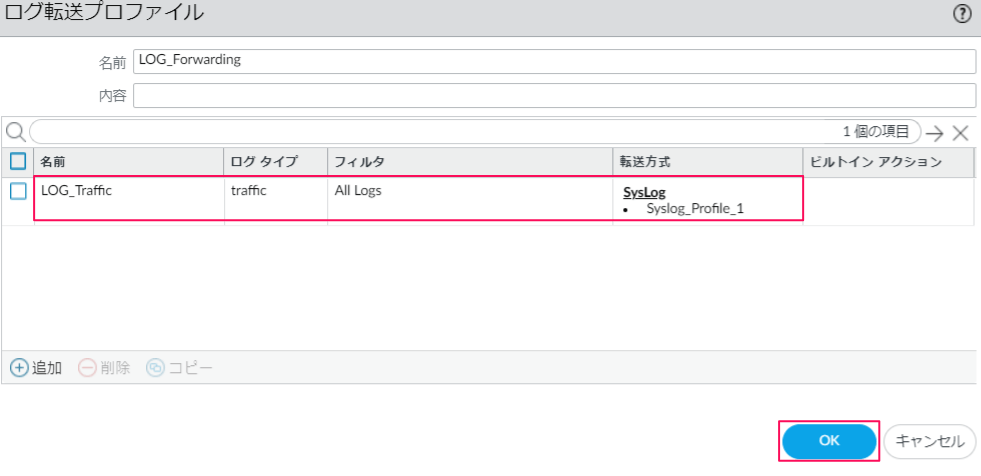

下記のとおり、「ログ転送プロファイル」内に LOG_Traffic という名前のエントリーが追加されます。「OK」をクリックします。

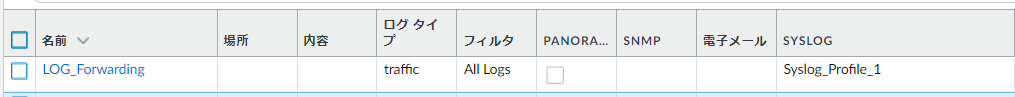

下記のように「ログ転送プロファイル」が作成されます。

セキュリティポリシーへ適用(ログ転送プロファイル)

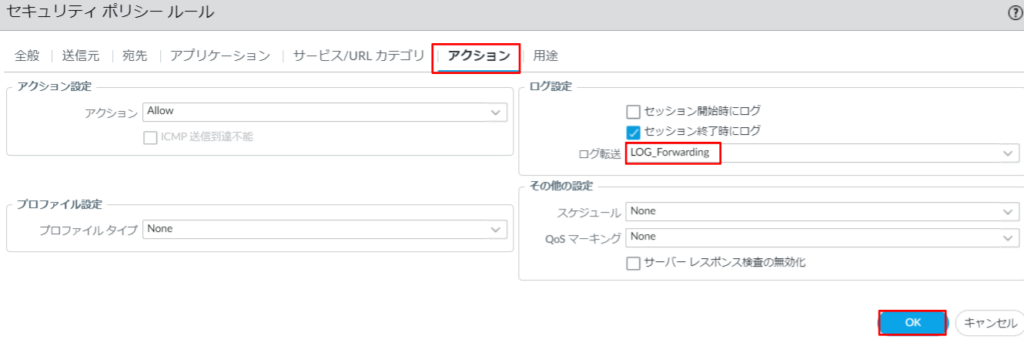

トラフィックログを出力したい対象の「セキュリティポリシー」に対して、「ログ転送プロファイル」を割り当てます。

これにより、該当のセキュリティポリシーを通過したトラフィックのログがSyslogサーバへ転送されるようなります。

「POLICES」>> 「セキュリティ」より、対象としたセキュリティポリシーへ移動します。

ポリシー設定内の「アクション」タブの「ログ設定」より「ログ転送」のリストから「ログ転送プロファイル」である LOG_Forwarding を選択し、「OK」をクリックします。

「Commit」 を実行し、設定を反映させます。

これで、トラフィックログ が Syslogサーバ へ転送されるようになります。

その他ログの転送(システム・トラフィックログ以外)

システムログとトラフィックログ以外にも複数のログタイプが存在し、各種ログの種類に応じたプロファイルを設定することで、SYSLOGサーバへログ転送することができます。

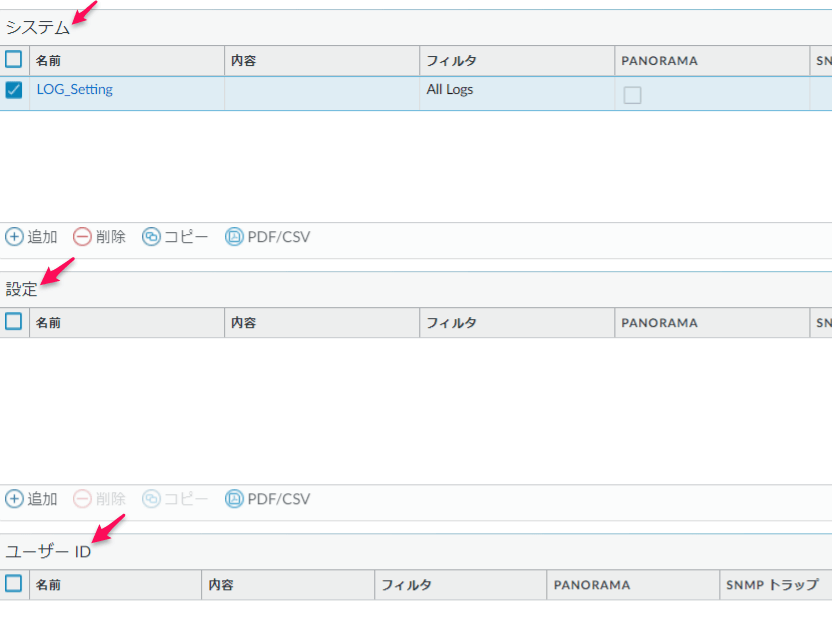

ログ設定

「ログ設定」では、下記のログを転送する設定ができます。

- システム

- 設定

- ユーザID

- HIPマッチ

- GlobalProtect

下記の画面のように、「システム」の設定の下に、「設定」「ユーザID」・・と順次、項目があります。

ログ転送プロファイル

「ログ転送プロファイル」では、下記のログを転送する設定ができます。

- 認証

- データフィルタリング

- 復号

- 脅威

- トラフィック

- トンネル検査

- URLフィルタリング

- WildFireへの送信

下記の画面のように、「ログ転送プロファイルのマッチリスト」の「ログタイプ」より選択し、プロファイルに割り当てします。

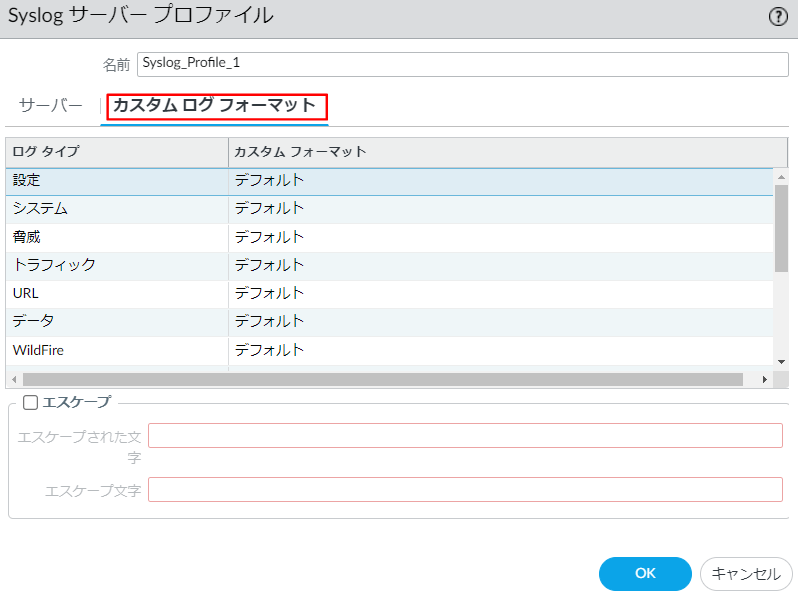

ログフォーマットの変更

特定の監視や分析の要件に応じて、ログフォーマットを変更することもできます。

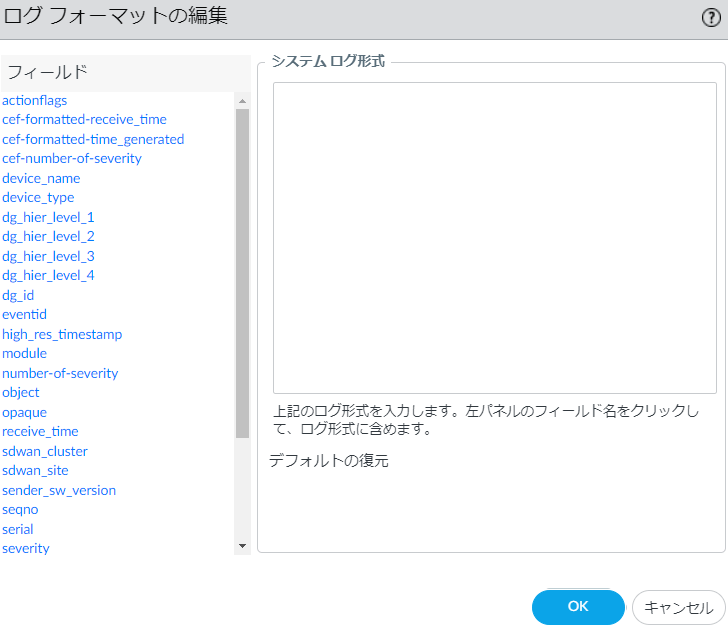

ログフォーマットの変更は、「Syslogサーバプロファイル」の「カスタムログフォーマット」タブで設定することができます。

上の例では、各ログタイプのカスタムフォーマットは「デフォルト」です。フォーマットを変更したいログタイプをダブルクリックすると、下記のようにフォーマット変更画面が表示されます。

画面に案内されているとおり、左パネルのフィールド名をクリックして、ログ形式を設定します。

ログフィールドについての詳細は、下記ドキュメントを確認してください。

>> 参考記事 :Syslog Field Descriptions(メーカドキュメント)ログのフィルタリング

ログデータの量が膨大になると、重要な情報を見逃す可能性があります。そのため、分析や保存に必要なデータのみを取り込むために、送信するログをフィルタリングする場合があります。

フィルタリング設定は、「ログ設定」や「ログ転送プロファイル」のそれぞれで設定することができます。

ログの種別によって、フィルタリングできる項目は異なります。

ログ設定

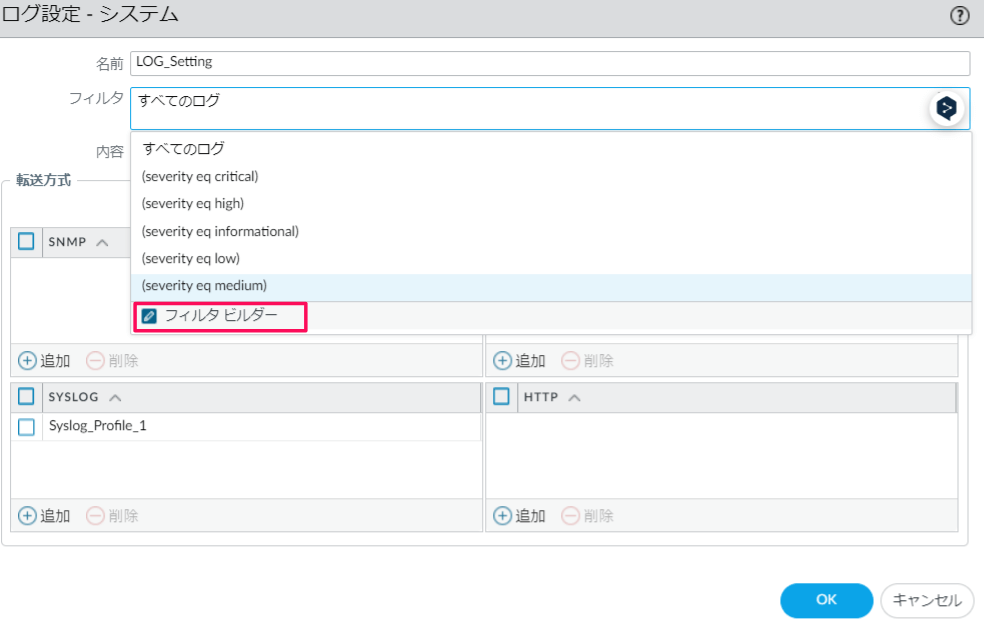

「ログ設定」の「フィルタ」で設定することができます。

下記は、システムログにおけるログ設定のフィルタ設定箇所です。「フィルタ」の右端にある下向きマークをクリックします。

「フィルタビルダー」をクリックします。

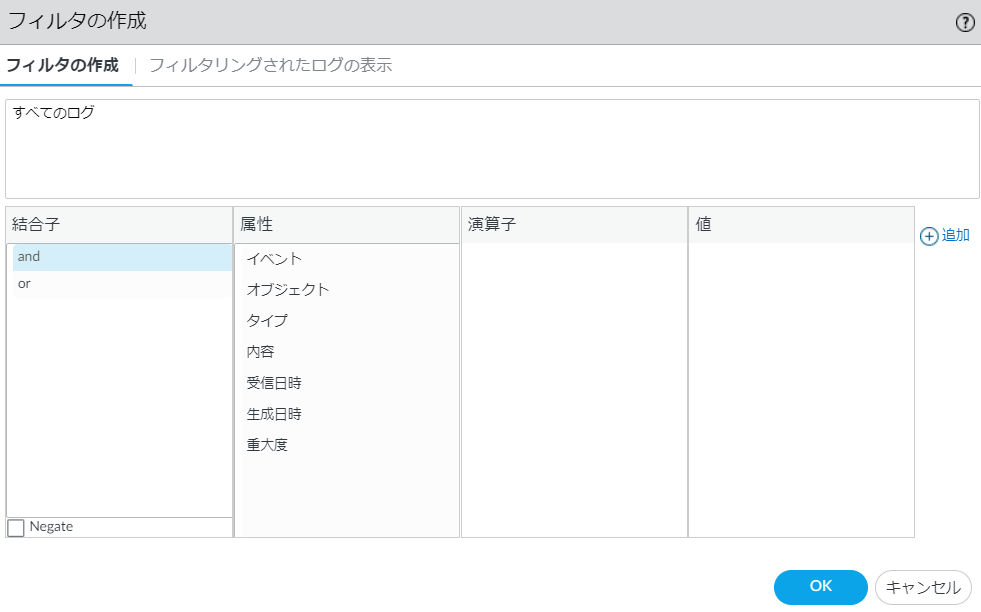

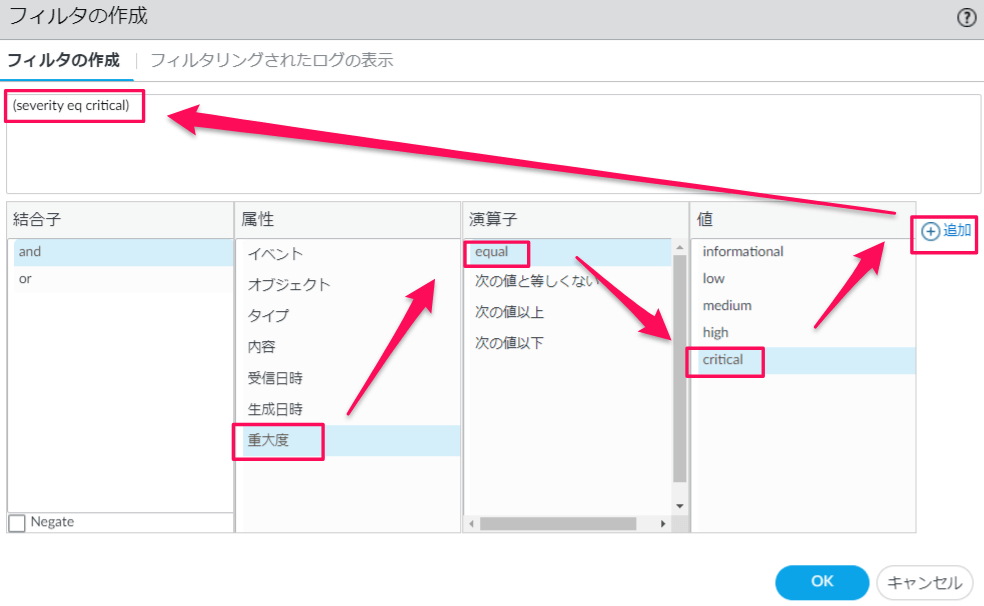

下記のようにフィルタ作成画面が表示されます。

ここで、フィールド(例:重大度レベル、イベントタイプなど)を選択し、不要なフィールドを排除することができます。

例えば、重大度がクリティカルのものだけにフィルタしたい場合は、下記の順序で、フィルタを設定します。

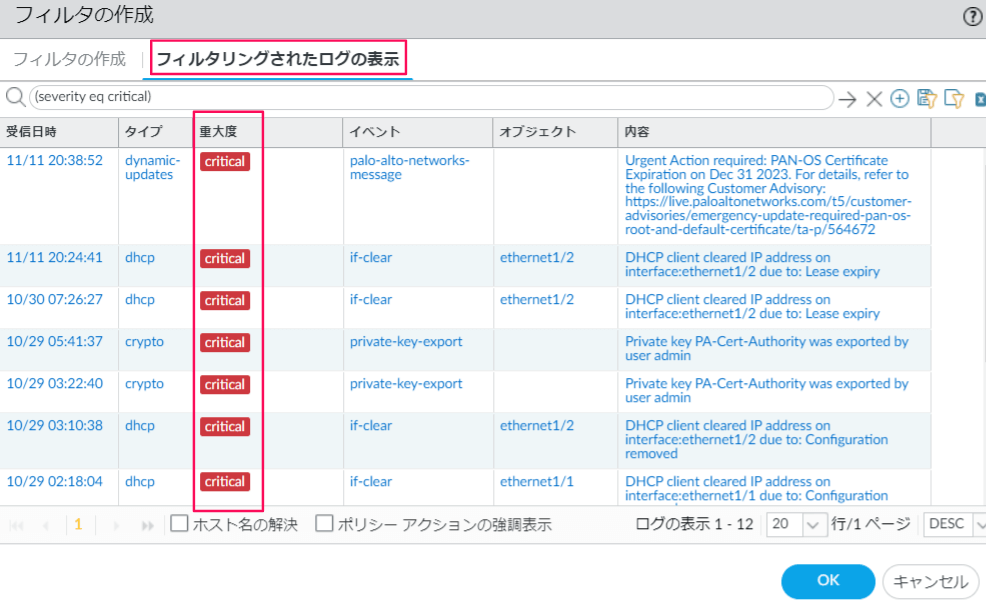

設定したフィルタが正しく動作しているかは、「フィルタリングされたログの表示」のタブより確認することができます。

ログ転送プロファイル

「ログ転送プロファイル」でもフィルタを定義することができます。フィルタリングの設定方法は、上記の「ログ設定」と同様のため、割愛します。

サービスルートの設定(送信元インタフェースの変更)

デフォルトでは、Syslogメッセージは管理インターフェースから出力されます。

管理インタフェースからSyslogサーバへ到達できないなどのネットワーク構成の場合は、「サービスルート」の設定により、出力するインタフェースを変更することができます。

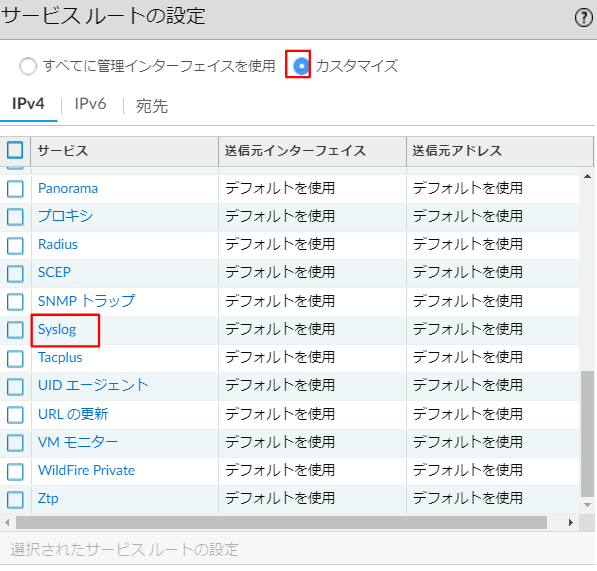

「DEVICE」タブを選択し、「セットアップ」セクションに移動します。その後、「サービス」タブにある「サービスルートの設定」をクリックします。

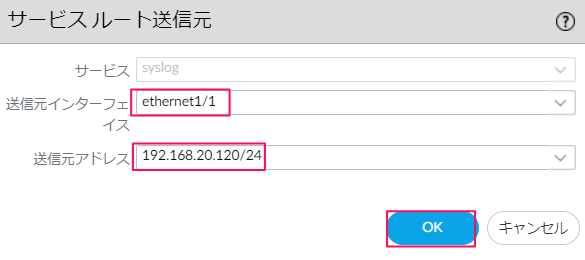

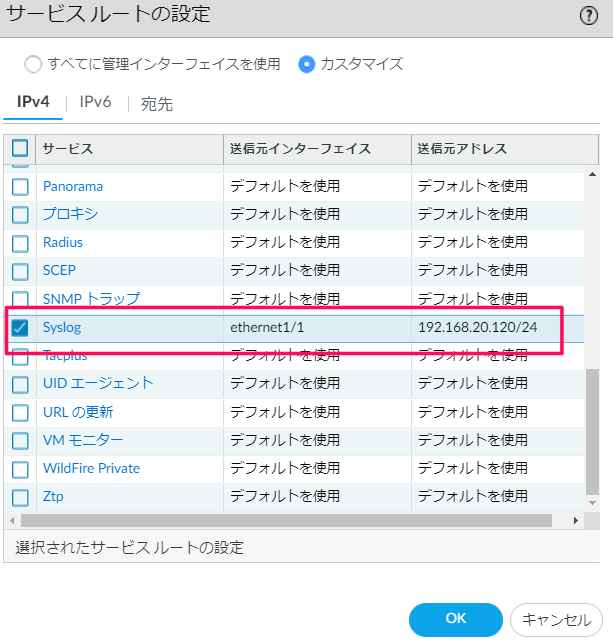

「カスタマイズ」にチェックを入れ、「Syslog」をクリックします。

「送信元インタフェース」および「送信元アドレス」を選択し、「OK」をクリックします。

下記のとおり、設定が変更されます。「OK」をクリックし、Commitすることで、設定が反映されます。

この記事では、Syslogサーバーの定義、システムログとトラフィックログの送信方法、ログフィールドのカスタマイズ、そしてログデータのフィルタリングについて確認しました。

コメント