PaloaltoでNATを設定し、通信制御する場合、NATポリシーとセキュリティポリシーの両方を設定する必要があります。NATポリシーとセキュリティポリシーがそれぞれどのように動作するのか、確認します。

NATポリシーやセキュリティポリシーの基本設定については、下記の記事を参考にしてください。

>> 参考記事 : 基本設定(ログイン、ホスト名、インタフェース、ルーティング、ポリシー)手順と動作確認 PANOS9.0.9-h1.xfr送信元NAT(dymamic-ip-and-port)

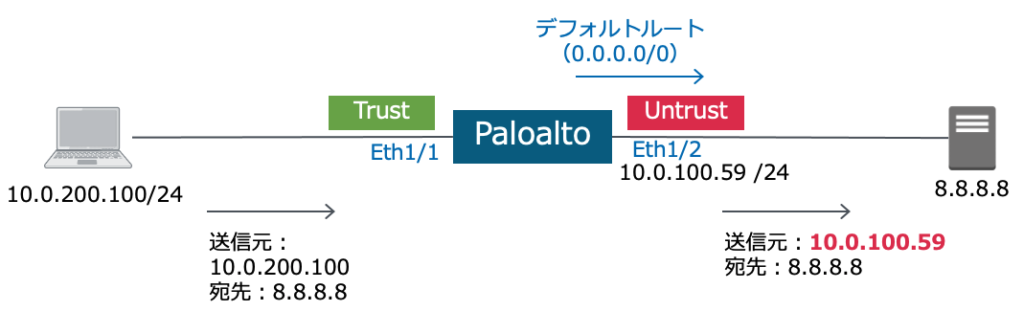

下記のように、Trustゾーンにある10.0.200.100の端末からUntrustゾーンの8.8.8.8へ通信を行います。

送信元アドレス変換は、Trustの複数のプライベートアドレスをUntrustの1つの送信元アドレスに変換するdymamic-ip-and-portを選択します。

その際に、Paloaltoで送信元アドレスを10.0.200.100→10.0.100.59に変換します。(10.0.100.59はE1/2のインタフェースアドレスです)

Paloatoが端末10.0.200.100から8.8.8.8宛の通信を受けとると、下記のステップでNAT処理されます。

STEP1:パケットを受信したゾーンを決定

パケットを受信したゾーンはTrustゾーンです。

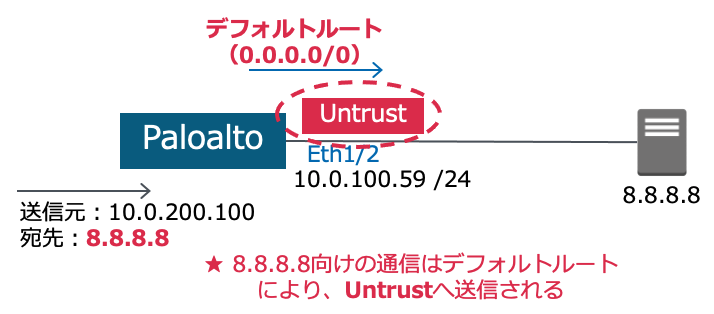

STEP2:ルーティングテーブルをもとに、宛先アドレスから出力される宛先ゾーンを決定

デフォルトルートはUntrustゾーンのインタフェースから転送されるよう、ルート設定されています。

宛先アドレスは8.8.8.8であるため、デフォルトルートが適用され、宛先ゾーンはUntrustと決定されます。

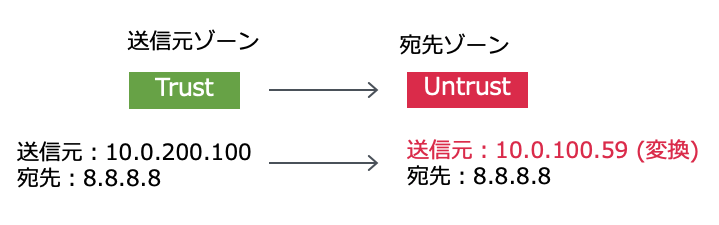

STEP3:NATポリシーを設定

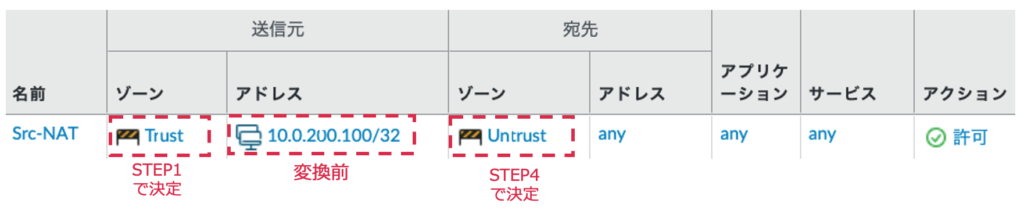

STEP1、2で決定した送信元・宛先ゾーン間でNATポリシーを設定します。設定するNATポリシーのイメージは下記のようになります。

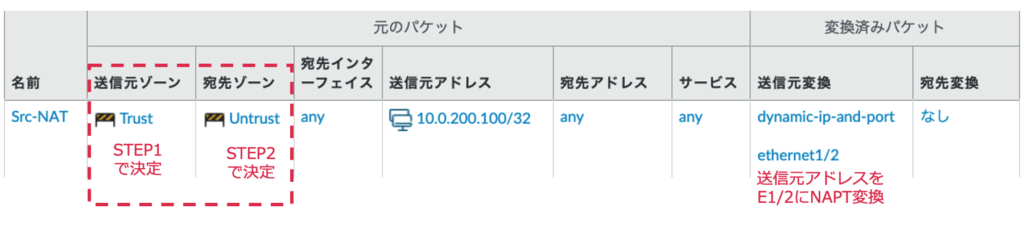

NATポリシーは、POLICES >> NAT で設定し、下記のようになります。

STEP4:変換後宛先アドレスから宛先ゾーンを再決定

宛先アドレスが変換されることを想定して、宛先アドレスから宛先ゾーンを再決定します。実施する内容はSTEP2と同じく、ルーティングテーブルを元に再決定されます。今回は、宛先アドレスは変更されませんので、STEP2と変更なく、宛先ゾーンはUntrust です。

STEP5:セキュリティポリシーの設定

STEP1とSTEP4で決定した送信元、宛先ゾーンを元にセキュリティポリシーを設定します。ポリシーで設定する送信元、宛先のアドレスは変換前のアドレスを設定します。

セキュリティポリシーは、POLICES >> セキュリティ で設定し、下記のようになります。

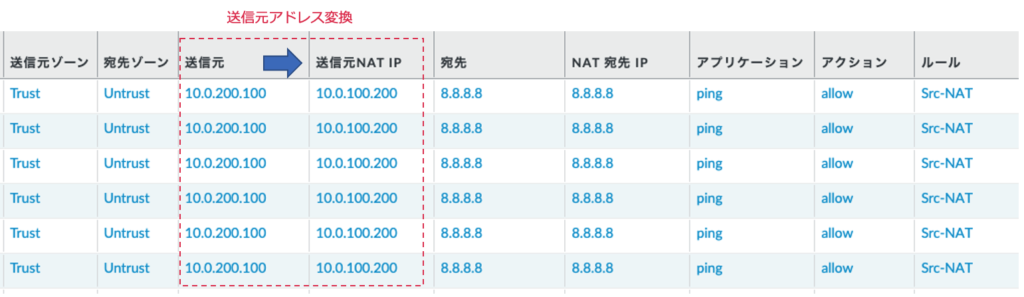

Monitor >> ログ >> トラフィックログで、トラフィックログを確認します。(表示するカラムで送信元NATIPとNAT宛先IPを追加しています)

宛先NAT(destination-translation)

内部デバイスを外部アドレスとして公開する場合、宛先NATを使用します。

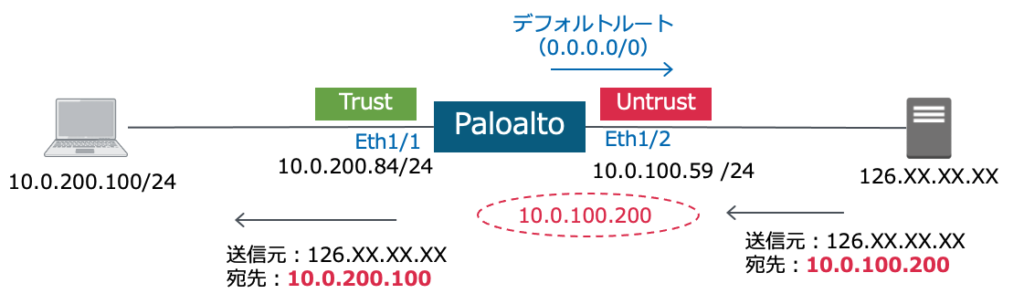

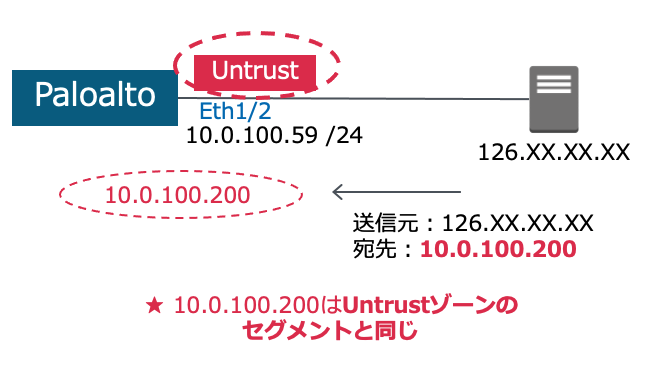

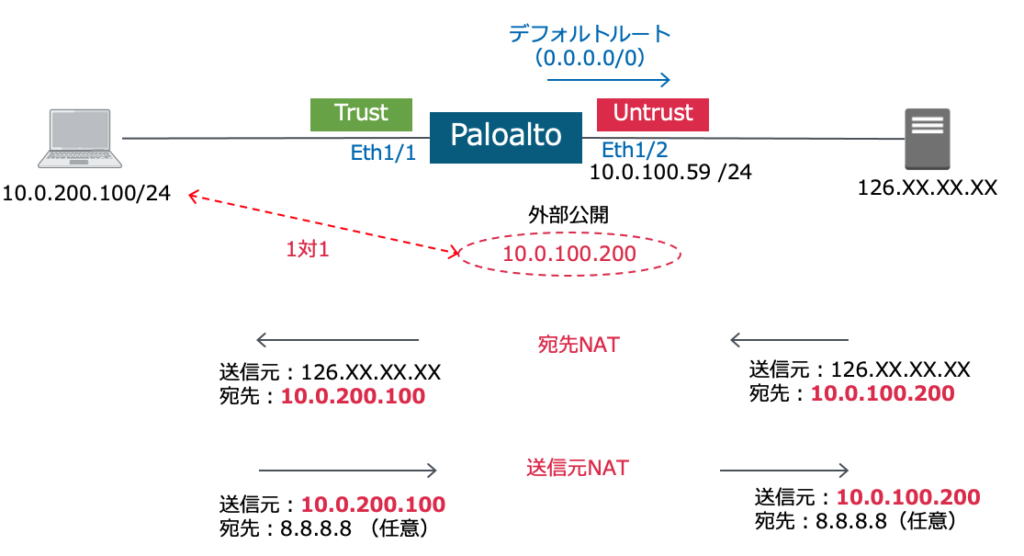

下記のように、Untrustゾーンにある126.XX.XX.XX(XXは伏せてます)の端末から10.0.100.200にアクセスすることで、Trustゾーンの10.0.200.100へ接続できるようにします。

Paloatoが端末126.XX.XX.XXから10.0.100.200宛の通信を受けとると、下記のステップでNAT処理されます。

STEP1:パケットを受信したゾーンを決定

パケットを受信したゾーンはUntrustゾーンです。

STEP2:ルーティングテーブルをもとに、宛先アドレスから出力される宛先ゾーンを決定

宛先アドレス10.0.100.200はUntrustゾーンと同じセグメントです。そのため、宛先ゾーンをUntrustゾーンと決定されます。

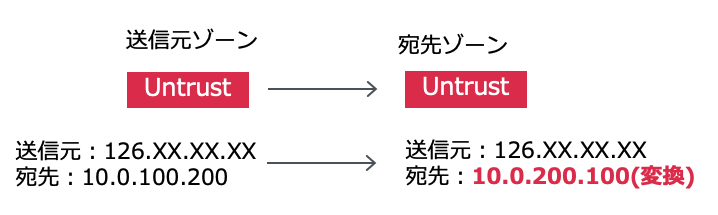

STEP3:NATポリシーを設定

STEP1、STEP2で決定した送信元・宛先ゾーン間でNATポリシーを設定します。

NATポリシーは、下記のようになります。

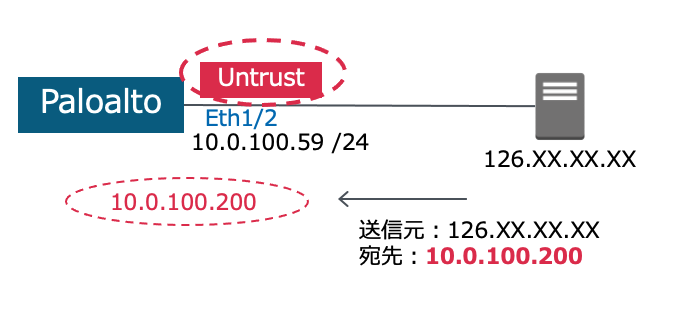

STEP4:変換後宛先アドレスから宛先ゾーンを再決定

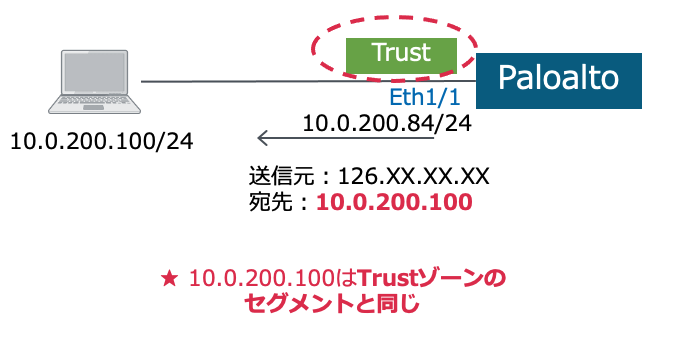

変換後の宛先アドレスから宛先ゾーンを再決定します。実施する内容はSTEP2と同じです。今回は、宛先アドレスは10.0.100.200から10.0.200.100に変換されるため、10.0.200.100の宛先ゾーンはTrustゾーンとなります。

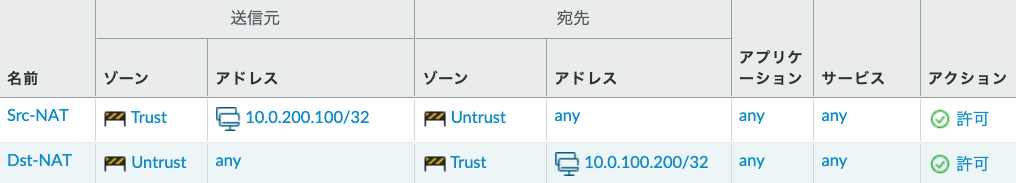

STEP5:セキュリティポリシーの設定

STEP1とSTEP4で決定した送信元、宛先ゾーンを元にセキュリティポリシーを設定します。ポリシーで設定する送信元、宛先のアドレスは変換前のアドレスを設定します。

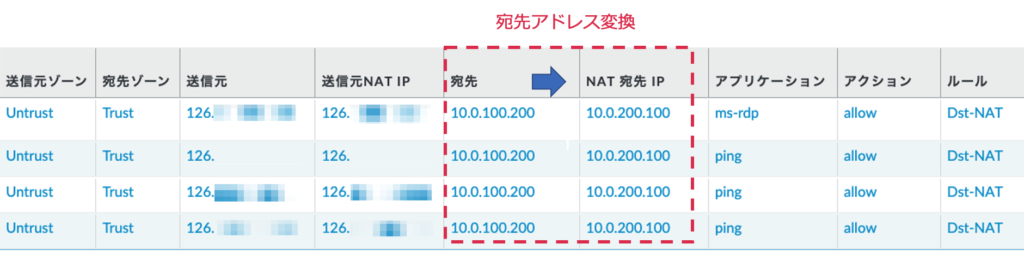

Monitor >> ログ >> トラフィックログで、トラフィックログを確認します。(表示するカラムで送信元NATIPとNAT宛先IPを追加しています)

双方向NAT(Bi-Directional)

双方向NATでは、外部に公開するIPアドレスと内部デバイスのIPアドレスを1対1で紐づけます。

まず、1対1の送信元NATを設定します。

送信元NAT(dymamic-ip-and-port)と同様の設定方法で、NATポリシーの送信元変換はdymamic-ip-and-portからstatic-ipに変更します。

宛先NAT用のNATポリシーは先の例のとおり、個別にNATポリシーを設定してもよいですが、双方向を yesにすることで、宛先NAT用のポリシーが自動的に作成されます。

セキュリティポリシーは送信元NAT用、宛先NAT用それぞれが必要です。

Monitor >> ログ >> トラフィックログで、トラフィックログを確認すると、送信元アドレス変換、宛先アドレス変換がそれぞれ実行されています。

コメント