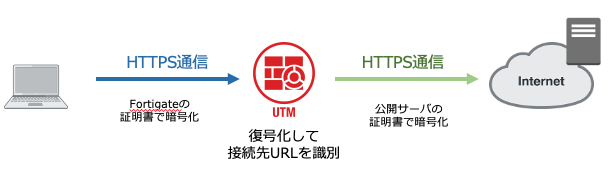

この記事は、SSLインスペクション(deep-inspection)を有効にした状態で、UTM(Webフィルタ)の動作を確認します。先に以下の記事をお読みいただくことをお勧めします。

>> 参考記事 : SSLインスペクション(deep-inspection)設定と動作確認 FortiOS6.2.4

Webフィルタの設定

FortigateのUTM機能の一つであるWebフィルタリング、URLフィルタリングについて設定、動作確認します。

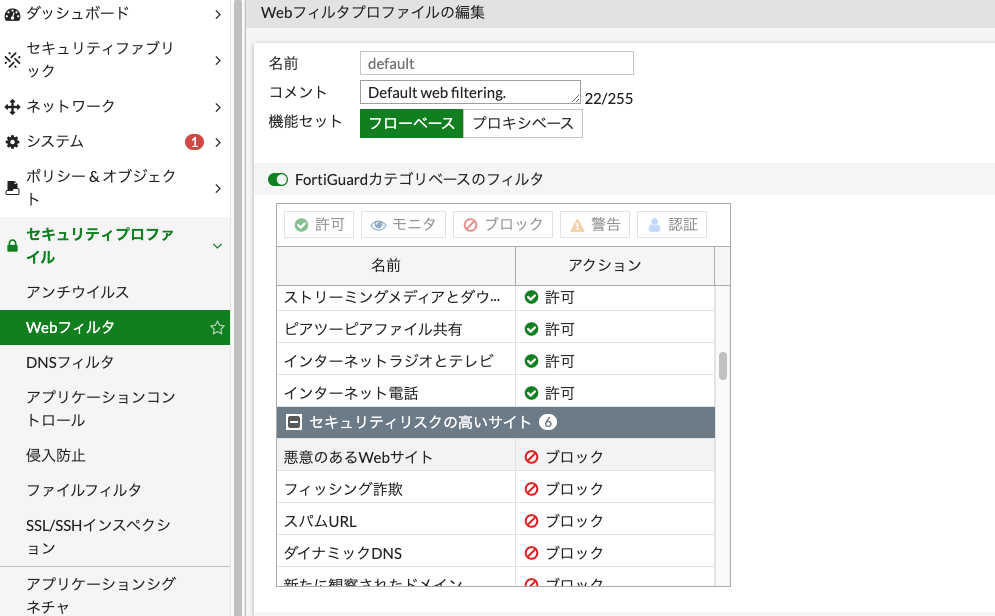

アプリケーションの設定を、【セキュリティプロファイル】-【Webフィルタ】からdefaultプロファイルを参照して、設定を確認します。

ざっくり、FortiguardでカテゴリされたURLに対して、許可するのか、ブロックするのかが設定されています。デフォルトでは、危険度が高いカテゴリのみブロックで、その他は許可されています。

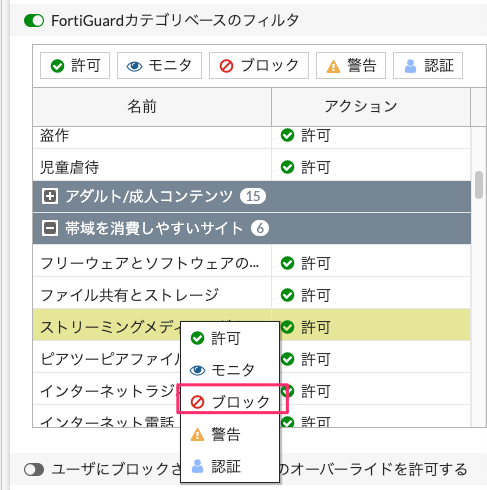

ここで、ストリーミングメディアとダウンロード というカテゴリをブロックに設定して、Youtubeのサイトに接続できないようにしてみます。

カテゴリを選択し、右クリックすることで、許可をブロックに変更します。

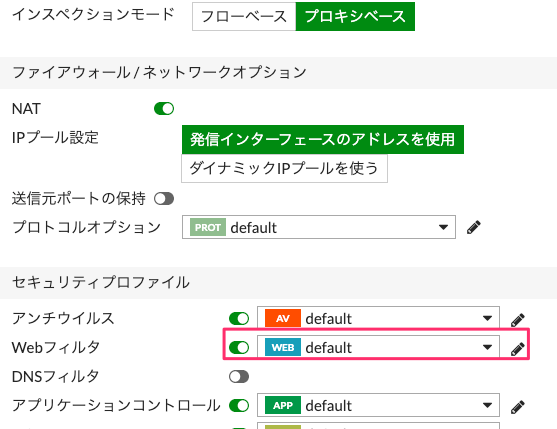

次に内部から外部へのポリシーへプロファイルを適用します。【ポリシー&オブジェクト】-【ファイアウォールポリシー】へ移動し、Internal->Externalのポリシーを編集し、Webフィルタのプロファイルdefaultを適用します。

動作確認

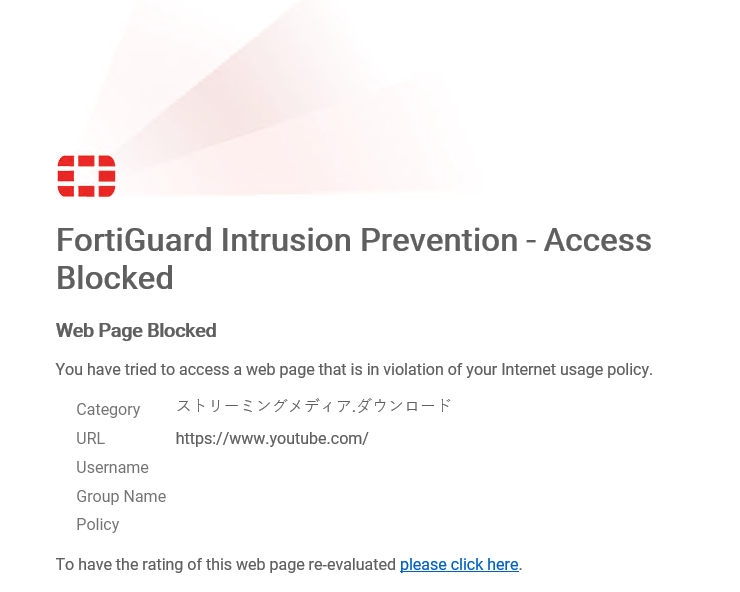

アクションがブロックの場合

端末からYoutubeへアクセスすると、アラート画面が出力され、接続ができません。

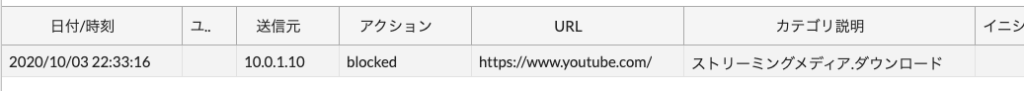

【ログ&レポート】-【Webフィルタ】を見ると、Youtubeへの接続がblockされていることが確認できます。

アクションが警告の場合

今度は、アクションを警告に変更します。

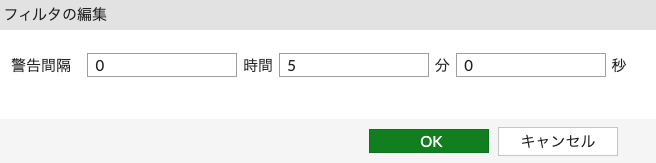

警告間隔の設定が表示されます。ここではデフォルトのまま5分としOKをクリックします。

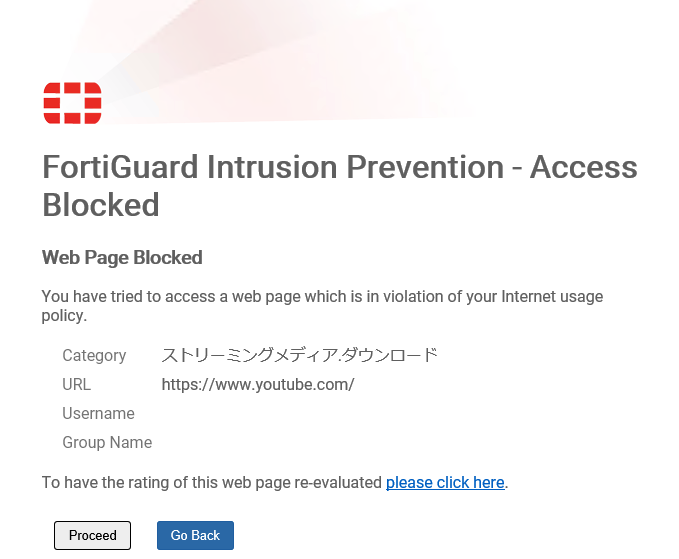

ポリシー設定でOKをクリックし、設定を反映後、端末からYoutubeへアクセスすると、以下のようなブロック画面が表示されます。

Proceedをクリックすることで、サイトの閲覧ができるようになります。

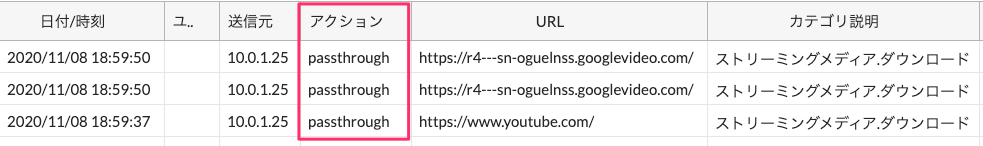

【ログ&レポート】-【Webフィルタ】より、Youtubeへの接続がpassthroughされていることが確認できます

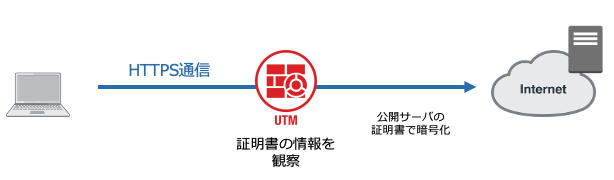

もし、Webフィルタリングのみ使用するのであれば、SSLインスペクション をcertificate-inspection(証明書インスペクション)にしても問題ありません。これは、SSLのハンドシェイクを観察して、証明書のCNからURLを判定します。

カテゴリではブロックとしたいが、そのカテゴリ内の特定のURLに対しては、接続を許可したい場合、そのURLをフィルタから除外することができます。

コメント