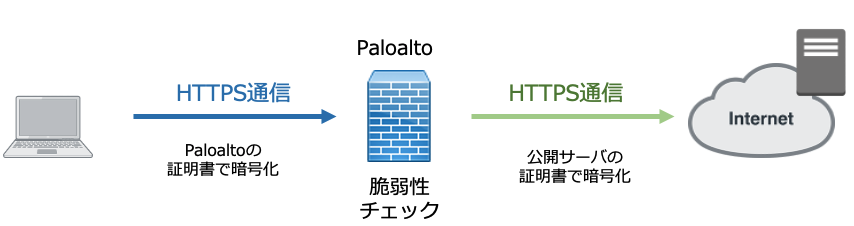

この記事は以下の内容が前提となります。SSL復号化をしないと、HTTPS通信内の脆弱性を利用した通信を検知することができません。先にお読みいただくことをお勧めします。

>> 参考記事 : SSL復号化(SSL Forward Proxy)の設定と動作確認 PANOS9.0.9-h1.xfr

シグネチャの更新

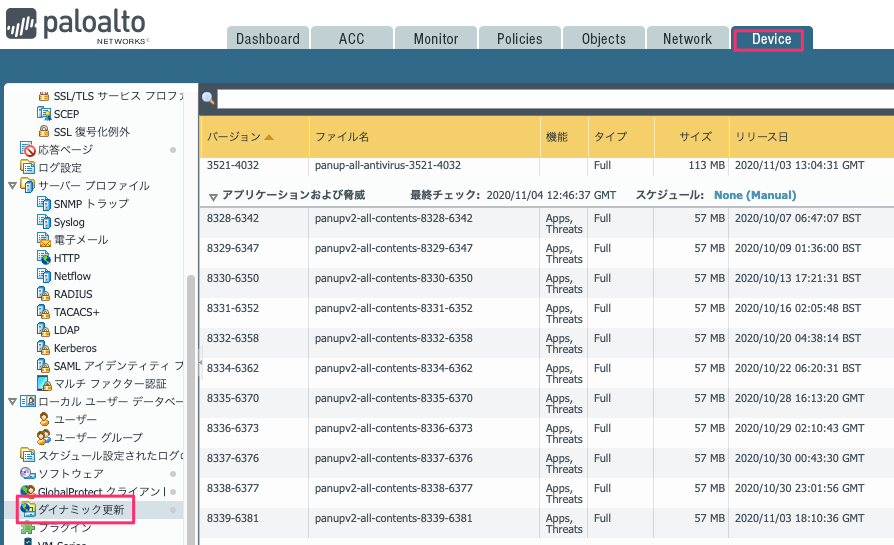

Device >> ダイナミック更新へ移動することで、シグネチャファイルのダウンロード状況が確認できます。

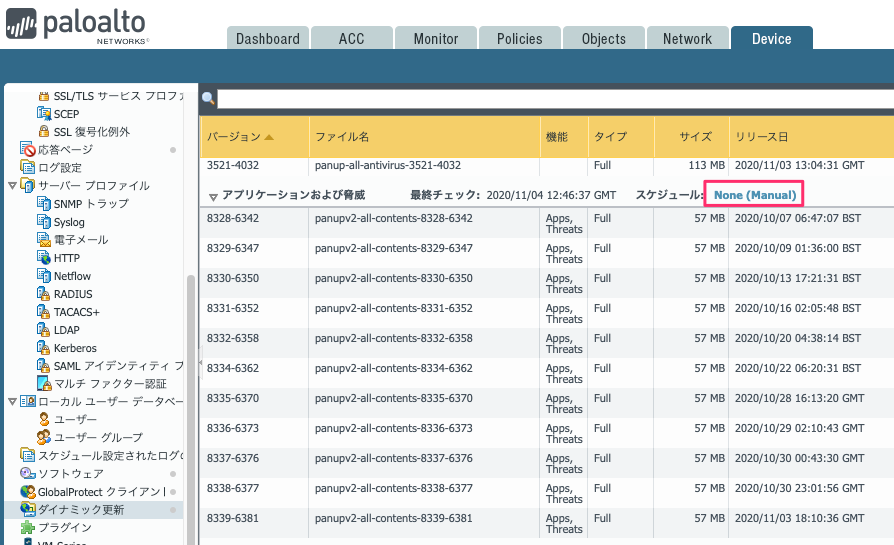

アプリケーションおよび脅威のスケジュールをクリックすると、シグネチャの自動更新設定ができます。

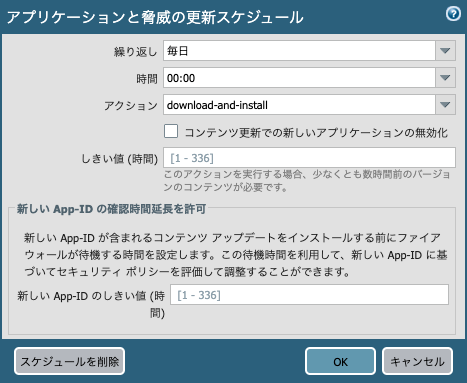

例えば、以下のように毎日シグネチャファイルを0:00に更新し、ダウンロード後、インストールも実行するよう設定します。

シグネチャファイルのダウンロード、インストールが完了すると、以下のような表示になります。

脆弱性防御の設定

PaloaltoのUTM機能の一つである脆弱性防御について設定、動作確認します。

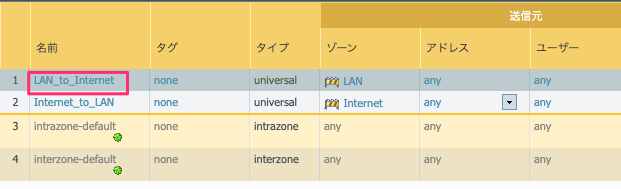

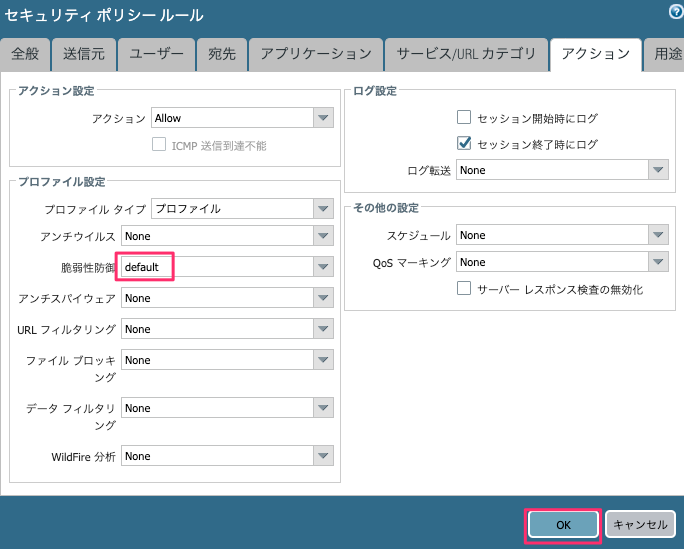

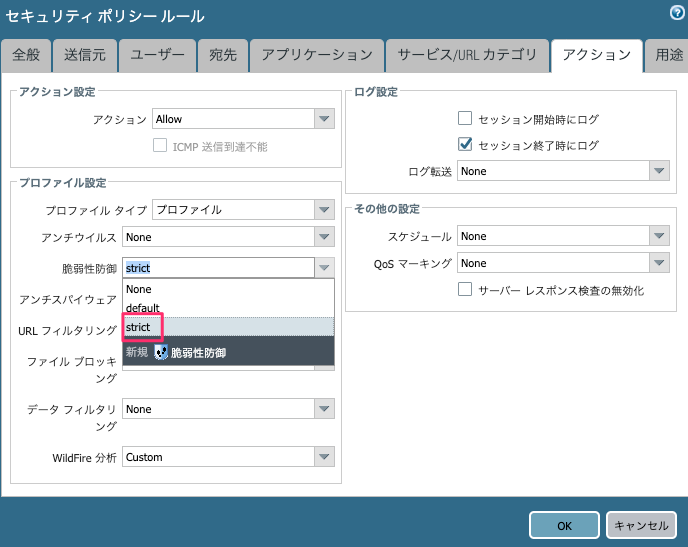

Policies >> セキュリティ へ移動し、LANからInternetへのポリシーを選択します。

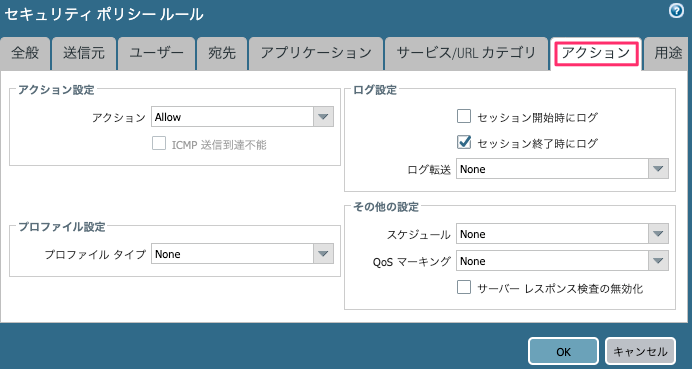

アクション タブへ移動します。

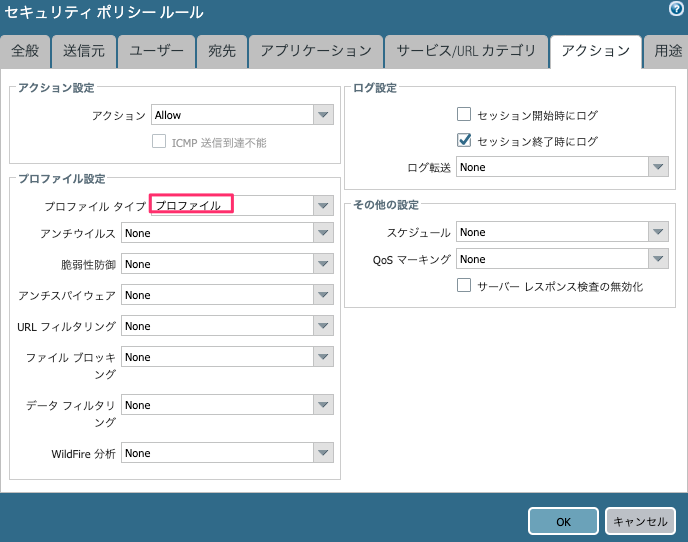

プロファイル設定 >> プロファイルタイプ を プロファイル に変更します。

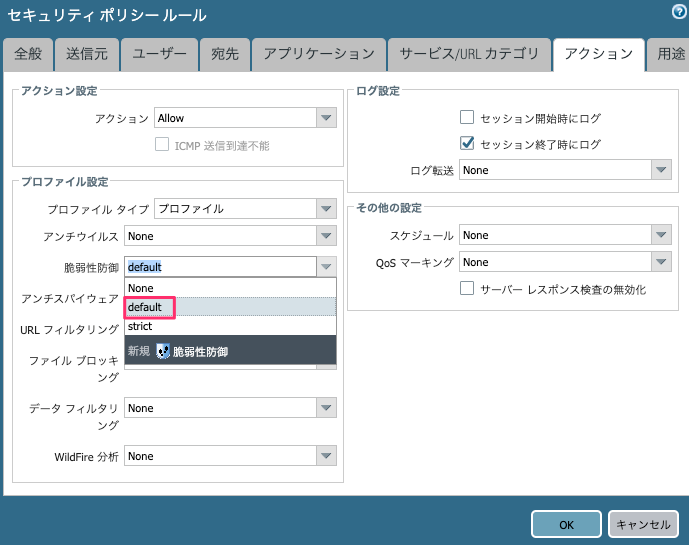

脆弱性防御 の項目で default を選択します。

下記の通り、選択されていることを確認し、OKをクリックします。

プロファイル(default)の設定は、Objects >> セキュリティプロファイル >> 脆弱性防御から確認できます。

例えば、重大度highに一致した通信はシグネチャ単位に設定されているデフォルトの動作に従います。

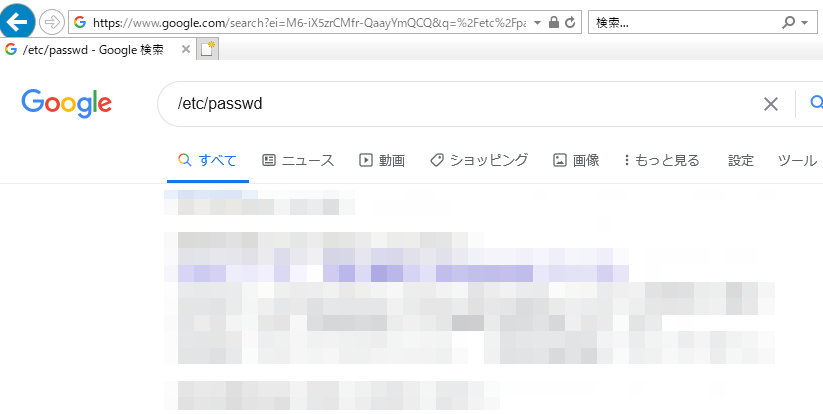

今回は、検索サイトで/etc/passwdを検索することで、HTTP /etc/passwd Access Attempt という脅威を検知するか否か確認します。

defaultプロファイルでは、この脅威をどのように扱うのか確認します。上記画面のdefaultをクリックすると設定が確認できます。

例外をクリックします。

例外タブで、すべでのシグネチャの表示にチェックを入れ、検索枠に/etc/passwdと入力することで、該当するシグネチャが出力されます。

デフォルトの動作がalertであることがわかります。

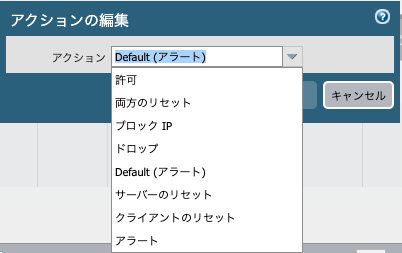

参考:アクションは、他にも以下の通り設定できます。

設定後、コミットを実行し、設定を反映します。

動作確認(defaultプロファイル)

Google検索で/etc/passwdと入力します。すると、検索結果が出力されます。

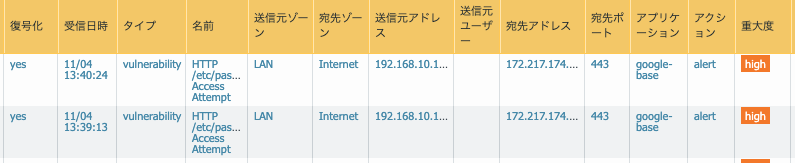

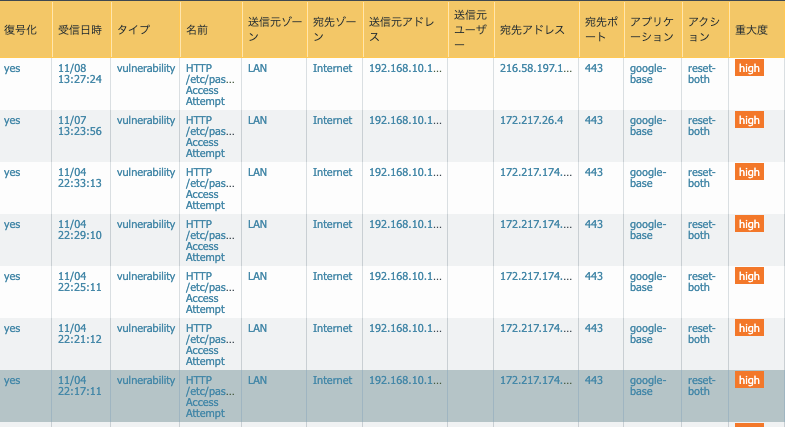

Monitor >> ログ >> 脅威 へ移動すると、以下の通り、HTTP /etc/passwd Access Attempt という脅威を検出していることが確認できます。

アクションがalertであることを確認してください。

動作確認(strictプロファイル)

脆弱性防御 の項目で プロファイルをdefaultからstrictに変更します。strictの場合、重大度highのパターンに一致した通信のアクションは、クライアント、サーバともに接続をリセットする動作となります。

ポリシーに適用するプロファイルをstrictに変更し、OKをクリック後、コミットを実行します。

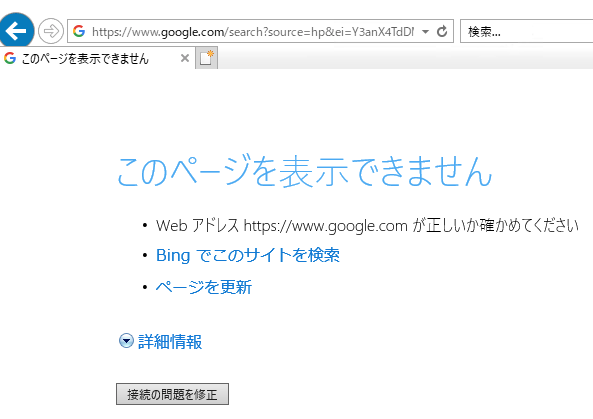

Google検索で/etc/passwdと入力すると、アクセスできないことが確認できます。

Monitor >> ログ >> 脅威 へ移動すると、以下の通り、HTTP /etc/passwd Access Attempt という脅威を検出しており、アクションがreset-bothであることが確認できます。

コメント