IPsecのESP(Encapsulating Security Payload)プロトコルは、データの暗号化と保護を提供する中心的な技術です。本記事では、ESPプロトコルの仕組みや役割をわかりやすく解説し、トンネルモードやトランスポートモードといった暗号化モードの違いを深掘りします。

IPSecの主な機能

IPsecは、インターネットを通じてデータを安全に送受信するために設計されたセキュリティ技術です。特に、VPN(仮想プライベートネットワーク)や企業のリモートアクセスなど、機密情報を安全にやり取りする際に使用されます。IPsecが提供する4つの主な機能を詳しく見ていきましょう。

認証(Authentication)

IPsecは、送信者と受信者の両方が「本物」であることを確認します。具体的には、送信されたパケットが誰から送られてきたのかを検証し、悪意のある第三者による偽装を防ぎます。これにより、信頼できる通信相手だけがデータを送受信できるようになり、不正アクセスのリスクを大幅に低減します。

データの完全性(Integrity)

データがネットワークを介して送信される際、途中で改ざんされていないかを検証するのが「データの完全性」の機能です。IPsecは、パケットに含まれるデータが改ざんされていないかを確認するために、HMAC-MD5やHMAC-SHA1といったハッシュアルゴリズムを使用します。これにより、送信したデータが正しく受信されることを保証し、データの信頼性が確保されます。仮に攻撃者がデータを改ざんしようとしても、その改ざんは検出されるため、受信者は不正なデータを拒否できます。

データの機密性(Confidentiality)

データが第三者に漏れないようにするためには、データの「機密性」が不可欠です。IPsecは、送信データを暗号化することで、たとえネットワーク経路上でデータが盗聴されたとしても、その内容を理解できないようにします。暗号化のアルゴリズムには、3DES(Triple Data Encryption Standard)やAES(Advanced Encryption Standard)が使用され、強力な暗号化が施されます。これにより、クレジットカード情報や機密文書などの重要データが安全に転送されます。

アンチリプレイ(Anti-Replay Protection)

リプレイ攻撃とは、過去に送信されたデータを攻撃者が再度送り付ける攻撃手法です。IPsecは、このような攻撃を防ぐために「アンチリプレイ保護」を提供します。具体的には、送信されたパケットに一意のシーケンス番号を付け、受信者が同じパケットを複数回受け取らないようにします。これにより、攻撃者が同じパケットを再送信しても、それは無効とされ、リプレイ攻撃を防ぐことができます。

ESP(Encapsulating Security Payload)プロトコル

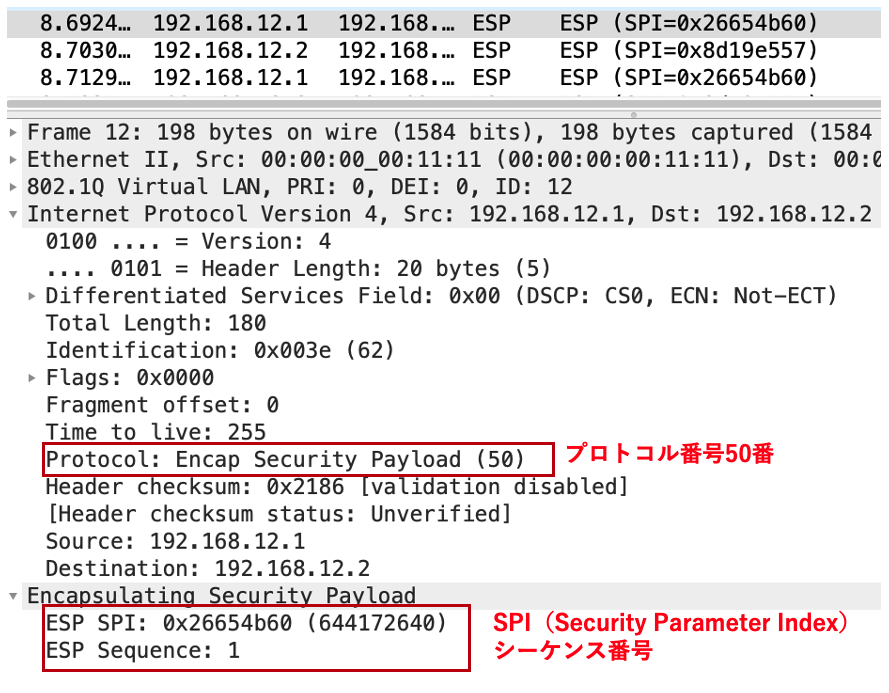

ESPは、IPsec通信の中核となるプロトコルで、IPプロトコル番号50で識別されます。ESPはIPsecの4つの重要な機能(認証、データの完全性、データの機密性、アンチリプレイ)をすべて提供します。これにより、データの暗号化と検証が行われ、通信の安全性が強化されます。

AH(Authentication Header)との違い

ESPとよく比較されるプロトコルにAH(Authentication Header)がありますが、AHはデータの機密性(暗号化)を提供しません。したがって、AHは多くの場合、本番環境では使用されず、ESPが主に採用されます。

NAT Traversalのサポート

NAT(Network Address Translation)環境では、IPアドレスが動的に変わるため、IPsec通信がうまくいかない場合があります。これに対応するために、ESPはNAT Traversalをサポートしています。これにより、NAT環境でもIPsec通信が可能になります。

ESPパケットの構成

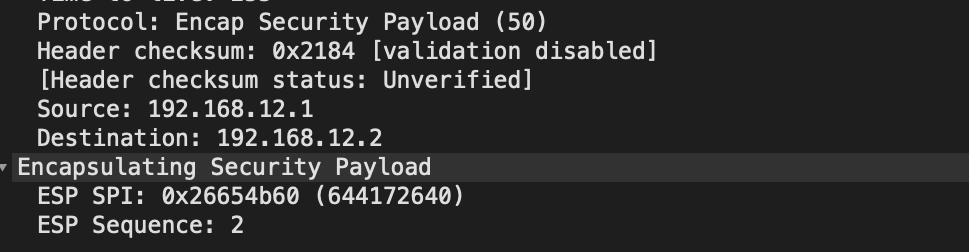

- Security Parameter Index (SPI) :受信側はこのパケットがどのフローに属しているかを認識しています。この中には、暗号化アルゴリズム、暗号鍵、暗号鍵の有効時間が含まれます。

- シーケンス番号:パケットが重複していないかを確認するために使用されます。パケットごとに1ずつ増加し、リプレイ攻撃を防止します。

鍵交換:IKEプロトコル

ESPで使用する暗号鍵を安全に交換するためには、IKE(Internet Key Exchange)プロトコルが使用されます。これにより、両端間での暗号鍵交換が安全に行われ、通信の機密性が確保されます。

暗号化モード

IPsecには、データの暗号化方式として以下の2つのモードがあります。

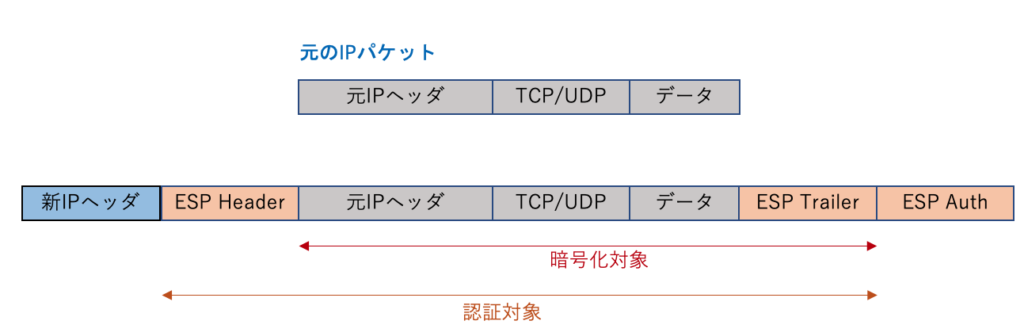

トンネルモード

トンネルモードは、元のIPパケット全体(ヘッダとデータの両方)を暗号化し、新しいIPヘッダを追加する方式です。このモードでは、元のIPパケットが丸ごと隠されるため、セキュリティが非常に高くなります。しかし、追加のIPヘッダによってパケットのサイズが大きくなり、ネットワーク帯域に負荷がかかることがあります。

使用シナリオ:トンネルモードは、異なるネットワーク間の通信をVPNで保護する際に使用されます。例えば、支社と本社の間のVPN接続など。

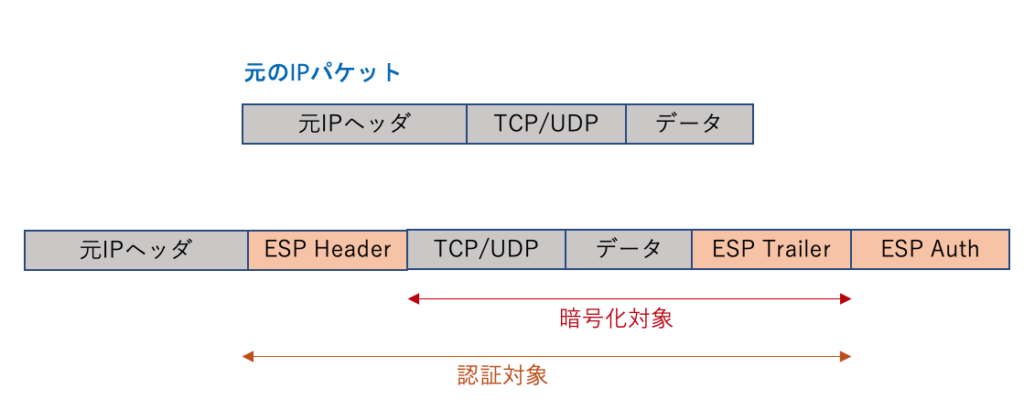

トランスポートモード

トランスポートモードでは、元のIPヘッダをそのままに、TCP/UDPとデータ部分のみを暗号化します。元のIPアドレス情報は保持されるため、オーバーヘッドが少なく、効率的です。しかし、ヘッダが暗号化されないため、トンネルモードほどのセキュリティ強度はありません。

使用シナリオ:トランスポートモードは、ホスト間の通信を直接保護する場合に使用されます。例えば、2台のサーバ間のデータ転送時など。

コメント