リモートからの管理アクセスは、大きく、CLI(SSH) とHTTPSによるWebベースのGUI(Configuration Utility)に分かれます。管理アクセスを送信元のアドレスで制限することにより、不正アクセスのリスクを低減し、よりセキュアとなります。

この記事では、SSHアクセス、HTTPSアクセスを送信元アドレスにより制限する設定と動作を確認します。

SSHアクセス制限

SSH接続を送信元IPアドレスを元にアクセス制限します。GUI(Configuration utility)とCLIの両方で設定することができます。

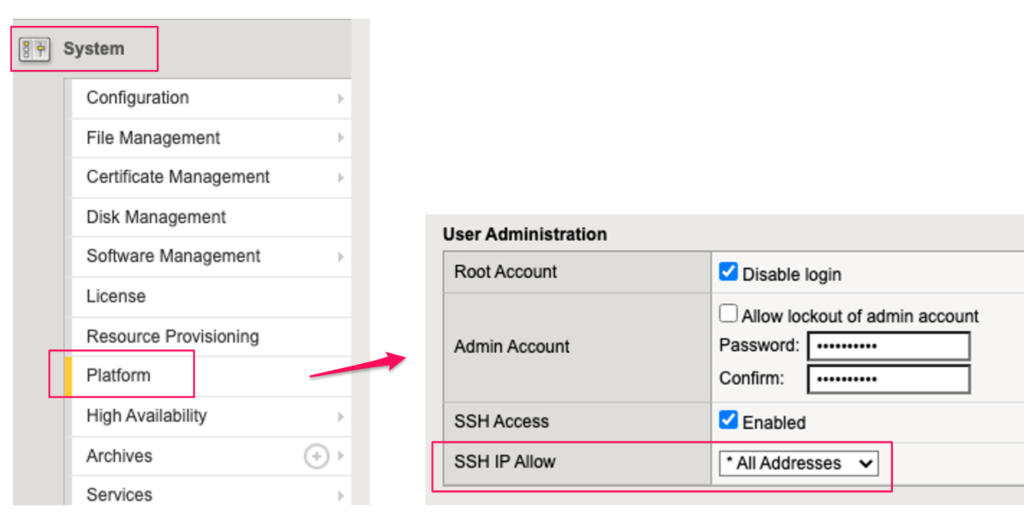

GUI(Configuration Utility)による設定

System >> Platform より Configuration >> User Administration >> SSH IP Allow で設定変更できます。デフォルトでは、All Addresses となり、すべてのIPアドレスからのSSHアクセスを受け付けます。

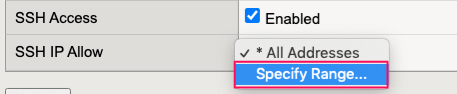

制限する送信元アドレスを設定する場合は、リストから、Specify Range を選択します。

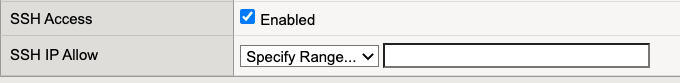

すると、下記のように、登録欄が表示されます。

IPセグメント登録

192.168.100.0/24 からのアクセスを許可したい場合は、下記のとおり記述します。

ホスト登録

192.168.1.1 からのアクセスを許可したい場合は、下記のとおり記述します。

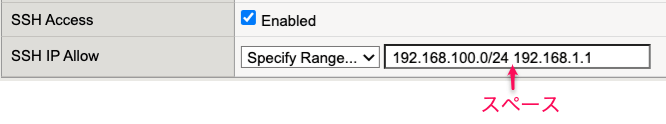

複数登録

複数のセグメントやアドレスを登録する際は、エントリー間をスペースで区切って記述します。192.168.100.0/24 と192.168.1.1 の両方を許可する場合は、下記のとおり記述します。

アドレス情報を入力後、Update で設定を反映します。

CLIによる設定(modify sys sshd allow)

SSHのアクセス制限設定を確認するには、tmshモードにて、list sys sshd allow を実行します。

(tmos)# list sys sshd allow

sys sshd {

allow { ALL }

}

ALLと設定されており、すべてのIPアドレスからのSSHを受け付けます。

セグメント/アドレスの追加(add)

192.168.100.0/24 からのアクセスを許可したい場合は、addを使用します。

(tmos)# modify sys sshd allow add { 192.168.100.0/24 }

追加されていることを確認します。

(tmos)# list sys sshd allow

sys sshd {

allow { ALL 192.168.100.0/24 }

}

セグメント/アドレスの削除(delete)

上の場合、ALL が残っていますので、削除する必要があります。削除する場合は、delete を使用します。

(tmos)# modify sys sshd allow delete { ALL }

削除されていることを確認できました。

(tmos)# list sys sshd allow

sys sshd {

allow { 192.168.100.0/24 }

}

複数登録

GUI同様、複数登録を追加する場合は、エントリー間をスペースで区切って記述します。

(tmos)# modify sys sshd allow add { 192.168.100.0/24 192.168.1.1 }

上書き登録(replace-all-with)

デフォルト(ALL)の状態で、add で登録すると、上の確認したように、ALLを削除する必要があります。add ではなく、replace-all-with によりエントリー全体を上書きできます。

まず、デフォルト設定(ALL)であることを確認します。

(tmos)# list sys sshd allow

sys sshd {

allow { ALL }

}

{ 192.168.100.0/24 192.168.1.1 } でエントリーを上書きします。

(tmos)# modify sys sshd allow replace-all-with { 192.168.100.0/24 192.168.1.1 }

想定通り上書きされていることが確認できます。

(tmos)# list sys sshd allow

sys sshd {

allow { 192.168.100.0/24 192.168.1.1 }

}

CLIの場合、設定保存も必要となります。

(tmos)# save sys config

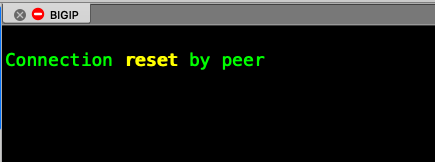

動作確認

登録範囲外のIPアドレスからSSH接続を試みると、接続がリセットされます。

HTTPS(Configuration Utility)アクセス制限

GUI(Configuration Utility)接続を送信元IPアドレスを元にアクセス制限します。アクセス制限の設定はCLIで実施します。

CLIによる設定(modify sys httpd allow)

GUIへのアクセス制限を確認するには、tmshモードにて、list sys httpd allow を実行します。

(tmos)# list sys httpd allow

sys httpd {

allow { All }

}

Allと設定されており、すべてのIPアドレスからのGUI接続(HTTPS)を受け付けます。

設定方法は、上で説明したSSHと同様です。

192.168.100.0/24 からのアクセスを許可したい場合(tmos)# modify sys httpd allow add { 192.168.100.0/24 }

設定確認(All に加え 192.168.100.0/24が追加されています)

(tmos)# list sys httpd allow

sys httpd {

allow { All 192.168.100.0/24 }

}

Allをエントリから削除

(tmos)# modify sys httpd allow delete { All }

設定確認(Allが消えていることを確認)

(tmos)# list sys httpd allow

sys httpd {

allow { 192.168.100.0/24 }

}

複数登録(エントリー間はスペースで区切る)

(tmos)# modify sys httpd allow add { 192.168.100.0/24 192.168.1.1 }

上書き登録

(tmos)# modify sys httpd allow replace-all-with { 192.168.100.0/24 192.168.1.1 }

デフォルトに戻す(Allで上書き)

(tmos)# modify sys httpd allow replace-all-with { All }

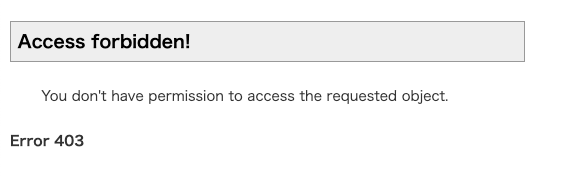

動作確認

登録範囲外のIPアドレスからGUI接続を試みると、接続が禁止されます。

コメント